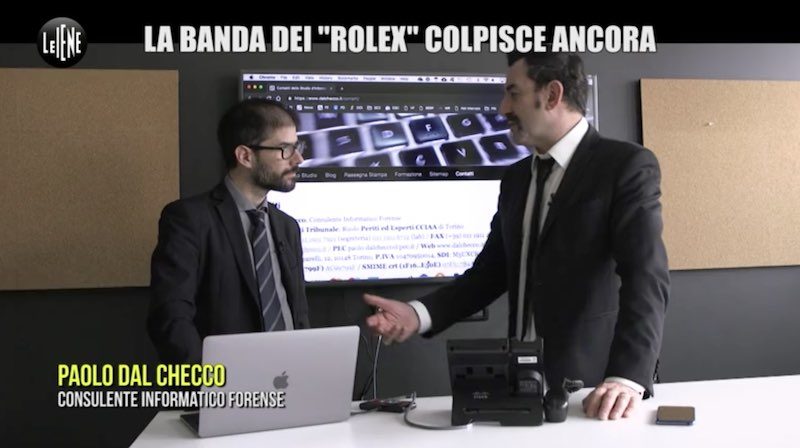

Oggi è andato in onda il servizio per Le Iene al quale ho collaborato supportando Luigi Pelazza con alcune ipotesi sulle modalità tecniche con le quali viene perpetrata la truffa dei Rolex, oggetto del servizio TV visionabile a questo link sul sito Mediaset.

La truffa descritta nel servizio de Le Iene dall’inviato Luigi Pelazza funziona in questa maniera: la vittima mette in vendita un Rolex e viene contattata dal potenziale compratore che si offre di acquistare a prezzo pieno pagando con assegno circolare. I due s’incontrano presso la banca del compratore ed entrano per far verificare l’assegno alla direttrice, che procede alla verifica chiamando il numero di telefono della banca emittente e chiedendo conferma al direttamente direttore. Il direttore delle banca emittente conferma che l’assegno è coperto e il venditore lascia il Rolex al compratore trattenendo l’assegno che però, una volta tentato l’incasso, risulterà falso nonostante la banca emittente – che a questo punto abbiamo intuito non era realmente lei al telefono – ne avesse confermato la copertura.

Gli aspetti tecnici della truffa dei Rolex riguardano la deviazione di chiamate telefoniche verso il numero di telefono dei truffatori, all’insaputa della direttrice della banca del venditore che è convinta di parlare con un suo collega presso la banca emittente dell’assegno. La direttrice della banca ricevente chiama infatti il numero corretto, al quale risponde normalmente la banca emittente ma, durante la truffa, viene attivata una sorta di redirezione del numero chiamato verso un’utenza scelta dai truffatori. Non si tratta quindi in questo caso di sostituzione (o spoofing, tecnicamente) del numero chiamante, bensì d’intromissione nel numero chiamato.

Poiché vi è alta probabilità che le banche si avvalgano di numerazioni e linee VoIP, si ritiene probabile che l’attacco sia avvenuto sul portale di gestione delle utenze VoIP o persino direttamente sul server PBX VoIP (es. Asterisk) impostando un inoltro chiamata oppure facendo override temporaneo sull’utenza stessa. Le ipotesi investigative sono molte e, tecnicamente, le modalità con le quali può avvenire una sostituzione di utenza telefonica chiamata sono molte, solamente una perizia informatica sui sistemi VoIP sarebbe in grado di fornire una risposta esatta. Si va dal phishing che può aver permesso ai truffatori di accedere al portale di VoIP Management, a un attacco al PBX locale della filiale o al server VoIP della rete bancaria, lato GUI/la web frontend oppure lato SSH con modifica diretta dei file di configurazione (più difficile da identificare).

Resta il fatto che una semplice conferma telefonica, a questo punto, non è più sufficiente per garantire l’originalità di un dato. Non lo è se siamo noi i chiamati (sappiamo bene che lo spoofing del numero chiamante è banale) ma neanche se a chiamare siamo noi e risponde qualcun altro (sappiamo ora che anche sostituirsi al destinatario di una chiamata non è, in alcuni casi, troppo complesso). In genere, una perizia telefonica è in grado di accertare almeno i contorni di eventuali truffe, raggiri e identificare il reato commesso, così da poter produrre una perizia forense a fini giudiziari.