Ha finalmente preso il via il Master in Cybersecurity e Data Protection, organizzato dalla 24 Ore Business School, che presenterà le strategie per proteggere gli asset aziendali e prevenire i rischi informatici a una platea di allievi che da ottobre 2020 a marzo 2021 potranno seguire da remoto le lezioni sulla piattaforma tecnologica di 24ORE eLearning.

La docenza è stata affidata a professionisti, manager, imprenditori e consulenti del settore che con una collaudata metodologia didattica garantiranno per tutto il corso del Master in Cybersecurity un apprendimento graduale e completo della materia. Tra i docenti i maggiori esperti italiani di cybersecurity: Alessio L.R. Pennasilico, Corrado Giustozzi, Gabriele Faggioli, Paolo Dal Checco, Luca Bechelli, Claudio Telmon, Andrea Zapparoli Manzoni, Massimo Biagi, Giorgio Sbaraglia, Paolo Sardena e molti altri, con il coordinamento didattico di Valeria Lonati.

Avrò l’onore di essere docente, insieme a nomi di altissimo livello, della parte relativa alla digital forensics, durante la quale parlerò d’informatica forense, entrando del merito di come condurre una corretta indagine forense, dall’acquisizione delle prove digitali alla redazione di una perizia informatica forense.

Durante la mia lezione, verranno delineati i contorni dell’attività d’indagine forense, illustrando il concetto di copia forense e cristallizzazione della prova informatica a valore legale per utilizzo in Tribunale, analisi forense delle evidenze digitali, redazione di elaborato peritale e relazione tecnica forense, con cenni sui ruoli di CTP informatico, CTU informatico e Perito Informatico Forense.

Tutti gli argomenti del Master saranno affrontati con taglio operativo e con una metodologia didattica interattiva, affiancando all’analisi dei singoli argomenti case history ed esercitazioni pratiche. In ogni modulo sono previste testimonianze dirette di protagonisti del mondo aziendale e consulenziale e dei Giornalisti del Sole 24 ORE che trasferiscono le esperienze di successo nel loro settore.

I moduli formativi che verranno trattati nel Master Cybersecurity e Data Protection, organizzato dalla 24 Ore Business School, sono i seguenti:

- Evoluzione della cybersecurity nel contesto internazionale ed italiano

- Valutazione degli asset digitali di una azienda

- Cyber risk management

- Le tecniche d’attacco nelle aziende e

- la prevenzione

- Me, the Cyberthreat? Il fattore umano nella Cybersecurity

- La gestione della sicurezza aziendale Forensics: come gestire una indagine

- forense

- Gestione dell’incidente informatico

- Aspetti giuridici del crimine informatico, sicurezza delle informazioni e protezione della proprietà intellettuale

- Deepweb e darkweb, ethical hacking: il punto di vista di chi attacca

- Per una cultura della sicurezza: mitigazioni, contromisure e interventi nelle organizzazioni

Il programma completo del master è il seguente:

Evoluzione Della Cybersecurity Nel Contesto Internazionale Ed Italiano

- Definizione e ambito d’applicazione – Leprincipaliminacce,modellidigoverno

e gestione del rischio - La Cyberwarfare

- La sicurezza informatica in Italia e le norme vigenti: i rischi attuali per le aziende

– la Direttiva NIS

– l’organizzazione di Cyber Defense italiana

– CSIRT, CERT nazionali

– crittografia, steganografia - Governo della sicurezza, processi aziendali e sicurezza della supply chain dei servizi essenziali

- Protezione e contrabbando di informazioni

Valutazione Asset Digitali

- Valore economico e necessità di protezione delle informazioni nella società postindustriale

- Gli asset intangibili digitali dal punto di vista tecnico ed economico/ patrimoniale: il software, i dati, i siti web e i social media

- Metodologie e standard di misurazione del software e dei dati

- Elementi tariffari e valori di mercato

- La certificazione del valore di un asset, la blockchain, la due diligence negoziale e gli strumenti giudiziali

Cyber Risk Management

- L’analisi dei rischi: analisi quantitativa, analisi qualitativa

- Identificazione delle minacce e delle vulnerabilità

- Sistema di monitoraggio e gestione del piano di resilience

- DLP, IRP (Incident Response Plan), Business Continuity e Disaster Recovery: la redazione di un piano di emergenza

- Legami con GDPR, Sicurezza perimetrale: Firewall, VPN; Backup: sistemi RAID e NAS

- IDS (Intrusion Detection System), IPS (Intrusion Prevention System): tipologie e configurazioni

Le Tecniche D’attacco Nelle Aziende E La Prevenzione

- Il social engineering, il phishing

- Gli attacchi tipici alle aziende

- I ransomware

- I rischi dell’email: Spoofing e BEC

- Furto di identità, gestione dei profili social

- Attacchi ai devices mobili, il BYOD in azienda

- I rischi connessi alla messaggistica istantanea

Me, The Cyberthreat? Il Fattore Umano Nella Cybersecurity

- Un approccio olistico alla Cybersecurity

- Le caratteristiche dei sistemi socio-tecnici

- Analisi dei fattori umani coinvolti negli attacchi di Cybersecurity, adesione/ violazione delle regole e scenari di impegno e disimpegno morale

- Analisi della maturità dell’organizzazione: indagine su comportamenti, convinzioni e atteggiamenti (HAIS-Q e questionari HF) e valutazione degli asset tangibili e intangibili (metodo valutazione intangibles)

- Analisi della maturità dell’organizzazione: valutazione della strategia di business e del modello organizzativo

- Vulnerabilità a cui il fattore umano espone l’organizzazione

La Gestione Della Sicurezza Aziendale

- Assessment ed Audit

- VA/PT

- Gestione dei fornitori in ottica di tutela aziendale e compliance

- Gestione di una ispezione di terzi

- Creazione di un’organizzazione/team aziendale

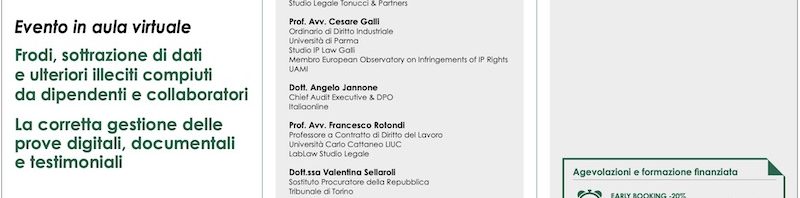

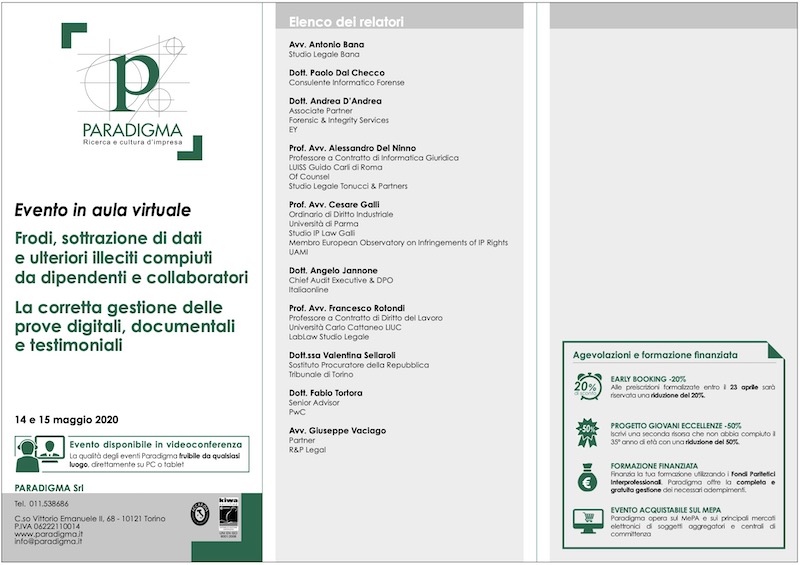

Forensics: Come Gestire Una Indagine Forense

- I controlli preventivi

- Gestire una indagine basata su sospetti

- Gestire una indagine basata su reati conclamati

- Gestire le evidenze di un attacco informatico

Gestione Dell’incidente Informatico

- Il processo di gestione degli incidenti: inquadramento nell’organizzazione aziendale, ruoli e responsabilità

- Principali fasi del processo

- Breve inquadramento normativo: la gestione dei data breach

- Gestioneincidentineiserviziesternalizzati – Identificareidatabreachchesiverificano

fuori dalla tua rete - Soluzioni tecnologiche e organizzative per la gestione eventi e incidenti: il SOC (gestione eventi e log management, infrastrutture di centralizzazione), il SIEM

- Esternalizzazione del servizio di monitoraggio a SOC esterni

- LaISO/IEC27037perl’identificazione e l’acquisizione delle prove digitali

Aspetti Giuridici Del Crimine Informatico, Sicurezza Delle Informazioni E Protezione Della Proprietà Intellettuale

- La tutela dei segreti aziendali, all’interno dell’azienda e nei rapporti con i terzi

- Gli accordi di riservatezza (Non Disclosure Agreement) e altri rimedi contrattuali

- aspetti contrattuali nella gestione dei VA/PT e Cloud

Deepweb E Darkweb, Ethical Hacking: Il Punto Di Vista Di Chi Attacca

- Chi sono gli “hacker” e le loro motivazioni

- Come cambia il metodo di attacco al variare delle motivazioni e degli obiettivi

- Come si struttura un attacco informatico – Social Engineering, perchè l’essere umano

è diventato l’obiettivo più ambito - OSINT:ilwebcomefontediinformazioni per la preparazione di un attacco

- Cultura e conoscenza del problema: le armi più efficaci per difendersi

- 10 punti da ricordare per proteggere noi e le aziende per cui lavoriamo

Per Una Cultura Della Sicurezza: Mitigazioni, Contromisure E Interventi Nelle Organizzazioni

- Scenari complessi: effetti a cascata sulle reti di impresa e le filiere

- Organizzazioni fragili e organizzazioni resilienti

- Processi decisionali in contesti critici per la sicurezza

- Disegno dei servizi, disegno dei processi inerenti i fattori umani nell’applicazione del GDPR

- Awareness raising e educazione alle misure di mitigazione dei rischi (Matters)

- Innovazione del modello aziendale e cambiamento organizzativo