Il phishing è una delle maniere più facili con le quali i malintenzionati riescono a far cadere in trappola ignare vittime, ingannate da una mail fraudolenta o da un sito web farlocco. Che sia un finto sito di un Corriere, di un Operatore Telefonico o di una Compagnia di Energia Elettrica da cui far scaricare un ransomware o un finto sito di Google creato per rubare nome utente e password.

Il phishing è una delle maniere più facili con le quali i malintenzionati riescono a far cadere in trappola ignare vittime, ingannate da una mail fraudolenta o da un sito web farlocco. Che sia un finto sito di un Corriere, di un Operatore Telefonico o di una Compagnia di Energia Elettrica da cui far scaricare un ransomware o un finto sito di Google creato per rubare nome utente e password.

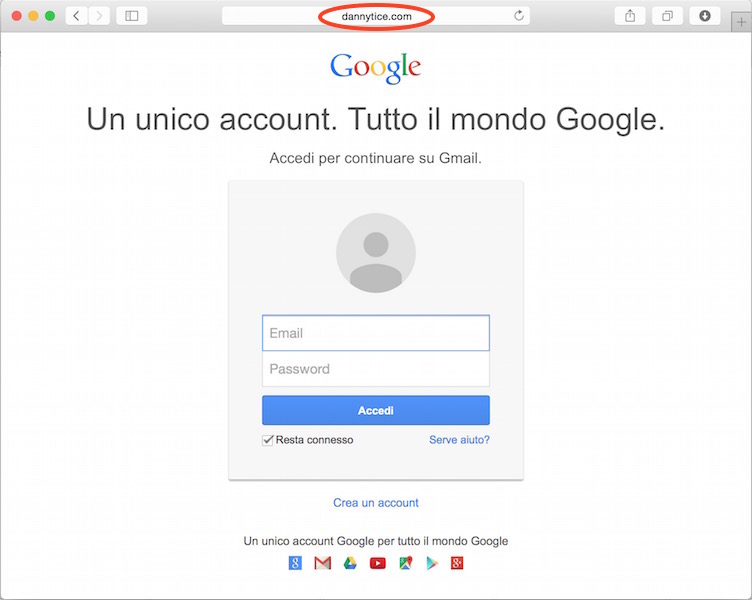

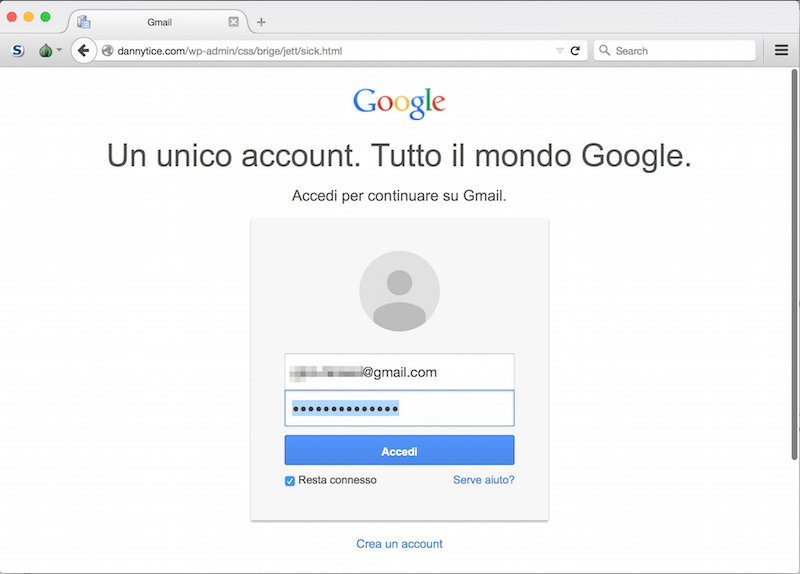

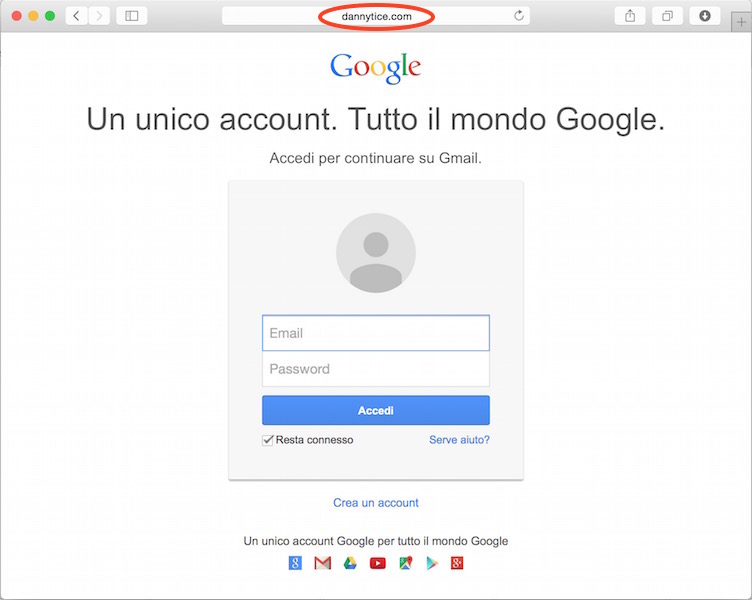

Questo è proprio il caso della schermata di login fraudolenta, raggiungibile fino a poco tempo fa sul dominio dannytice.com, diffusa via email tramite messaggi di phishing che invitavano a verificare le proprie credenziali di Google o comunque ad accedere alla webmail.

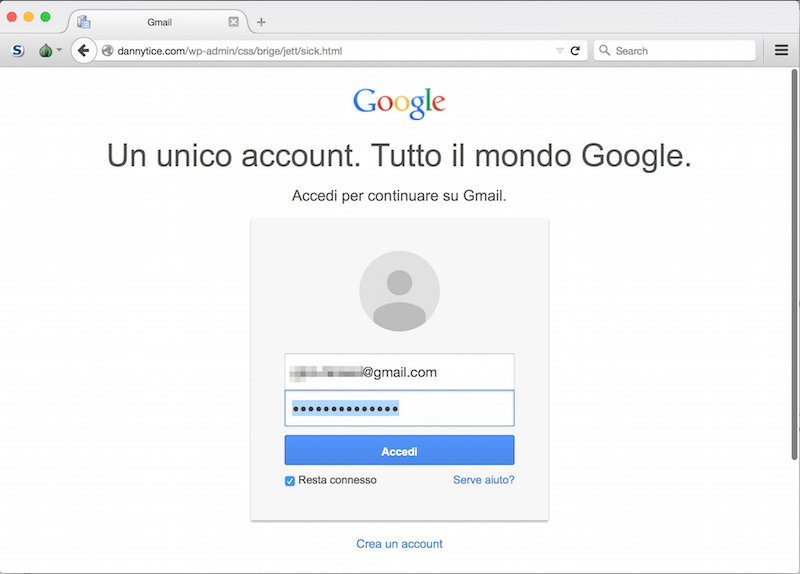

La schermata di phishing che si finge Google era salvata in una cartella riservata di un’installazione bucata di WordPress, come si evince dal percorso “/wp-admin/css/brige/jett/sick.html” che contiene gli script che permettono la raccolta fraudolenta delle credenziali degli utenti. E’ ormai pratica comune quella di bucare siti WordPress vulnerabili per installarvi sopra pagine di phishing, download di ransomware o trojan bancari, script per attaccare altri siti web o server o persino portali per vendita di accessi a siti pedopornografici. In questo caso, l’utente si ritrova in una pagina di login che ben conosce, quella dove Google richiede i dati di accesso per loggarsi sulla casella di posta Gmail.

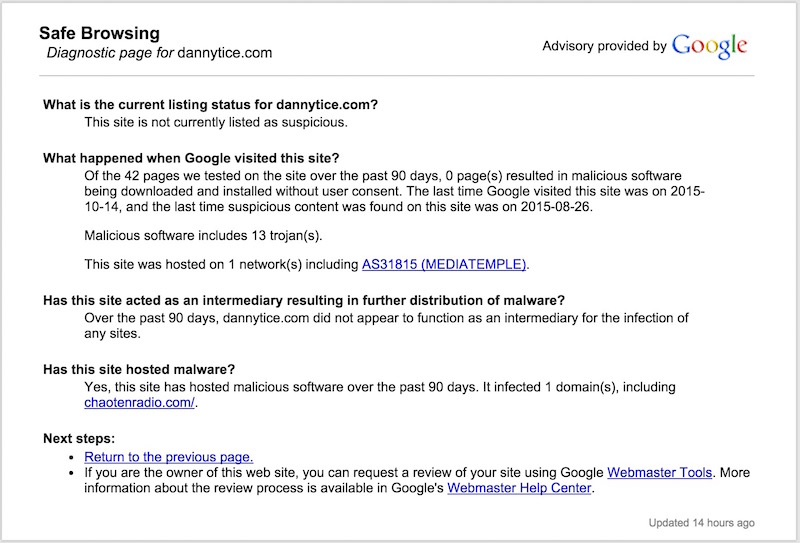

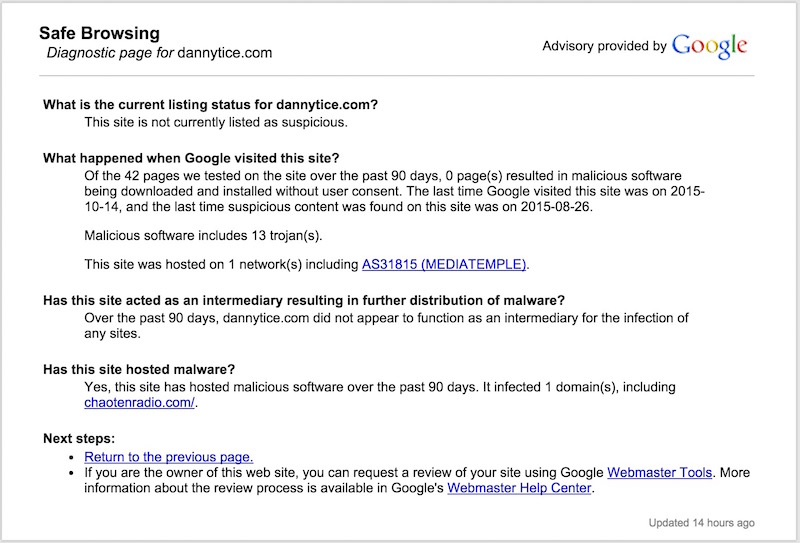

L’URL ormai non è più accessibile, ma potete vedere come compariva quando era attiva accedendo ad una copia remota ospitata sul sito archive.is. Se non si osserva con attenzione la barra degli indirizzi, la pagina di phishing sembra in tutto e per tutto quella che Google mostra per richiedere i dati di accesso. La pagina è stata rimossa in un paio di giorni e Google ha rilevato, tramite il suo Safe Browsing, la presenza di contenuti sospetti.

Una volta inseriti i dati di accesso, la vittima viene rediretta verso la vera pagina di Google, che richiederà nuovamente i dati di accesso perché quelli inseriti nella pagina di phishing non vengono passati correttamente. L’utente pensa che ci sia stato un problema di rete, reinserisce login e password e si ritrova nella sua webmail. Il problema è che i dati di accesso ora li ha anche l’attaccante, che li userà per reati come furto d’identità, cercherà nei messaggi di posta informazioni come nomi utente, password, coordinate bancarie, fotocopie dei documenti d’identità e li userà nel modo che riterrà più proficuo. Alternativamente, venderà l’account nel dark web insieme ad altre centinaia di account bucati. Il prezzo degli account bucati può andare da qualche dollaro a qualche decina di dollaro, in base all’affidabilità delle credenziali.

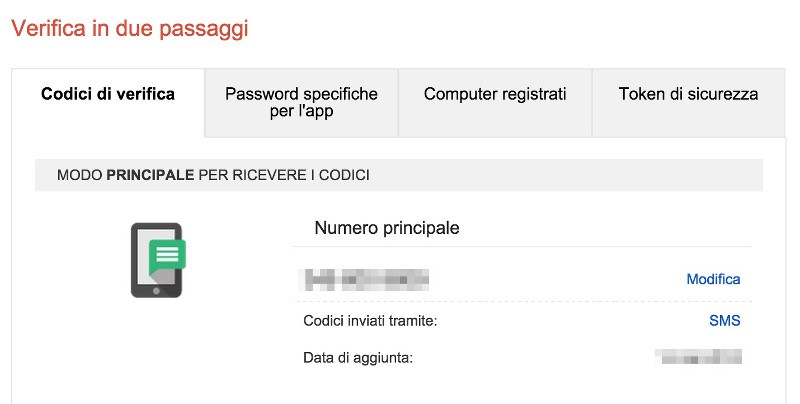

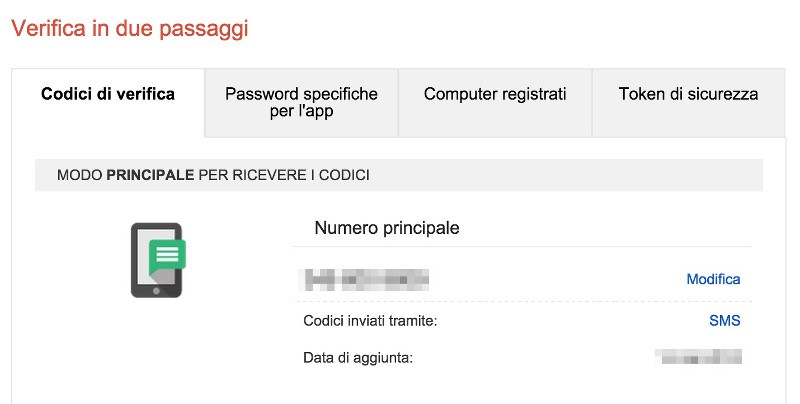

Invece di cancellare la mail e ignorare il problema, ho deciso di provare ad incastrare il phisher, registrando un account Google ad hoc nel quale ho attivato il meccanismo di protezione a due fattori, chiamato anche two factor authentication o verifica in due passaggi.

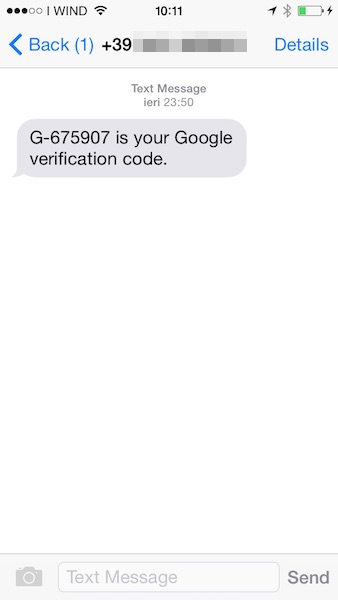

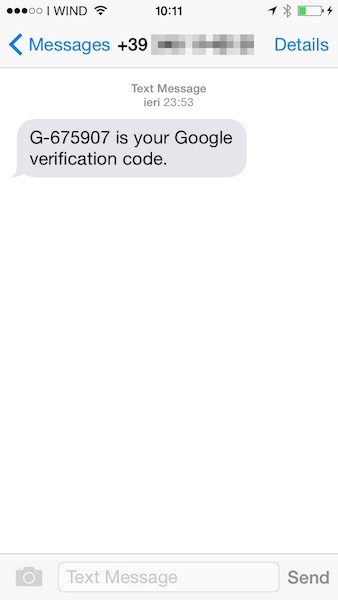

La verifica in due passaggi (nota anche come “Autenticazione a Due Fattori”, “2FA” o “Two Factor Authentication“) fa sì che l’inserimento di login e password, seppur corretti, non permetta immediatamente l’accesso all’account, ma causi l’immediato invio di un SMS al numero di cellulare prescelto in fase di attivazione. Il messaggio di testo contiene un codice numerico da inserire nella pagina di login, per confermare la propria identità. Il tutto avviene gratuitamente ed è simile al modo di procedere di alcuni servizi bancari, che chiedono al proprietario del conto corrente conferma per poter eseguire il login o inserire disposizioni bancarie.

Poiché, avendo attivato il servizio di autenticazione a due fattori, la conoscenza del login e della password corretti non permette di entrare nella webmail, ho potuto tranquillamente “cadere nel tranello” digitando le vere credenziali all’interno della pagina di phishing del login di Google.

A questo punto, il delinquente ha acquisito le mie credenziali e il browser viene rediretto verso la vera webmail Gmail, dove mi vengono nuovamente richieste le credenziali. La prima parte del phishing al phisher finisce qui e non resta che attendere.

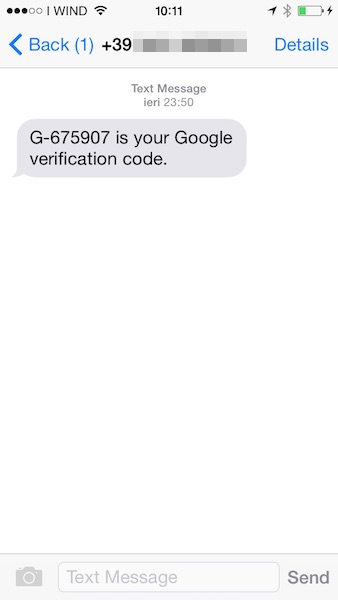

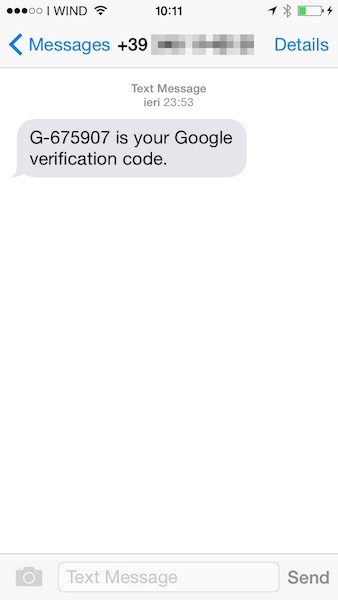

Una settimana dopo, arriva un SMS sul numero di cellulare che ho indicato durante la configurazione dell’autenticazione a due fattori per la casella di posta Gmail creata appositamente per questo esperimento.

Tre minuti dopo, arriva un secondo SMS, sempre al numero impostato come secondo fattore di autenticazione per l’account Google creato apposta per il test.

In sostanza, ho sfruttato la pagina creata dal phisher come una sorta di honeypot al contrario. Con gli honeypot si creano servizi volutamente vulnerabili e monitorati in modo da far cadere in trappola gli attaccanti, talvolta distraendoli dai reali obbiettivi strategici. Con questo sistema, ho passato al phisher delle credenziali funzionanti, create apposta per essere monitorate.

Gli SMS mi hanno confermato che il phisher ha abboccato e ha usato le credenziali rubate per verificare la bontà dell’account. Potrebbe anche non trattarsi del phisher, dato che egli potrebbe aver ha venduto le credenziali a un acquirente che ha tentato di utilizzarle. Il doppio tentativo può far pensare a un’attività manuale di un utente che ha provato a reinserire le credenziali, credendo di averle magari digitate male la prima volta.

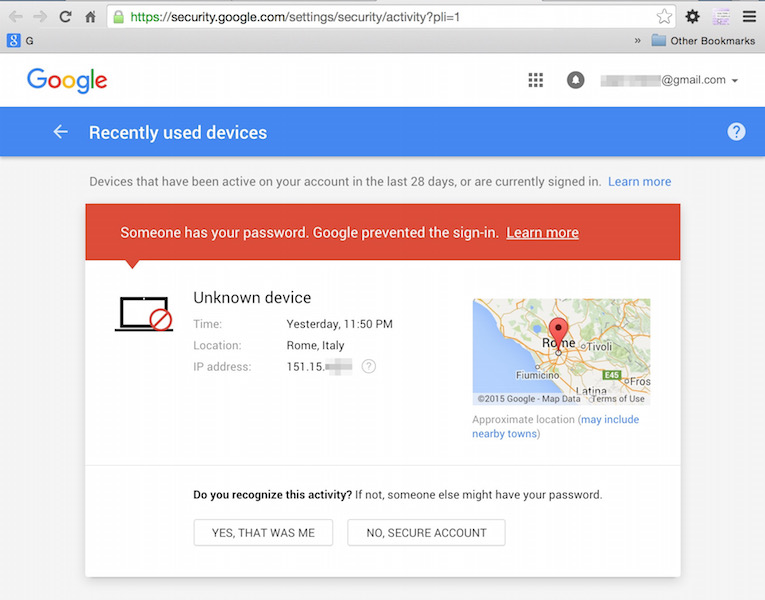

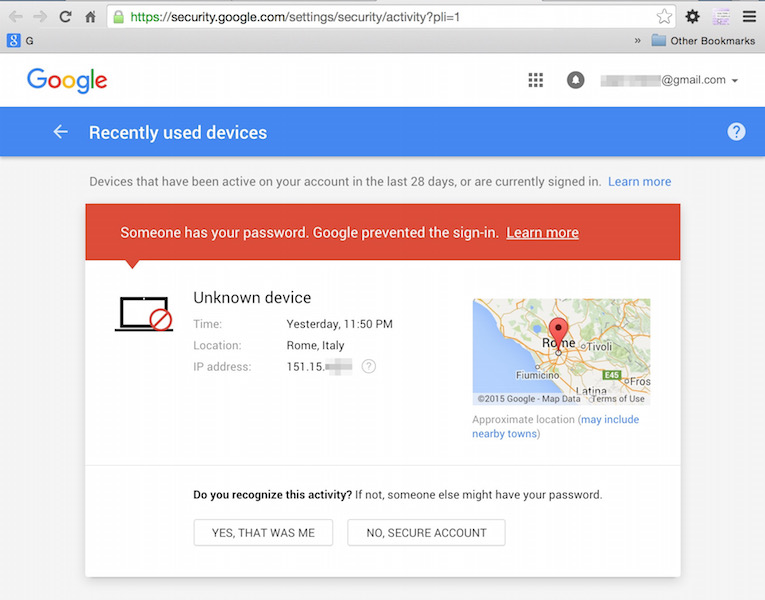

A questo punto, ho eseguito un login sull’account Google utilizzato come honeypot: ovviamente ho potuto farlo avendo accesso al numero di cellulare registrato come dispositivo di sicurezza per l’autenticazione a due fattori. Ho quindi proceduto a visualizzare la pagina degli alert di sicurezza che Google fornisce a tutti gli utenti per tenerli aggiornati sui dispositivi usati di recente, accedibile da chiunque all’indirizzo http://security.google.com/settings/security/activity?pli=1.

Google ha identificato il tentativo di accesso fraudolento comunicandomi che “qualcuno ha la mia password, così è stato impedito il login”, loggando l’indirizzo IP utilizzato dal phisher per tentare l’accesso alla casella di posta creata come honeypot. Google ha infatti tracciato il primo dei due tentativi di accesso, anche se è stato eseguito con le credenziali corrette (rubate tramite phishing) ma senza che l’attaccante sia riuscito a confermare il codice di autenticazione a due fattori inviato via SMS al numero di cellulare che ho predisposto per la trappola.

Come si nota nell’immagine, l’indirizzo IP da cui è stato tentato l’utilizzo delle credenziali rubate è italiano e appartiene al range di IP assegnato da WIND Telecomunicazioni S.p.A. Le porte aperte sull’IP, poco dopo il tentativo di accesso al mio account honeypot, erano le seguenti:

[+] Nmap scan report for ppp-xxx-xxx.15-151.wind.it (151.15.xxx.xxx)

Host is up (0.14s latency).

Not shown: 94 filtered ports

PORT STATE SERVICE VERSION

21/tcp closed ftp

22/tcp open ssh OpenSSH 6.0p1 Debian 4 (protocol 2.0)

80/tcp closed http

81/tcp closed hosts2-ns

443/tcp open https?

3128/tcp open http-proxy Squid http proxy 2.7.STABLE9

Il Sistema Operativo rilevato indica – e lo si intuisce anche dal banner sulla porta 22 – un Linux :

Running (JUST GUESSING): Linux 3.X|2.6.X|2.4.X (93%), Netgear embedded (93%), Western Digital embedded (93%), AXIS Linux 2.6.X (91%), Crestron 2-Series (89%), Vodavi embedded (87%), Check Point embedded (86%), HP embedded (85%)

OS CPE: cpe:/o:linux:kernel:3 cpe:/o:axis:linux:2.6 cpe:/o:linux:kernel:2.6 cpe:/o:crestron:2_series cpe:/o:linux:kernel:2.4.26

Aggressive OS guesses: Linux 3.0 – 3.1 (93%), Netgear DG834G WAP or Western Digital WD TV media player (93%), AXIS 210A or 211 Network Camera (Linux 2.6) (91%), Linux 2.6.38 – 3.2 (90%), Crestron XPanel control system (89%), Linux 2.6.32 – 2.6.39 (88%), Linux 2.6.38 – 3.0 (88%), Linux 2.6.39 (87%), Vodavi XTS-IP PBX (87%), Check Point VPN-1 UTM appliance (86%)

Da questo test è possibile trarre alcune conclusioni:

- L’autenticazione a due fattori è un ottimo metodo di protezione dal phishing, anche se può essere bypassato con alcuni accorgimenti;

- Se avessi utilizzato la Google Authenticator App invece degli SMS sul numero di cellulare non avrei potuto rilevare la compromissione in tempo reale, pur essendo in ogni caso protetto dall’accesso non autorizzato;

- Per tentare di accedere al mio account è stato utilizzato un indirizzo IP italiano: può trattarsi dell’IP di un PC compromesso, di un proxy (la porta 3128 sembra portare in questa direzione), del PC di chi ha lanciato la campagna di phishing o di chi ha acquistato le credenziali rubate.;

- Il phishing è ancora uno dei metodi più semplici per rubare credenziali da utilizzare poi per furto d’identità, business email compromise (BEC), truffe e ogni tipo di reati che quotidianamente vedono vittime in tutto il mondo;

- Se vi imbattete in pagine di Phishing, potete segnalarle a Google all’indirizzo https://www.google.com/safebrowsing/report_phish/?hl=it e verranno rimosse in breve tempo dai motori di ricerca e segnalate dal browser Chrome tramite Google Safe Browsing.

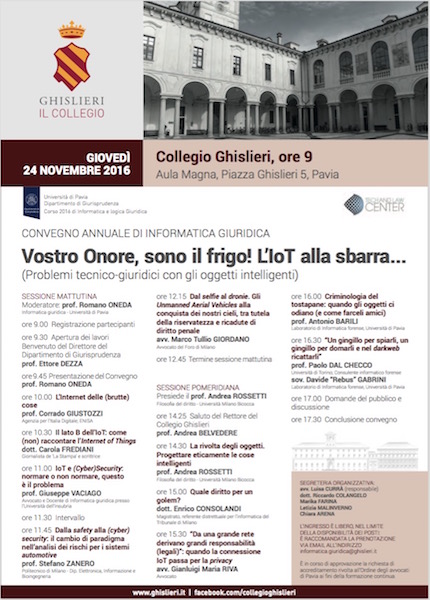

Giovedì 24 novembre 2016 alle ore 9, a Pavia, presso l’Aula Magna del Collegio Ghislieri, in Piazza Ghislieri 5, Pavia, si terrà il convegno annuale d’informatica giuridica intitolato “Vostro Onore, sono il frigo! L’IoT alla sbarra… (Problemi tecnico-giuridici con gli oggetti intelligenti)” dove si parlerà di IoT, cybersecurity, droni, automotive, privacy, dark web, ransomware e criminologia.

Giovedì 24 novembre 2016 alle ore 9, a Pavia, presso l’Aula Magna del Collegio Ghislieri, in Piazza Ghislieri 5, Pavia, si terrà il convegno annuale d’informatica giuridica intitolato “Vostro Onore, sono il frigo! L’IoT alla sbarra… (Problemi tecnico-giuridici con gli oggetti intelligenti)” dove si parlerà di IoT, cybersecurity, droni, automotive, privacy, dark web, ransomware e criminologia.