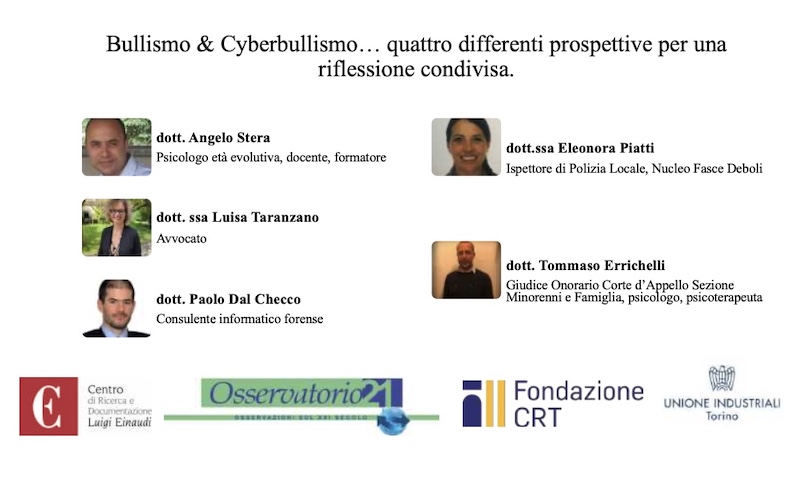

Lunedì 2 e lunedì 9 maggio 2022 si terranno due sessioni di seminario su Seminario sul CyberBullismo, organizzato dal Centro di Ricerca Einaudi di Torino, con il patrocinio dell’Osservatorio 21, Fondazione CRT e Unione Industriale Torino. Il seminario su Bullismo e CyberBullismo per il Centro Einaudi, vedrà diversi relatori e ospiti presentare vari punti di vista che pongano l’accento sugli elementi giurisprudenziali, legali, educativi, psicologici e tecnologici.

Il seminario organizzato dal Dott. Angelo Stera – psicologo dell’età evolutiva, docente e formatore a Torino – propone un percorso di approfondimento sul bullismo e cyberbullismo. Conoscere e comprendere il fenomeno è il primo passo per fronteggiare con consapevolezza e professionalità i singoli casi in modo da poter attuare interventi mirati e strutturati.

Attraverso un’analisi – multidisciplinare e integrata – verrà proposto un dialogo corale tra psicologia, organi giudiziari e avvocatura di Torino, grazie anche alla condivisione di alcuni casi.

L’obiettivo è dare un contributo alla crescente esigenza formativa, manifestata dalle figure che a vario titolo si occupano di preadolescenti e adolescenti all’interno dell’Istituzione scolastica: dirigenti, insegnanti, genitori, educatori e operatori sociali.

I relatori, intendono fornire non solo una lettura critica e aggiornata del fenomeno del cyberbullismo, ma anche alcuni strumenti operativi per la prevenzione e il contrasto del bullismo e del cyberbullismo.

Parteciperanno al webinar sul Cyber Bullismo:

- Dott. Angelo Stera – psicologo, docente, formatore

- Dott. Tommaso Errichelli – Giudice Onorario Corte d’Appello Sezione Minorenni e Famiglia, psicologo, psicoterapeuta (solo in data 02/05)

- Dott.ssa Luisa Francesca Taranzano – Avvocato penalista (solo in data 9/05)

- Dott.ssa Eleonora Piatti – Ispettore Polizia Locale, Nucleo Fasce Deboli

- Maggiore Giovanni Piscopo, Comandante della Compagnia Carabinieri di Rivoli

- Ten. Col. Andrea Corinaldesi, Ufficiale presso il Comando Provinciale dei Carabinieri di Torino

- Dott. Paolo Dal Checco – Consulente Informatico Forense

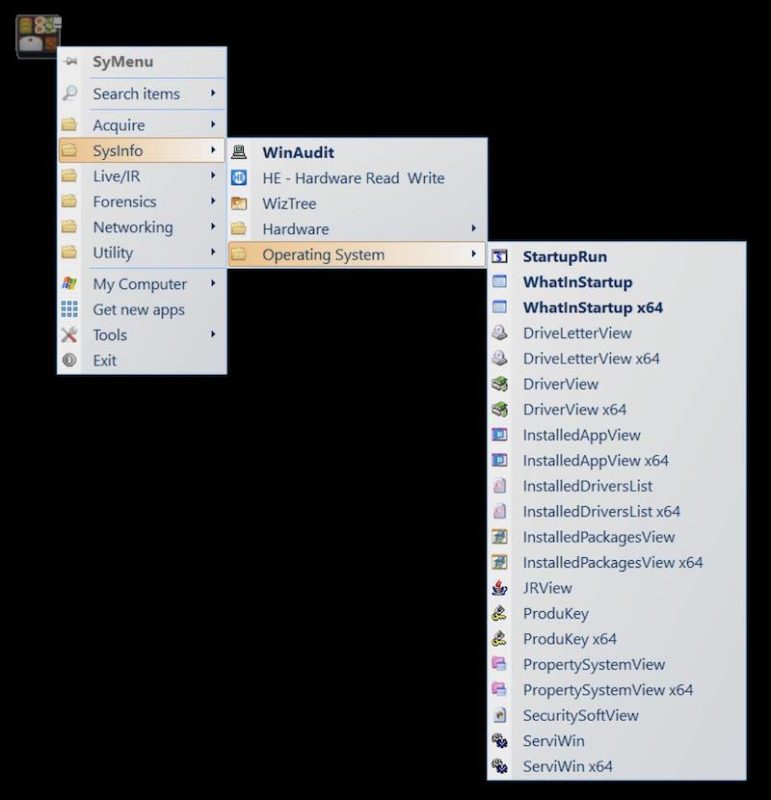

Il mio intervento verterà sulle precauzioni che coloro che hanno la possibilità d’intervenire per primi in casi di cyberbullismo (insegnanti, psicologi, genitori, educatori, etc…) nel raccogliere le prove utili poi per la gestione giudiziaria dei procedimenti che dovessero derivare dal fenomeno.

Dopo aver presentato le casistiche principali nelle quali chi opera in ambito d’indagine giudiziaria s’imbatte e che coinvolgono smartphone, cellulari, tablet, siti web, chat, video o audio anche registrati all’insaputa dei soggetti, profili social network come Facebook o Instagram, etc… raccoglierò alcuni consigli su come preservare le prove informatiche in vista di un possibile loro utilizzo in cause civili o penali.

In particolare, rappresenterò l’esigenza di operare – anche senza tecniche d’informatica forense ma mediante soluzioni più semplici e gestibili anche da non addetti ai lavori – una cristallizzazione delle prove digitali che altrimenti potrebbero essere cancellate prima che la vittima abbia il tempo di recarsi presso l’Autorità Giudiziaria. Si pensi ad esempio a video, audio, testi condivisi su chat come Telegram, Instagram, Whatsapp, video pubblicati su YouTube, Twitch o altre App che devono essere cristallizzati prima che i soggetti coinvolti lo eliminino (sia la vittima, sia il bullo, sia altri partecipanti al gruppo o alla chat).