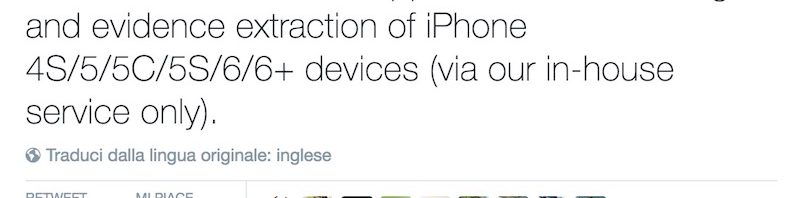

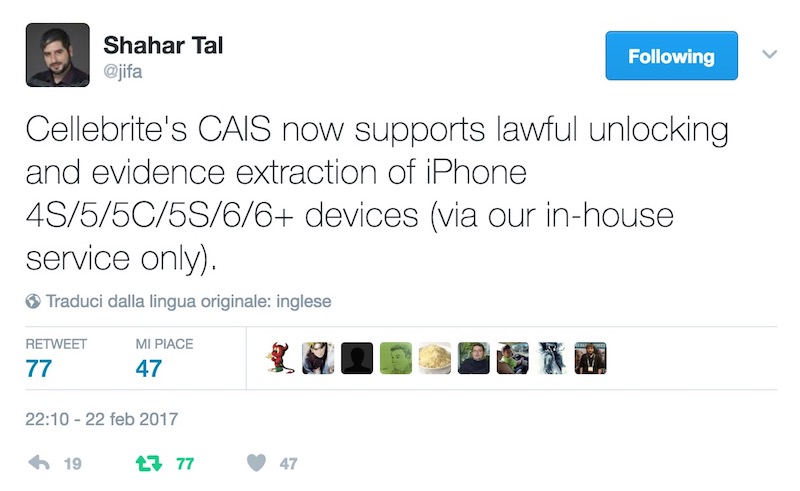

Con un tweet, il responsabile della ricerca in ambito forense della società israeliana Cellebrite, Shahar Tal, ha annunciato pubblicamente [WBM] che Cellebrite è in grado di trovare il PIN dagli smartphone Apple iPhone 5S, 6 e 6+ e sbloccarli, cosa che fino a qualche giorno fa sembrava possibile soltanto con gli iPhone 4S, 5 e 5C.

Con un tweet, il responsabile della ricerca in ambito forense della società israeliana Cellebrite, Shahar Tal, ha annunciato pubblicamente [WBM] che Cellebrite è in grado di trovare il PIN dagli smartphone Apple iPhone 5S, 6 e 6+ e sbloccarli, cosa che fino a qualche giorno fa sembrava possibile soltanto con gli iPhone 4S, 5 e 5C.

Tutti ricorderanno il caso dello sblocco dell’iPhone 5C di San Bernardino richiesto dall’FBI del 2016 e la notizia della settimana scorsa dell’iPhone 5S di Tiziana Cantone sbloccato su richiesta dalla Procura di Napoli, il primo risolto grazie a una società esterna di cui non è mai stato confermato il nome ma che in tanti ritengono essere l’israeliana Cellebrite, mentre per il secondo – avvenuto per coincidenza pochi giorni prima il comunicato di Cellebrite – non ci sono ancora conferme ufficiali né sul metodo utilizzato né sugli autori per quanto sui giornali si parla di una collaborazione tra i Carabinieri di Napoli e l’Ing. Carmine Testa [WBM] senza cenni a interventi esterni.

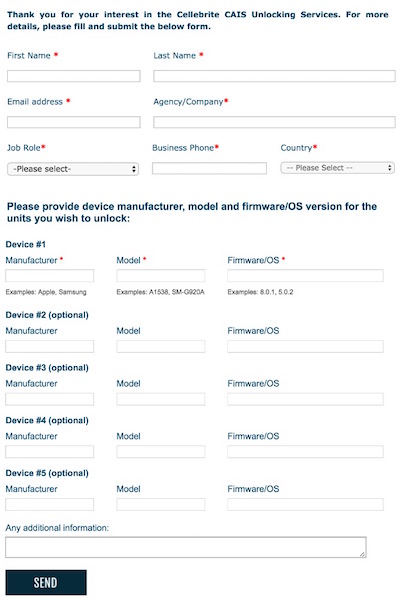

Le informazioni presenti sul sito web della Cellebrite, incluse le pagine relative al servizio CAIS tramite il quale l’Autorità Giudiziaria può richiedere il servizio di sblocco PIN presso i laboratori Cellebrite a Israele o Monaco, non sono ancora state aggiornate ma ormai la nuova funzionalità del servizio sembra confermata anche dalle domande che diversi utenti hanno posto a Shahar sul suo profilo twitter. Messaggi di complimenti, come il “congrats on the new capability” cui Shahar Tal risponde con un “Who said anything about ‘new’?” lasciando persino trapelare come la funzionalità di sblocco dei nuovi iPhone non sia una novità per la società israeliana.

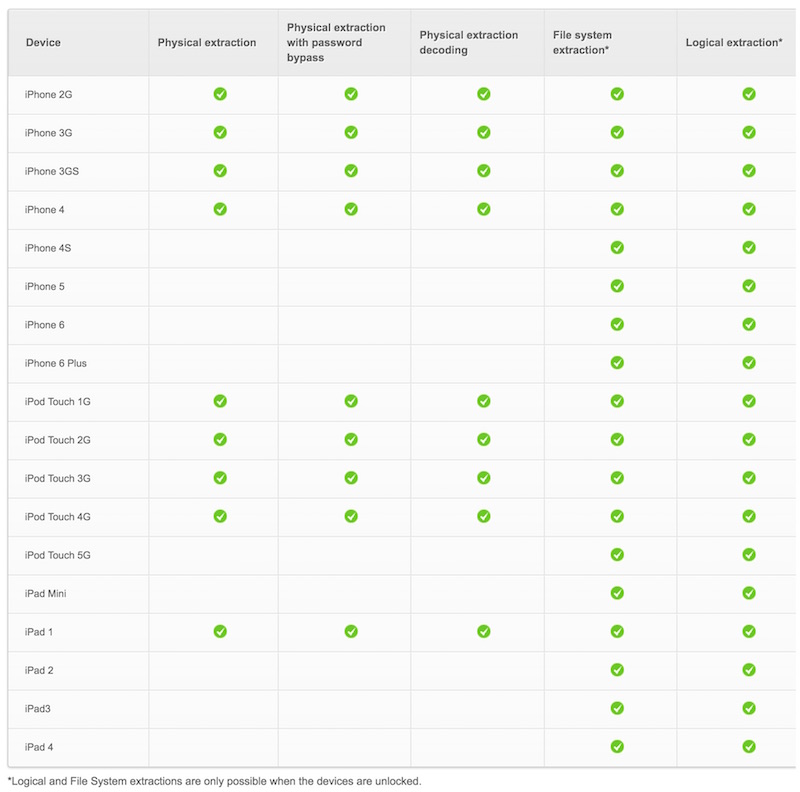

Fino a pochi giorni fa infatti il servizio CAIS (Cellebrite Advanced Investigative Services) che permette di trovare il PIN dei dispositivi iOS (iPhone, iPad) a 32 bit e 64bit e Android per sbloccarli ed acquisire copia forense veniva offerto soltanto per i seguenti dispositivi:

- iPhone 4S / 5 / 5c, iPad 2 / 3G / 4G, iPad mini 1G, e iPod touch 5G con iOS 8.x (8.0 / 8.0.1 / 8.0.2 / 8.1 / 8.1.1 / 8.1.2 / 8.1.3 / 8.2/ 8.3 / 8.4 / 8.4.1) or iOS 9.x (9.0 / 9.0.1 / 9.0.2 / 9.1 / 9.2 / 9.2.1 / 9.3 / 9.3.1 / 9.3.2)

- Samsung Galaxy S6, Galaxy Note 5 e Galaxy S7 con tutte le versioni Android versions fino a e inclusa la Android Marshmallow 6.0.1

Per chi non la conosce, Cellebrite è una delle società leader in campo di mobile forensics, che fornisce il prodotto UFED utilizzato quotidianamente dai consulenti informatici forensi che eseguono perizie su cellulari e smartphone. La funzionalità di sblocco PIN da alcuni cellulari e smartphone era in parte già realtà grazie agli strumenti in dotazione a diversi studi di Informatica Forense, quali il Cellebrite UFED, il Micro Systemation XRY, l’Oxygen Forensics o l’IPBOX ma soltanto per alcune versioni di Android e per le vecchie versioni di iOS (iOS 7 e in parte iOS 8). Per gli iPhone con versione del Sistema Operativo iOS 7 è persino possibile lo sblocco pin quando il dispositivo è disabilitato e richiede di connettersi a iTunes per ripristinare il cellulare.

Le versioni successive di iOS (quindi tutti gli iPhone inclusi quelli con processore a 64bit) non sono supportate da nessuno di questi tool e quindi il servizio di sblocco PIN e password da cellulare fornito da Cellebrite diventa strategico in caso di perizia tecnica informatica su dispositivi mobili in ambito giudiziario, considerando però che la momento non supporta ancora i dispositivi con processore A9 come iPhone 6s, iPhone 6s plus e iPhone 7 e non è compatibile con smartphone con processore A10 Fusion come l’iPhone 7 e iPhone 7 Plus.

Cellebrite deve essere infatti riuscita a superare le protezioni impose dal meccanismo di secure enclave, che come descrive Apple a pagina 12 della sua Guida Ufficiale sulla Sicurezza dei Dispositivi iOS [WBM] comanda i ritardi dell’inserimento del PIN lock sui dispositivi con processore A7 o successivi. Secure Enclave impone infatti i seguenti ritardi tra i tentativi di inserimento del codice: da 1 a 4 tentativi nessun ritardo, al quinto tentativo 1 minuto di ritardo, al sesto 5 minuti, al settimo e ottavo 15 minuti, al nono 1 ora. Un ulteriore tentativo errato d’inserimento PIN porta l’iPhone nello stato di disabled, disabilitato, oppure ne avvia il ripristino se “Impostazioni > Touch ID e codice > Inizializza dati” è attivato.

Shahar, con ulteriori tweet, ringrazia il suo team per gli obiettivi raggiunti e per il supporto dato alla giustizia in tutto il mondo, in particolare nei casi relativi a molestie su minori che vengono catturati e imprigionati grazie al lavoro dei ricercatori che permettono alle Forze dell’Ordine di acquisire in maniera forense i dati presenti sugli smartphone per utilizzarli come elementi probatori.

In base alle informazioni presenti in rete, il servizio CAIS di sblocco PIN e password di iPhone e Android possiede le seguenti caratteristiche e limitazioni:

- il servizio può essere richiesto solamente dall’Autorità Giudiziaria, in ambito d’indagini per processi penali o civili;

- l’operazione di PIN unlock costa circa 1.500 dollari;

- l’unlock del PIN non supporta ancora i dispositivi con processore A9 come iPhone 6s, iPhone 6s plus e iPhone 7 né quelli con processore A10 Fusion come l’iPhone 7 e iPhone 7 Plus

- il servizio di sblocco viene offerto soltanto presso le sedi Cellebrite, è quindi necessario portare di persona lo smartphone da loro o spedirlo;

- non è possibile assistere all’operazione di sblocco del PIN o della password del dispositivo;

- al termine dell’attività tecnica viene fornito al committente il codice PIN con il quale il cellulare è bloccato.