Una brutta notizia per chi esegue attività di OSINT su protocollo Telegram: in risposta alla richiesta di aiuto lanciata su Twitter degli attivisti di Hong Kong, Telegram ha rafforzato ulteriormente il livello di privacy permettendo di nascondere il proprio numero di cellulare a tutti, non soltanto agli sconosciuti o a chi non ha tale numero in rubrica.

A maggio di quest’anno Telegram aveva già rafforzato la privacy delle impostazioni relative ai numeri di telefono dei propri utenti permettendo di scegliere chi potesse visionare il proprio numero con l’opzione “Chi può vedere il mio numero?”. Questa impostazione, descritta in modo poco chiaro nel blog di Telegram, seppur certamente utile aveva lasciato delusi molti esperti di sicurezza dato che permetteva (e permette ancora, essendo tutt’ora attivabile) semplicemente di mostrare il nostro numero anche a chi non ci ha inserito nella sua rubrica e magari condivide con noi un gruppo. Non permette, cioè, di nascondere il proprio numero a tutti: al contrario, aggiunge la possibilità di mostrarlo anche a chi senza quella impostazione non lo avrebbe potuto visionare, proprio a causa di recenti modifiche alla sicurezza di Telegram che avevano modificato il comportamento dei gruppi.

La funzione di ricerca a partire dal numero di telefono è sempre rimasta attiva e anzi, proprio questo – che gli attivisti di Hong Kong hanno definito “bug” – ha permesso per parecchio tempo a organizzazioni ed esperti OSINT di poter identificare utenze Telegram. Era infatti sufficiente inserire in rubrica parecchi numeri telefonici, anche a caso, per poter verificare chi tra quelli aveva un utenza Telegram e persino appurare se ci fossero gruppi in comune, cosa appunto piuttosto rischiosa per chi ha motivo di temere di essere identificato personalmente a seguito dell’appartenenza a un gruppo Telegram. Dal punto di vista investigativo, indagini OSINT e perizie informatiche, allo stesso modo era possibile – una volta identificata una rosa di sospetti – verificarne l’appartenenza a gruppi Telegram o risalire in ogni caso al nome utente, spesso con risultati di rilievo.

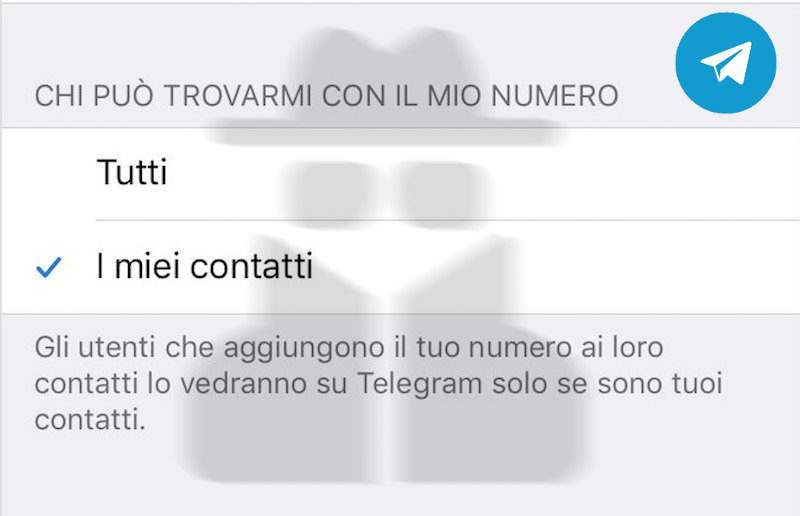

Con la modifica di settembre, anche questo limite viene rimosso ed è ora possibile nascondere il proprio telefono a chiunque, potendo quindi contare su un livello di privacy che si può definire elevato. Con disappunto di chi utilizzava tecniche OSINT su Telegram per trovare utenze a fini investigativi, infatti, compare ora una nuova voce “Chi può trovare il mio numero” che permette a chiunque di scegliere chi può verificare l’appartenenza a Telegram e i dettagli di un’utenza telefonica.

In sostanza, con la funzione di Telegram “Chi può trovarmi con il mio numero”, si può decidere cosa far vedere a chi il nostro numero lo ha, ovviamente non necessariamente perché glie lo abbiamo dato noi. Non andiamo infatti a impattare sugli sconosciuti che possono essere all’interno di un gruppo Telegram insieme a noi e non sanno chi siamo né hanno la nostra utenza telefonica. Andiamo invece a modificare ciò che vedrà chi il nostro numero lo possiede all’interno della sua rubrica, in particolare se anche noi lo abbiamo inserito nella nostra.

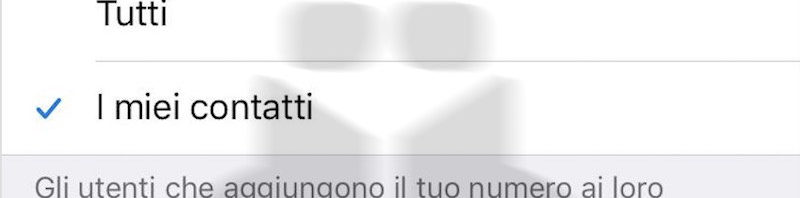

Le due voci disponibili per l’opzione “Chi può trovarmi con il mio numero” sono infatti le seguenti:

- “Tutti“, che Telegram spiega precisando che: “Gli utenti che hanno il tuo numero salvato in rubrica lo vedranno anche su Telegram“;

- “I miei contatti“, che Telegram spiega precisando che “Gli utenti che aggiungono il tuo numero ai loro contatti lo vedranno su Telegram solo se sono tuoi contatti“.

Questa scelta condiziona anche ciò che gli utenti vedranno quando, nella propria rubrica, accederanno al contatto telefonico dove è memorizzato un numero di telefono con il quale è stato registrato un account Telegram. Se l’impostazione è su “Tutti”, che siano nella nostra rubrica o meno, vedranno che abbiamo un account Telegram e potranno accedervi. Se l’impostazione è su “I miei contatti”, vedranno il nostro account Telegram solamente se sono stati inseriti esplicitamente, da noi, nei nostri contatti.

Selezionando “Tutti” alla voce “Chi può trovarmi con il mio numero” il comportamento rimane quello precedente di Telegram, cioè chiunque abbia a disposizione il nostro numero di telefono può scoprire il nostro account Telegram e sapere se ci sono gruppi in comune.

Da precisare che l’opzione “Condividi con”, presente nelle “Eccezioni” riguarda la scelta di “Chi può vedere il mio numero” e non “Chi può trovarmi con il mio numero”.

La scelta su chi può visionare il nostro profilo Telegram a partire dal numero di telefono, quindi, si fa in fin dei conti sia impostando correttamente le nuove opzioni fornite da Telegram, sia selezionando opportunamente chi inserire o meno nella propria rubrica dello Smartphone o di Telegram.

Il menù di Telegram che permette di operare la scelta sulla privacy e sicurezza del proprio numero cellulare o di telefono è raggiungibile tramite l’opzione “Impostazioni -> Privacy e Sicurezza -> Numero di Telefono” e soltanto chi ha aggiornato l’App per smartphone o Desktop la può utilizzare: se non la vedete, significa che non avete ancora aggiornato il software.

Telegram ha fatto questa scelta certamente “sofferta” (perché se tutti gli utenti la applicassero, l’utilizzo di Telegram come Instant Messenger da integrare alla propria rubrica diventerebbe più complesso almeno per la maggior parte degli utenti. Scelta “sofferta” ma debitamente pesata e limitata, perché come si vede, non è stata inserita l’opzione “Nessuno” nella scelta su “Chi può trovarmi con il mio numero”, cosa che invece è presente nella scelta su “Chi può vedere il mio numero”: in pratica, anche rafforzando al massimo le opzioni di sicurezza di Telegram, possiamo nasconderci da tutti ma non da chi ha il nostro numero in rubrica.

Le altre App di messaggistica non hanno ancora avuto tanto coraggio e per fortuna (per gli investigatori ed esperti di OSINT) o per sfortuna (per gli amanti della privacy) applicazioni come Whatsapp e Signal forniscono ancora la possibilità di ottenere informazioni dagli account a partire dai numeri di telefono.

Per chi ha Telegram configurato in inglese, le stesse voci si trovano nel menù “Settings -> Privacy and Security -> Phone Number” e le scelte del menù “Who can see my phone number” sono “Everybody”, “My Contacts” o “Nobody” mentre nella voce “Who can find me by my number” possiamo scegliere tra “Everybody” (“Users who have your number saved in their contacts will also see it on Telegram“) e “My Contacts” (“Users who add your number to their contacts will see it on Telegram only if they are your contacts.“).

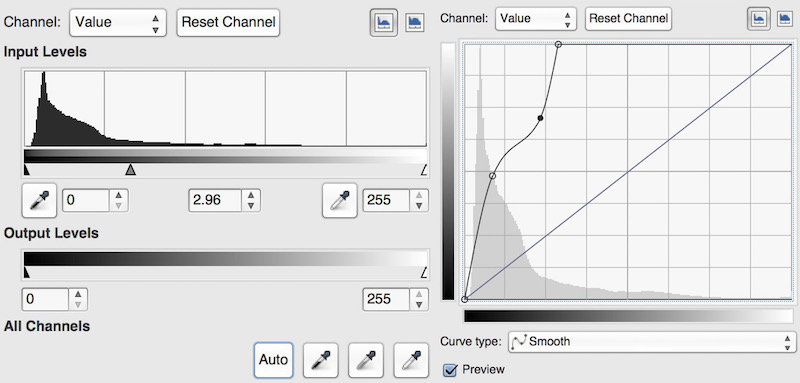

Ingrandendo la parte centrale e ottimizzando l’immagine tramite sharpening e gaussian blur, si può osservare chiaramente una forma che antropomorficamente possiamo interpretare come simile a un corpo umano e che l’AIPO ha soprannominato “il Demone di Mombello” per la sua struttura esile e ambigua. La forma umanoide è posizionata sotto la trave che percorre il soffitto, di fianco alla cassetta elettrica e la sua altezza sembra di circa due metri ipotizzando un soffitto del sotterraneo a circa tre metri. Per chi non riesce a identificare la forma del “Demone”, abbiamo preparato un’animazione dove i contorni vengono delineati in modo graduale.

Ingrandendo la parte centrale e ottimizzando l’immagine tramite sharpening e gaussian blur, si può osservare chiaramente una forma che antropomorficamente possiamo interpretare come simile a un corpo umano e che l’AIPO ha soprannominato “il Demone di Mombello” per la sua struttura esile e ambigua. La forma umanoide è posizionata sotto la trave che percorre il soffitto, di fianco alla cassetta elettrica e la sua altezza sembra di circa due metri ipotizzando un soffitto del sotterraneo a circa tre metri. Per chi non riesce a identificare la forma del “Demone”, abbiamo preparato un’animazione dove i contorni vengono delineati in modo graduale.