Lo Scientific Working Group on Digital Evidence ha pubblicato da pochi giorni le nuove linee guida per regolamentare alcune aree della digital forensics, in particolare l’acquisizione e analisi di smartphone e cellulari, l’image e video forensics, l’utilizzo delle funzioni hash MD5 e SHA256 nella digital forensics e multimedia forensics e per concludere la comparazione visiva di immagini.

Lo SWGDE – Scientific Working Group on Digital Evidence – riunisce dal 1988 organizzazioni impegnate nel capo dell’acquisizione e analisi di prove digitali multimediali e digitali e mira a rafforzare la collaborazione fra enti oltre alla qualità e coerenza delle attività svolte dalla comunità d’investigatori, analisti e periti informatici che si occupano quotidianamente d’informatica forense. Inizialmente, l’associazione è statafin dall’inizio composta da membri d’istituzioni come ATF, DEA, FBI, IRS-CID, US Customs, US Postal Inspection Service e il US Secret Service. La NASA e il Department of Defense Computer Forensics Laboratory hanno partecipato fin dagli esordi, seguiti da rappresentanti del North Carolina, Pennsylvania e Illinois State Crime Laboratories che con il Florida Department of Law Enforcement sono poi stati seguiti da agenzie locali. La voce dell’SWGDE è quindi autorevole e da anni considerata portatrice di linee guida che tendono a diventare spesso standard nelle interpretazioni delle varie forze dell’ordine locali o consulenti informatici forensi.

I documenti pubblicati pochi giorni fa dall’SWGDE sono quattro e dettagliano quattro aree dell’informatica forense finalizzata alla produzione di una perizia informatica a uso legale, con lo scopo di definire linee guida che possono essere commentate e integrate – in bozza – per giungere a un documento finale condiviso.

SWGDE Best Practices for Mobile Device Evidence and Collection, Preservation, and Acquisition

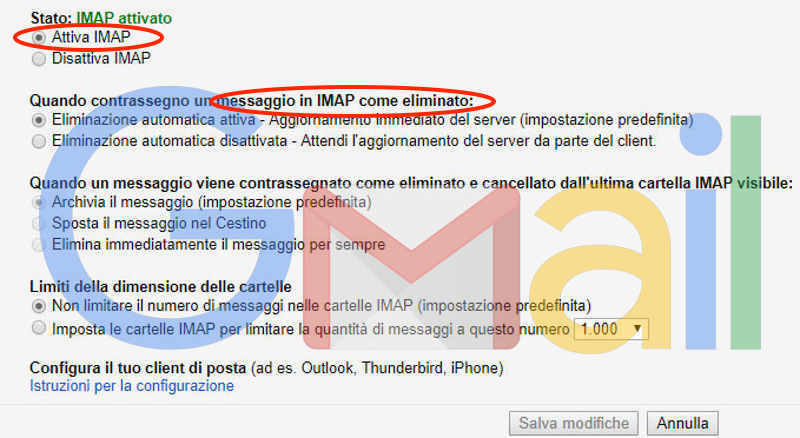

Pubblicato nella versione 1.0 del 4 dicembre 2018, si tratta di un documento che illustra le pratiche da seguire per la raccolta, conservazione e acquisizione di prove digitali da smartphone, cellulari e dispositivi mobili, disciplina nota come mobile forensics e che riguarda proprio l’attività di perizia su cellulari e smartphone. La raccolta e la conservazione dei dati dei cellulari viene eseguita sul campo o in laboratorio e in entrambi i casi i tecnici forensi necessitano di linee guida per raccogliere, preservare e acquisire le evidenze digitali che poi dovranno essere utilizzate per la produzione di perizie informatiche a uso legale per produzione in giudizio.

SWGDE General Photography Guidelines for the Documentation of Evidence Items in the Laboratory

Pubblicato nella versione 1.0 del 4 dicembre 2018, consiste in un elenco di linee guida sulla documentazione fotografica dei reperti in laboratorio per documentare le condizioni precedenti, contemporanee e successive all’analisi delle evidenze digitali nell’ambito della perizia informatica. Le informazioni contenute nel documento sono destinate a chi opera fotografie in ambito d’informatica forense, senza entrare nei dettagli della comparazione d’immagini.

SWGDE Position on the Use of MD5 and SHA1 Hash Algorithms in Digital and Multimedia Forensics

Pubblicato nella versione 1.0 del 4 dicembre 2018, lo scopo del documento è quello d’illustrare come l’utilizzo degli algoritmi di hash MD5 e SHA1 risulti accettabile per alcune funzioni nelle discipline di digital forensics e multimedia forensics, nonostante gli algoritmi siano stati ritenuti inadeguati dal punto di vista crittografico per applicazioni di più ampio respiro.

SWGDE Technical Overview for Forensic Image Comparison

Pubblicato nella versione 1.0 del 4 dicembre 2018, il documento fornisce a chi si avvicina all’analisi forense delle immagini un’infarinatura sulla storia della comparazione forense delle immagini e della fondazione tecnica, metodologica, delle limitazioni del confronto delle immagini a fini giudiziari.