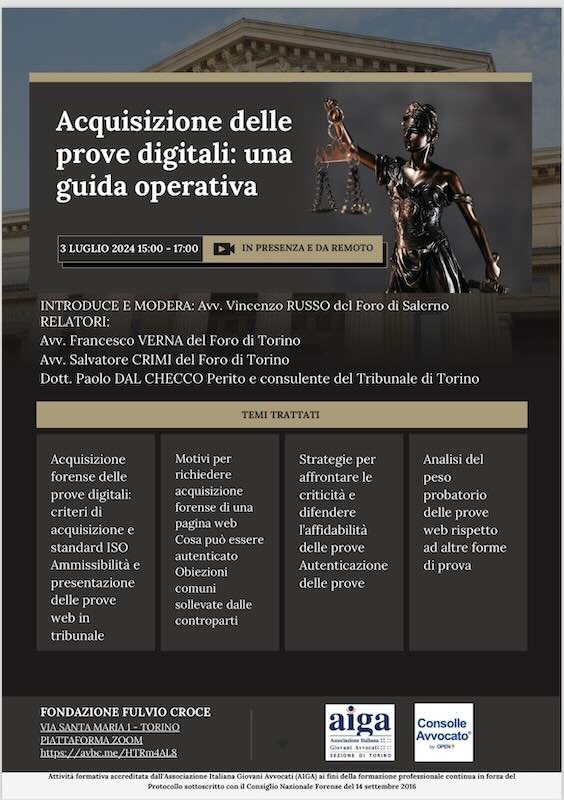

Giovedì 16 maggio 2024 si terrà il seminario organizzato da Paradigma dal titolo “I controlli a distanza sull’attività dei lavoratori tra privacy, tutele lavoristiche ed evoluzione tecnologica” durante il quale si parlerà di evoluzione giurisprudenziale, orientamenti privacy e INL, implementazione delle policy e dei regolamenti aziendali, i controlli sul lavoratore in smart working, corretta impostazione dei procedimenti disciplinari, raccolta delle prove e strumenti di forensic investigation.

All’interno del seminario, terrò una lezione sulla raccolta delle prove dei comportamenti illeciti dei lavoratori e gli strumenti di forensic investigation, orientata all’analisi delle metodologie, strumenti e princìpi d’informatica forense utilizzati nell’ambito delle perizie informatiche in contesti quali dipendente infedele, furto di know how, violazione di segreti industriali e commerciali, concorrenza sleale.

I relatori del seminario sul controllo dei lavoratori da parte dell’azienda sono:

- Dott. Paolo Dal Checco: Consulente Informatico Forense

- Prof. Avv. Alessandro Del Ninno: Docente a contratto di Informatica Giuridica LUISS Guido Carli di Roma e Partner FIVELEX Studio Legale e Tributario

- Prof. Avv. Arturo Maresca: Emerito di Diritto del Lavoro Sapienza Università di Roma, Founding Partner Studio Legale Maresca, Morrico, Boccia & Associati

- Avv. Annalisa Reale: Partner Responsabile Dipartimento Diritto del Lavoro Chiomenti

- Avv. Silvia Rizzato: Senior Associate Studio Legale Barraco

- Avv. Renato Scorcelli: Founding and Managing Partner Scorcelli & Partners Studio Legale

Gli interventi che verranno presentati dai relatori durante la giornata dedicata ai controlli datoriali sui lavoratori sono i seguenti:

I limiti ai controlli a distanza sull’attività dei lavoratori, le modalità di effettuazione del monitoraggio “lecito” e i “controlli difensivi”

Le disposizioni dell’art. 4 dello Statuto dei Lavoratori e i limiti del controllo a distanza “lecito” sull’attività dei lavoratori

Impianti audiovisivi e altri strumenti di controllo a distanza

Il concetto di “strumento di lavoro” nella norma statutaria

Il caso del controllo tramite GPS (anche alla luce della sentenza del 13 dicembre 2022, Corte EDU)

La legittimità dei “controlli difensivi” alla luce del nuovo quadro normativo

e giurisprudenziale

Prof. Avv. Arturo Maresca, Sapienza Università di Roma

I controlli a distanza dei lavoratori tra norme lavoristiche, data protection e AI

Il quadro normativo di riferimento: rapporti tra Statuto dei Lavoratori, GDPR e Codice Privacy

Gli aspetti data protection: casi pratici di controlli leciti alla luce della Opinion

n. 2/2017 dei Garanti UE

Videosorveglianza, dati biometrici e geolocalizzazione dei lavoratori: il Provvedimento del Garante n. 231/2023 (Cassazione, 23 marzo 2023, n. 8375) Come redigere il Regolamento interno sull’uso degli strumenti informatici di lavoro e l’informativa sul trattamento dei dati

Gli aspetti AI: la prospettiva dei controlli alla luce del futuro Regolamento EU sull’Intelligenza Artificiale

Lavoro, algoritmi e controlli: una panoramica normativa

Le implicazioni del controllo a distanza nel c.d. lavoro algoritmico: la Direttiva UE del dicembre 2021 e il datore di lavoro rappresentato da una piattaforma elettronica

Prof. Avv. Alessandro Del Ninno, LUISS Guido Carli di Roma

I controlli sulla performance lavorativa effettuati tramite applicativi e strumenti informatici e i limiti imposti dalla disciplina dei controlli a distanza

Differenza tra controllo sulla produttività e classico controllo difensivo

I controlli sulla produttività e i limiti dell’art. 4 dello Statuto dei Lavoratori (Cassazione, 26 giugno 2023, n. 18168)

I limiti al controllo del rendimento della prestazione e i c.d. controlli difensivi occulti

Il controllo sulla produttività del lavoratore in smart working

I sistemi di controllo sulle chiamate e sui volumi gestiti: la posizione del Garante I meccanismi di rilevazione delle presenze e lo smartphone (Provvedimento

del Garante n. 350/2016)

L’impatto del Decreto Trasparenza e del Decreto Lavoro: obblighi aggiuntivi

in caso di utilizzo di sistemi di monitoraggio “integralmente” automatizzati L’utilizzabilità in sede disciplinare dei dati raccolti

L’adeguata informazione

Avv. Annalisa Reale, Chiomenti

Le implicazioni in materia di controlli e di privacy nello smart working

Il lavoro a distanza: telelavoro e smart working

La policy generale sullo smart working e l’accordo individuale sul lavoro agile

Il controllo a distanza e la tutela della privacy dei lavoratori nello smart working Le problematiche connesse agli strumenti utilizzati, alla sicurezza e alla protezione dei dati e del know-how aziendale

Il controllo sulla produttività del lavoratore in smart working

Avv. Silvia Rizzato, Studio Legale Barraco

Il procedimento disciplinare attivato sulla base dei controlli a distanza e i contenuti delle lettere di contestazione L’esercizio del potere disciplinare sulla base del controllo a distanza: modalità e limiti

Il potere disciplinare nei confronti del lavoratore in smart working

Il “licenziamento social”: la valenza disciplinare delle comunicazioni sui social network

Tecniche di redazione delle lettere di contestazione

Le prove nel procedimento disciplinare e le giustificazioni

Il licenziamento e le sanzioni disciplinari per condotte accertate attraverso gli strumenti di controllo a distanza

Avv. Renato Scorcelli, Scorcelli & Partners Studio Legale

La raccolta delle prove dei comportamenti illeciti dei lavoratori e gli strumenti di forensic investigation

Le attività illecite condotte dai lavoratori per mezzo di strumenti informatici

Le tecniche investigative per l’accertamento di comportamenti illeciti

Le criticità delle “ispezioni forensi” e le buone prassi per la loro corretta gestione

I limiti dell’utilizzabilità in giudizio di prove digitali erroneamente raccolte

Le modalità di cristallizzazione e acquisizione forense dei dispositivi informatici L’analisi forense per la ricostruzione della prova informatica

La redazione e produzione in giudizio della perizia informatica forense

Dott. Paolo Dal Checco, Consulente Informatico Forense