DEFT XVA, la tanto attesa versione X della piattaforma di analisi forense e investigazioni digitali DEFT Linux è disponibile per il download, sotto forma di disco virtuale importabile su VMWare o VirtualBox e contenente strumenti per attività di analisi forense in ambito d’informatica forense e indagini digitali.

DEFT XVA, la tanto attesa versione X della piattaforma di analisi forense e investigazioni digitali DEFT Linux è disponibile per il download, sotto forma di disco virtuale importabile su VMWare o VirtualBox e contenente strumenti per attività di analisi forense in ambito d’informatica forense e indagini digitali.

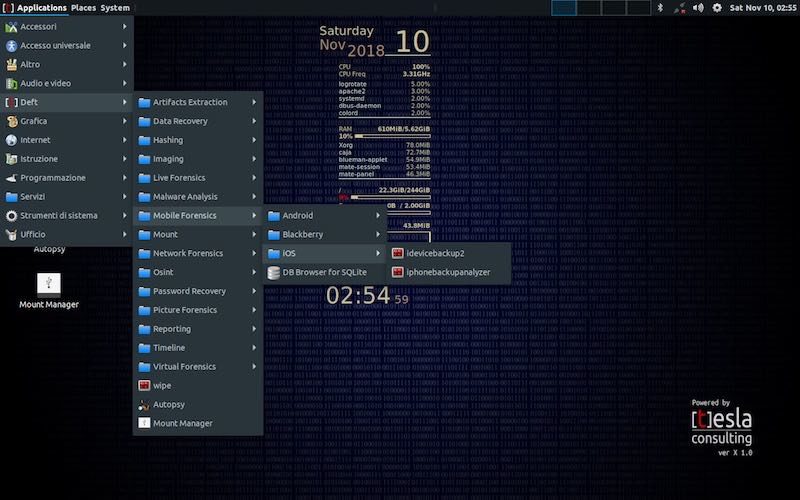

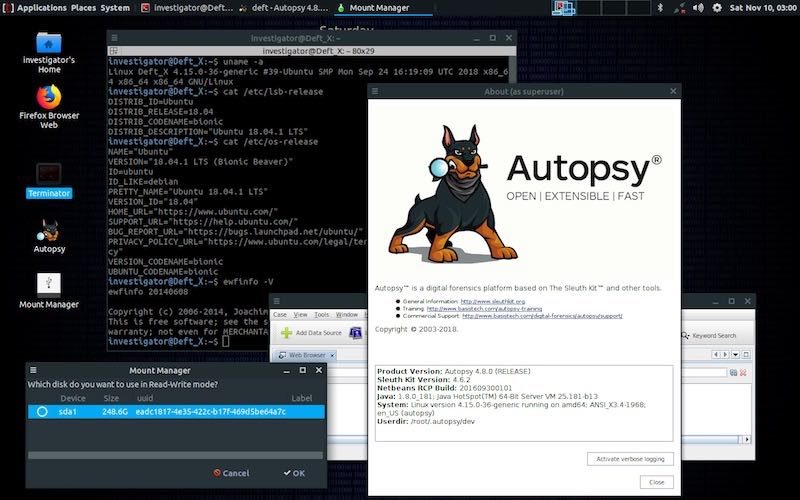

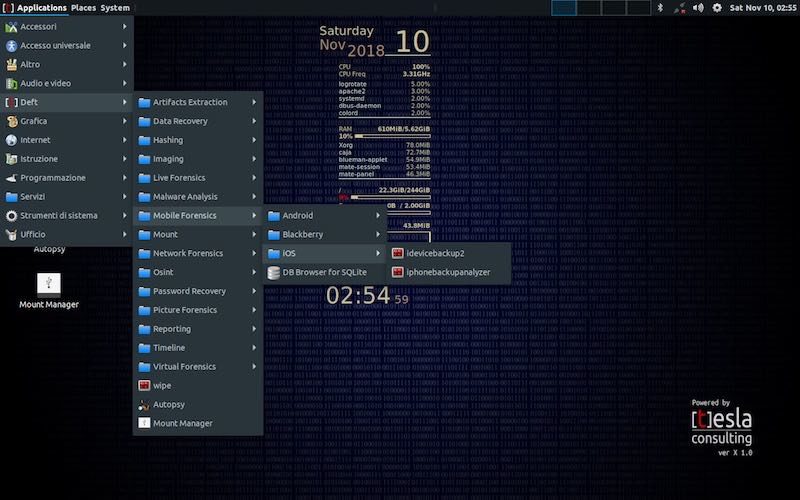

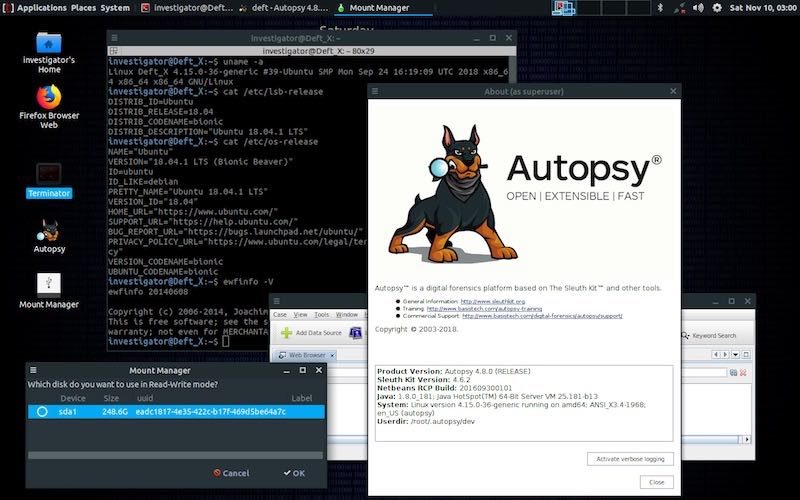

Basata su Ubuntu Mate 18.04, con il kernel in versione 4.15.0-36-generic, DEFT Linux X contiene una raccolta di tool free ed open source per l’analisi forense e indagini digitali, che vanno dall’estrazione artefatti, mount, data recovery, network forensics, hashing, OSINT, Imaging, password recovery, picture forensics, live forensics, malware analysis, timeline, virtual forensics, mobile forensics, wipe, mount manager e per concludere Autopsy.

DEFT XVA, ultima piattaforma della suite DEFT Linux, componente strategica di ogni consulente informatico forense, non viene avviata con utente root autenticato sul sistema ma con lo user “investigator”, la cui password di default è “investigator”. In ambito di perizia informatica forense, una distribuzione come DEFT Linux può essere utile per eseguire attività di analisi forense delle evidenze e produrre una relazione tecnica contenente le risultanze della propria attività d’indagine digitale sui dati ottenuti tramite copia forense, eseguita ad esempio tramite la versione ridotta della piattaforma DEFT, chiamata DEFT Zero e disponibile da settembre nella versine 2018.2.

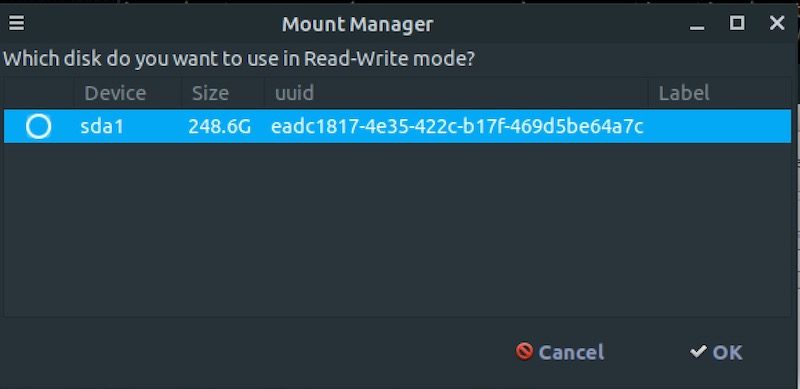

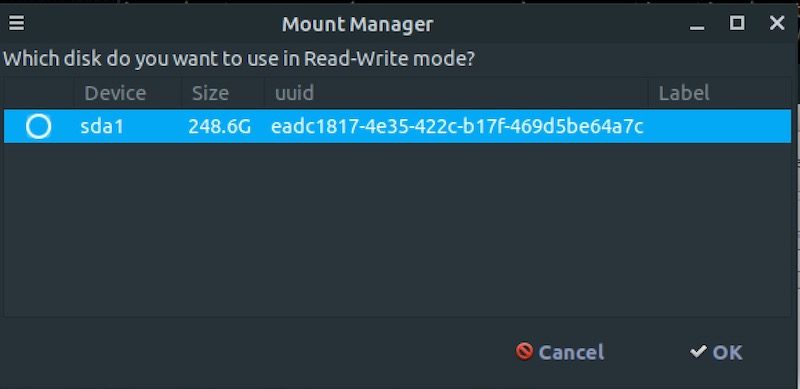

Su DEFT XVA, per montare in lettura o scrittura dispositivi di archiviazione di massa (hard disk, pendrive, schede di memoria, etc…) sono disponibili sia l’interfaccia grafica di mount manager, sia i comandi “wrtblk” e “wrtblk-disable” già presenti da anni sulla piattaforma DEFT Zero.

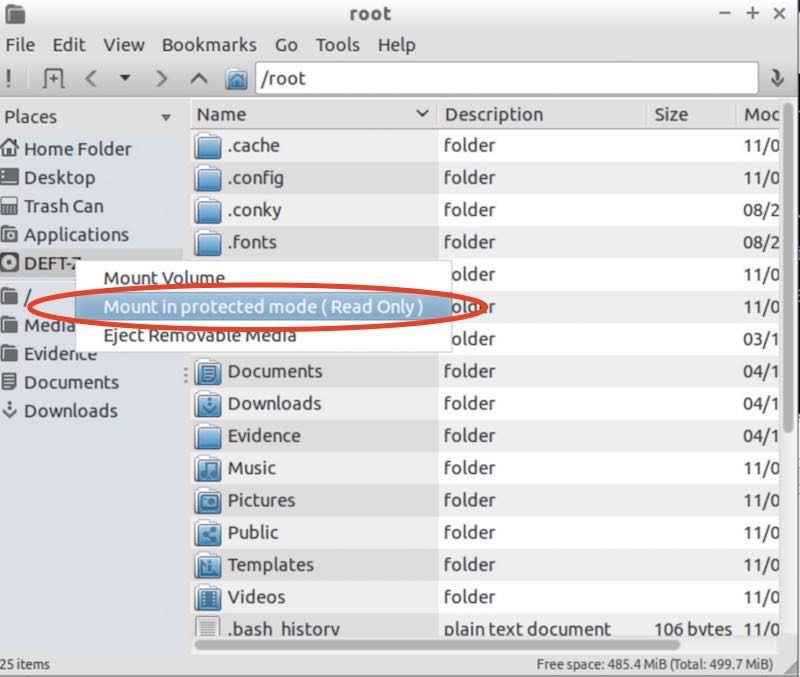

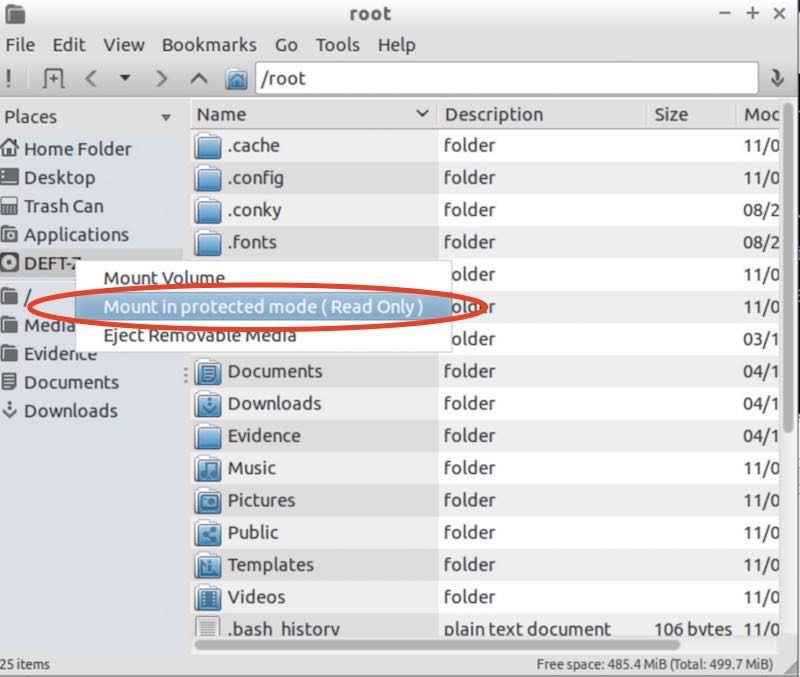

Si ricorda infatti che DEFT Linux non monta in automatico i dischi connessi al PC né al momento del boot e neanche successivamente, quando vengono collegati nuovi dispositivi, ma offre sempre la possibilità di montare in modalità sola lettura (“read-only” o “ro”) o in scrittura (“read-write”, “rw”) i dischi sia tramite il file manager grafico PCManFM, cliccando con il tasto destro sul disco che s’intende montare e selezionando”Mount in protected mode (Read Only)” per montare i dischi in modalità read only e “Mount Volume” per montarli in scrittura.

Per chi preferisce la linea di comando, è sempre possibile bloccare e sbloccare la scrittura su disco (che di default è sempre bloccata) tramite gli script “wrtblk-disable” e “wrtblk-enable”. Lo script “wrtblk-disable” prende in input il nome del device da sbloccare in scrittura (quindi sul quale sarà possibile fare un mount in modalità “rw”), digitando ad esempio “wrtblk-disable sda” per sbloccare il device /dev/sda, che potrà quindi essere montato anche in scrittura o sul quale sarà possibile scrivere anche direttamente tramite dd).

Per bloccare nuovamente il disco in sola lettura, è sufficiente digitare – sempre da linea di comando – lo script “wrtblk” seguito dal device sul quale s’intende impedire la scrittura. Il comando “wrtblk sda“, ad esempio, farà sì che sul device /dev/sda diventi impossibile scrivere, sia tramite mount in modalità “rw” ma anche a basso livello, agendo direttamente sul dispositivo tramite comandi come dd, dcfldd o dc3dd.

I due script “wrtblk” e “wrtblk-disable” non fanno altro che richiamare il comando linux “blockdev”, che con il parametro “–setrw” abilita la scrittura su di un disco, mentre con il comando “–setro” ne blocca la scrittura permettendone soltanto la lettura, secondo questo schema:

- “blockdev –setrw /dev/sdX“: permette la scrittura sul device sdX;

- “blockdev –setro /dev/sdX“: blocca la scrittura sul device sdX, permettendo la sola lettura.

Una volta bloccato o sbloccato da scrittura un dispositivo, è comunque necessario – per scriverci o leggerne il contenuto – eseguire il comando “mount” con gli opportuni parametri “-o ro” (per montare in sola lettura, read-only) oppure “-o rw” (per montare in lettura e scrittura – read-write) da GUI oppure da cmdline.

Il download della virtual appliance DEFT X può essere eseguito gratuitamente tramite il mirror GARR (spesso non funzionante) oppure tramite la piattaforma di file sharing Mega. Purtroppo la dimensione del file contenente la VA è notevole, il file compresso “DeftXva.1.zip” che si scarica dal mirror GARR e da Mega occupa ben 13 GB e contiene un disco virtuale VMDK da 36 GB.

L’archivio ZIP “DeftXva.1.zip” che si ottiene al seguito del download contenente la macchina virtuale DEFT XVA produce i seguenti valori hash:

- MD5: 1ccb2b3e5934712805f572848647e53c

- SHA1: a07fec3990614bef8672ed27112c15c9a3dba35d

- SHA256: 291f0a8fd1c3552fbf51cd826779c541e29650dd7e65038e9f2cd1eb63ac60cd

Il file “Deft X, va-disk1.vmdk” contenuto all’interno dell’archivio “DeftXva.1.zip” in download possiede i seguenti valori hash:

- MD5: 54ad69a107a262046a7881856186f2e7

- SHA1: 9d188848111c48a0a19cb82677d1e6374de3b08c

- SHA256: dd3e76f25051bacf88cfa75f2596e915df79ce4f4a87564683d1c6c202db65c3

Al suo interno è contenuto un disco virtuale VMDK, che è necessario importare in una macchina virtuale creata, ad esempio, tramite VMWare oppure VirtualBox.

Sabato 28 novembre 2015 si terrà a Udine il consueto appuntamento con l’Open Source Day, la giornata dedicata al mondo Open Source. Come al solito, gli incontri saranno raggruppati in percorsi: Web, Microbusiness, Sicurezza Informatica, 3D Maker, Competenze Digitali, Tools e Digital Forensics.

Sabato 28 novembre 2015 si terrà a Udine il consueto appuntamento con l’Open Source Day, la giornata dedicata al mondo Open Source. Come al solito, gli incontri saranno raggruppati in percorsi: Web, Microbusiness, Sicurezza Informatica, 3D Maker, Competenze Digitali, Tools e Digital Forensics.