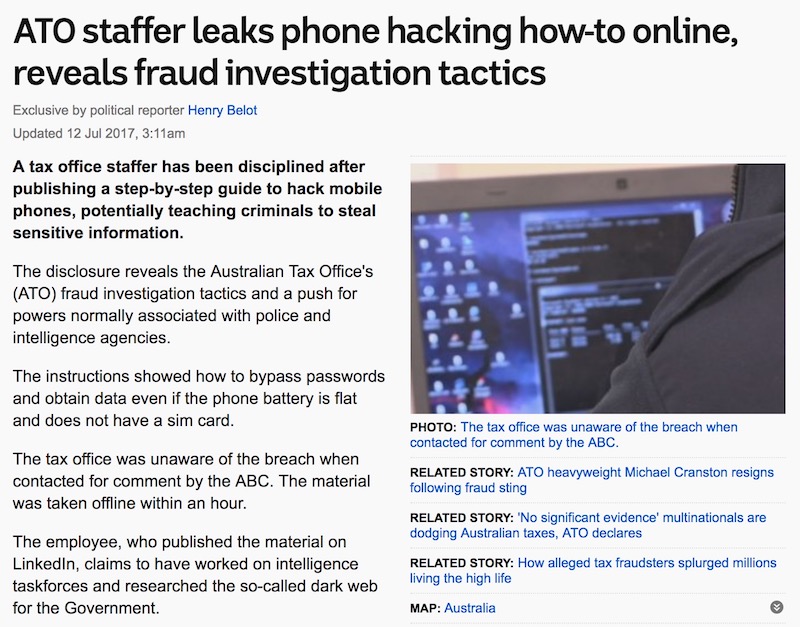

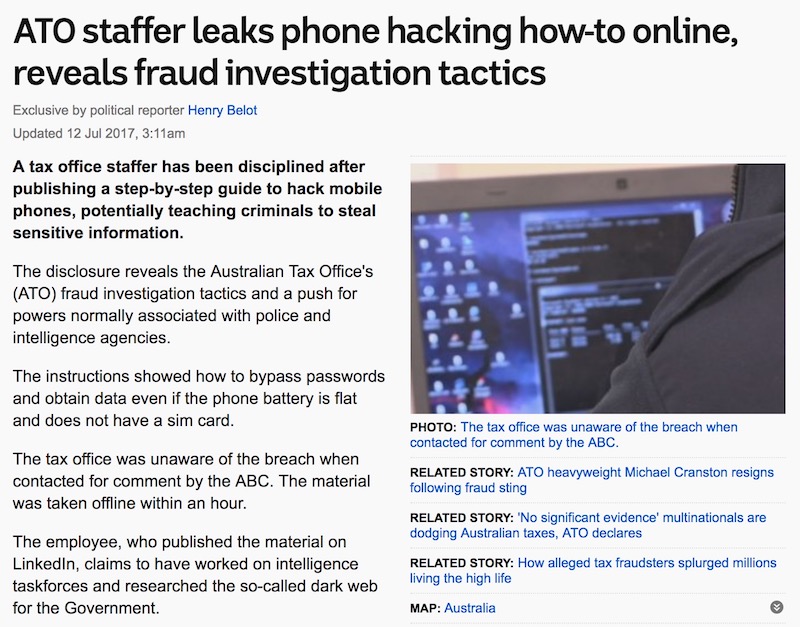

Alcuni giorni fa è uscita su diverse testate giornalistiche di rilievo la notizia della pubblicazione su Linkedin, da parte di un impiegato dell’Ufficio delle Tasse Australiano (ATO), di una guida di hacking degli smartphone [WBM, AI] che spiega passo dopo passo come forzare i cellulari, anche se protetti da PIN. A quanto riportano ad alcune fonti, l’impiegato proverrebbe da task force d’Intelligence e avrebbe fatto delle ricerche sul Dark Web per il Governo [WBM, AI], aggiungendo che altrimenti non si spiega come riesca a forzare le password di cellulari anche se con batteria scarica e persino senza scheda SIM, così da poter recuperare dati anche cancellati, messaggi di testo ed elenco chiamate con strumenti tra i quali quelli prodotti dall’israeliana Cellebrite.

La popolazione australiana si è indignata, temendo che il loro equivalente della nostra Agenzia delle Entrate potesse “spiare” il reddito personale entrando di soppiatto nei cellulari, anche protetti da password. Il Ministro della Giustizia, Michael Keenan, si è detto seriamente preoccupato di questo “leak” dell’Ufficio delle Tasse che illustra le metodologie e gli strumenti di hacking dei telefonini. L’impiegato dell’Ufficio sembra aver subito provvedimenti disciplinari o come minimo un rimprovero e ciò che è certo è che ha rimosso in neanche un’ora la guida e buona parte dei suoi profili sui social network (Linkedin, SlideShare, etc…) mentre l’Ufficio delle Tasse era sommerso di contatti da parte dei giornali.

Ramez Katf, il Direttore Tecnico dell’ATO (Australian Tax Office) ha dichiarato che “l’Ufficio delle Tasse non entra di nascosto negli smartphone dei cittadini e che la parola “hacking” forse è un po’ esagerata, l’Agenzia delle Entrate Australiana non agisce da remoto e comunque non fa nulla di nascosto, senza cioè un Decreto dell’Autorità Giudiziaria”. Katf aggiunge che “è vero, uno dei software citato nelle slide viene effettivamente utilizzato, ma soltanto per indagini su larga scala su frodi o attività criminale e sempre su mandato delle Autorità, senza peraltro agire da remoto, i dispositivi vengono infatti prima prelevati o sequestrati tramite un Decreto del Giudice e poi, tramite il software di acquisizione forense per smarthpone, vengono acceduti i contenuti”. Insomma, la situazione è meno terribile di quanto non sia stata dipinta dai giornali, lascia intendere. “Anche quando viene forzato il PIN o la password di uno smartphone”, continua Katf, “c’è sempre l’autorizzazione dell’Autorità Giudiziaria o il consenso del proprietario del cellulare”. Alcune testate giornalistiche sono persino arrivate http://www.abc.net.au/news/2017-07-12/tax-office-slip-up-reveals-new-phone-hacking-capabilities/8698800

Per qualche giorno le condivisioni di post sull’argomento si sono sprecate, ma nessuno ha approfondito il contenuto effettivo di questa guida (rimossa, appunto, di tutta fretta) e se davvero rappresentasse un pericolo per la sicurezza dei cittadini. Vediamo di recuperare, tramite tecniche OSINT, ciò che rimane di questa guida e del profilo del povero impiegato dell’Ufficio delle Tasse, per scoprire che è tutto un equivoco: la guida di hacking non è altro che una presentazione divulgativa che parla di ciò che gli informatici forensi e gli esperti di sicurezza conoscono ormai da anni.

Google, come sappiamo, memorizza una cache – una sorta di “copia” – delle pagine web che indicizza, che utilizza per poter mostrare agli utenti quale versione della pagina lui sta presentando nei motori di ricerca e su quali parole chiave si basa. A meno che non si provveda alla rimozione manuale dei risultati di ricerca, è spesso possibile accedere alla cache di Google anche per diversi giorni dopo che la pagina indicizzata è scomparsa. Nel caso delle presentazioni SlideShare pubblicate da Linkedin, la pagina cache non conterrà l’intera presentazione ma ne riporterà integralmente il testo, proprio per ragioni d’indicizzazione.

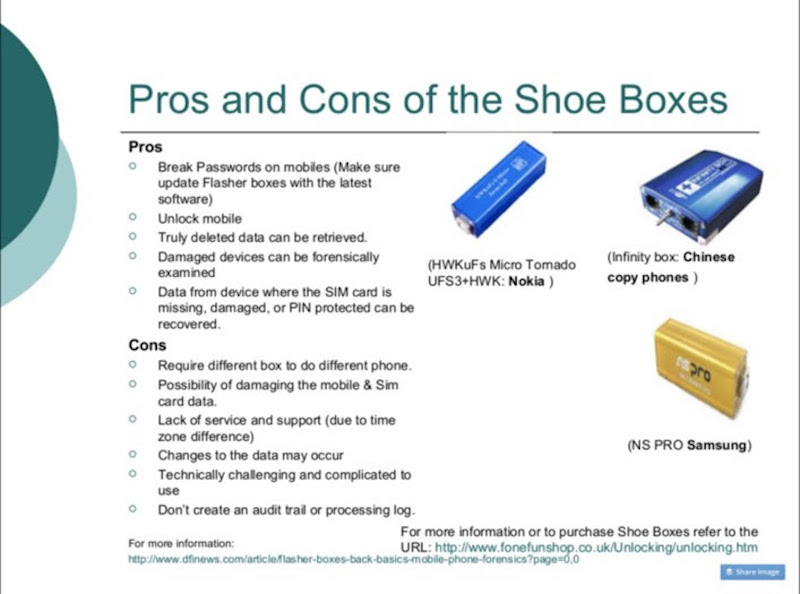

Bene, cercando negli indici di Google le informazioni riportate dai giornali, arriviamo a una presentazione intitolata “Hexadecimal Extraction Theory –Mobile Forensics II“, che tradotta viene più o meno “Teoria dell’Estrazione Esadecimale, Analisi Forense di Dispositivi Mobili 2” di cui viene riportata, dai newspaper, una slide considerata la più significativa.

La pagina contenente la presentazione su SlideShare non esiste più, è stata rimossa dall’utente, ma si può ancora osservare il profilo dell’autore, che si dichiara esperto in Computer Forensics e conoscitore di strumenti d’informatica forense come Encase, X-Ways Forensics, Nuix e Access Data. La pagina punta al profilo Linkedin, anch’esso rimosso, ancora presente però come indice nella cache di Google inclusa la descrizione “Australian Taxation Office”, senza versione cache.

La presentazione “Hexadecimal Extraction Theory –Mobile Forensics II” è già scomparsa anche dalla cache di Google, se ne trova però una copia su Archive.is dalla quale possiamo ricavare i titoli delle slide considerate così “pericolose” dalle testate giornalistiche:

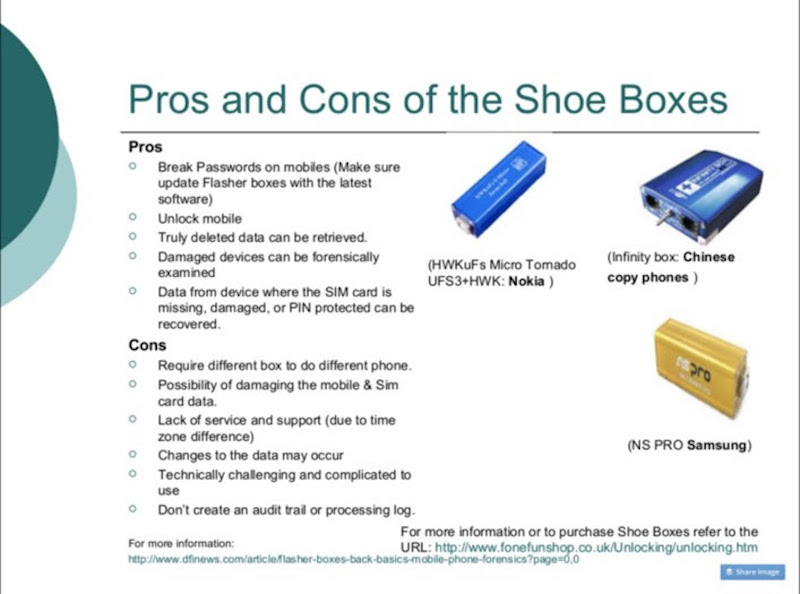

- Pros and Cons of the Shoe Boxes

- Phone Forensics Tools Software

- XRY VS Shoe box XRY Positive

- Information required to perform a hex dump

- Locating information before commencing the hex dump

- Using Shoe box (UFSx series)

- Free tools

- Scenario 1 Extract data from Damaged Nokia phone

- Using FTK imager to create MD5 hash for extracted mobile data file

- Date and Time Calculations Date and time entry & Patten

- HEX examiner examples

- Exercise 2– Breaking the Hex code using Hex examiner

- Security key

- Call records S30’s

- SMS S40’s

- Protocol Data Unit (PDU)

Leggendo il contenuto delle slide, si nota come l’autore si limita a presentare alcune delle soluzioni più note in ambito di mobile forensics, disciplina che comprende tecniche e metodologie utilizzate in ambito di perizia informatica per acquisizione forense e recupero dati anche cancellati da cellulare. L’autore presenta vantaggi e svantaggi degli strumenti principali come XRY, Shoe Box, SarasSoft, NAND Downloader, Pandora’s box, HEXexaminer, FTK Imager, Cellebrite, XACT e simili. Si parla di conversione di dati tra diversi formati, metadati EXIF e coordinate GPS, estrazione di dati da cellulari Nokia danneggiati, calcolo dei valori hash tramite FTK Imager per una corretta catena di conservazione.

Salta subito all’occhio che i dati non sono neanche aggiornati: nell’illustrare le diverse codifiche di rappresentazione delle date l’autore cita Blackberry, Nokia e Motorola, tutti praticamente scomparsi, menzionando di sfuggita Samsung e ignorando completamente Apple con i suoi iPhone e iPad. Gli esempi di utilizzo degli strumenti di mobile forensics, tra l’altro, riguardano Nokia S30 e S40, che ormai non si trovano più neanche nei negozi dell’usato.

D’altra parte è chiaro che il target non è prettamente tecnico e quindi i contenuti non sono di alto livello, altrimenti non verrebbe dato peso al fatto che si possono recuperare dati anche da cellulari senza scheda SIM o danneggiati, entrambe cose ormai note a chiunque.

Per chi le cercasse, non ci sono istruzioni passo passo su come entrare in un telefonino e forzare la password da remoto, né guide di hacking avanzato, soltanto elenchi di strumenti con pro e contro, esempi di conversione stringhe e bypass di PIN e password per eseguire attività di acquisizione forense e recupero dati da vecchi cellulari.

Per quanto i giornali vi abbiano dato molto peso, l’israeliana Cellebrite non c’entra nulla con questa faccenda: il loro marchio viene citato una sola volta nelle slide dell’impiegato dell’Ufficio delle Tasse mentre viene data più importanza ad altri tool o metodologie, anche gratuite.

Speriamo quindi che l’impiegato (che non abbiamo voluto citare per mantenere un minimo di anonimato, benché sia facilmente reperibile in rete il suo nome) possa tornare a una vita normale e riaprire il suo profilo su Linkedin dopo questa avventura, continuando a fare divulgazione in ambito di digital e mobile forensics ma sperando di non cadere nuovamente in malintesi che rimbalzando di giornale in giornale aumentano in modo incontrollato la loro portata.