Due importanti novità nel campo della mobile forensics: la società israeliana Cellebrite ha recentemente aggiornato il suo servizio CAIS con la funzione di sblocco PIN e acquisizione fisica dei dispositivi Apple con processore a 32 bit senza secure enclave e iOS 9.x, fino a pochi giorni fa impossibili da sbloccare poiché il servizio era disponibile soltanto per gli iPhone/iPad/iPod con versione Apple iOS 8.x.

Due importanti novità nel campo della mobile forensics: la società israeliana Cellebrite ha recentemente aggiornato il suo servizio CAIS con la funzione di sblocco PIN e acquisizione fisica dei dispositivi Apple con processore a 32 bit senza secure enclave e iOS 9.x, fino a pochi giorni fa impossibili da sbloccare poiché il servizio era disponibile soltanto per gli iPhone/iPad/iPod con versione Apple iOS 8.x.

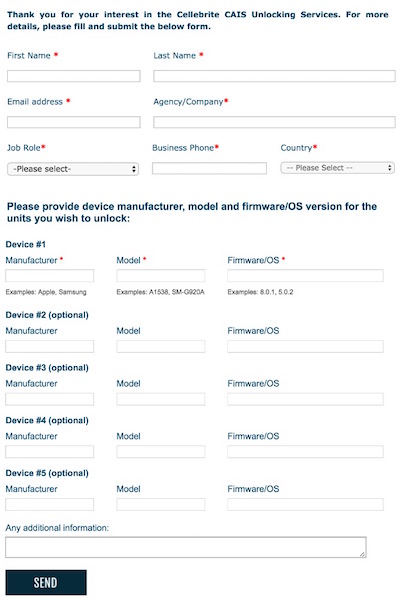

La funzionalità di sblocco PIN di iPhone e Samsung Android non è stata inserita nei prodotti Cellebrite come UFED ma viene fornita dalla casa produttrice tramite contatto diretto mediante il loro modulo per Cellebrite CAIS Unlocking Services e a pagamento.

La funzionalità di sblocco PIN di iPhone e Samsung Android non è stata inserita nei prodotti Cellebrite come UFED ma viene fornita dalla casa produttrice tramite contatto diretto mediante il loro modulo per Cellebrite CAIS Unlocking Services e a pagamento.

I dettagli e le modalità di esecuzione del servizio CAIS vengono forniti su richiesta, sappiamo però che in passato Cellebrite ha fornito assistenza anche all’Autorità Giudiziaria italiana a seguito di consegna a mano dell’iPhone presso la loro sede in Germania poiché il dispositivo da sbloccare possedeva processore A6 a 32 bit senza il sistema secure enclave.

La modalità di acquisizione fisica di un dispositivo mobile indica la possibilità di estrarre l’intero contenuto della memoria flash, tramite una “copia forense” bit-to-bit di tutte le aree, allocate e non, incluse quelle precluse al Sistema Operativo o quelle in cui sono presenti dati cancellati ma non ancora sovrascritti. Ciò permette, in alcuni casi, di eseguire il recupero dati cancellati da smartphone o accedere ad aree di memoria ove sono presenti dati rilevanti per le indagini che l’acquisizione logical o filesystem non riescono a raggiungere. Nell’ambito delle perizie informatiche su cellulare e smartphone, è certamente un elemento strategico poter disporre di una copia fisica del dispositivo e di dati fino a oggi inaccessibili se non tramite rooting o jailbreaking.

Cellebrite dichiara nel suo comunicato online [WBM], sulla brochure del servizio CAIS del 15 luglio [WBM] (dove dichiara “Galaxy S7“) e in quella del 20 luglio [WBM] (dove ha precisa “some Galaxy S7 devices“) di essere la prima società a fornire una “estrazione fisica con decifratura” di alcuni dispositivi iPhone (iOS) e Samsung (Android):

- iPhone 4S / 5 / 5c, iPad 2 / 3G / 4G, iPad mini 1G e iPod touch 5G con iOS 8.x (8.0 / 8.0.1 / 8.0.2 / 8.1 / 8.1.1 / 8.1.2 / 8.1.3 / 8.2/ 8.3 / 8.4 / 8.4.1) or iOS 9.x (9.0 / 9.0.1 / 9.0.2 / 9.1 / 9.2 / 9.2.1 / 9.3 / 9.3.1 / 9.3.2);

- Samsung Galaxy S6, Galaxy Note 5 e alcuni dispositivi Galaxy S7 con qualunque versione di Android fino alla Marshmallow 6.0.1 inclusa.

Sembra quindi che sia ancora impossibile lo sblocco di PIN e la physical acquisition di smartphone con processore a 64 bit come l’iPhone 5s, iPhone 6, iPhone 6 plus, iPhone 6s, iPhone 6s plus oppure iPad Air, ipad Air 2, iPad Mini 2, iPad Mini 3, iPad Mini 4.

In particolare, il servizio permette di sbloccare dispositivi iPhone o Samsung protetti da PIN e acquisire in maniera forense il contenuto senza la necessità di eseguire rooting o jailbreak al fine di accedere al’intero filesystem per recuperare email scaricate, dati di applicazioni di terze parti, dati di geolocalizzazione o log di sistema.

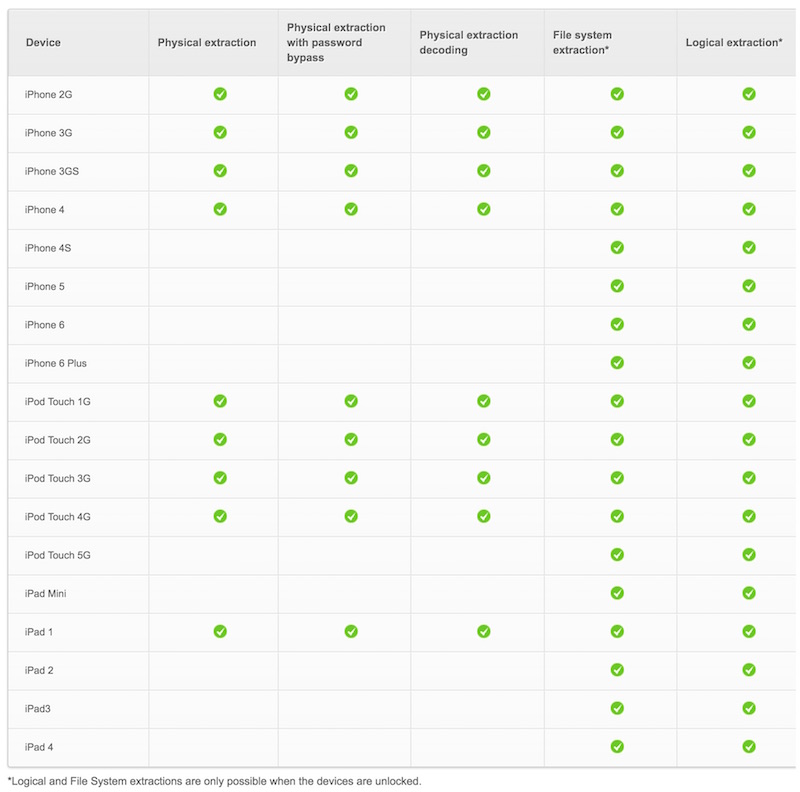

Ciò che viene estratto dalla copia fisica dell’iPhone può poi integrare quanto già fino a oggi estraibile tramite il Cellebrite UFED Physical Analyzer, cioè:

- Dati decodificati: Elenco chiamate, voicemail, contatti, localizzazioni geografiche (WiFi, celle e fix GPS), immagini, video, messaggi di testo SMS, MMS, email, note, applicazioni installate e loro utilizzo, dizionario utente, calendario/agenda, storia dei pairing con dispositivi bluetooth, cache delle mappe;

- Applicazioni: Skype, Whatsapp, Viber, Fring, MotionX, AIM, TigerText, Facebook Messenger, Twitterrific, Textfree, Google+, Facebook, Foursquare, Garmin, TomTom, Waze, TextNow, Dropbox, Yahoo Messenger, Ping Chat, Twitter, Touch (new ping chat), Find My iPhone, LinkedIn, iCQ, Kik Messenger, Google Maps, Kakaotalk, QIP, Evernote, Vkontakte, Mail.ru

- Dati di navigazione web: Safari, Opera Mini – bookmark, history e cookies

La tabella di supporto per il recupero dati e lo sblocco del PIN di dispositivi Apple con Sistema Operativo iOS come iPhone, iPad e iPod del software UFED Physical Analyzer è la seguente:

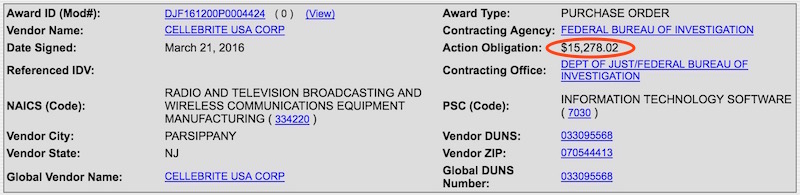

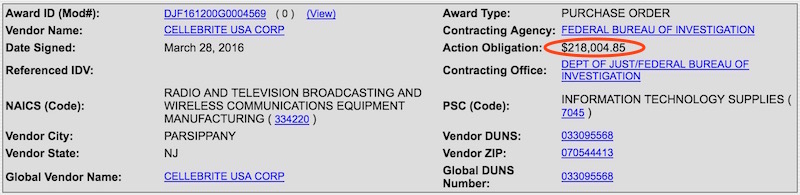

Ricordiamo infine che la società israeliana Cellebrite era tra quelle che si riteneva potessero avere contribuito allo sblocco dell’iPhone di Farook durante le indagini per la strage di San Bernardino e i telefoni per i quali è disponibile il servizio CAIS comprendono anche il modello utilizzato dall’autore della strage Farook, un iPhone 5C con processore a 32 bit e iOS 9.x.

Per approfondimenti sul sistema di protezione dati di Apple iOS, il secure enclave, il boot process e tutto ciò che concerne la sicurezza dei dispositivi iOS consigliamo la lettura della iOS Security Guide ufficiale di Apple [WBM] mentre per una schematizzazione dei dispositivi Apple organizzata per processore, versione iOS e caratteristiche hardware e software consigliamo la pagina Wikipedia sui dispositivi iOS [WBM].