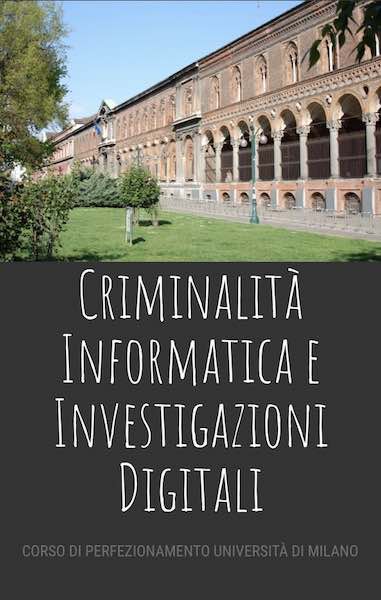

Anche quest’anno viene pubblicato il bando per il Corso di Perfezionamento in Criminalità Informatica e Investigazioni Digitali dell’Università di Milano, edizione Anno Accademico 2018/2019, con argomento “Cyberbullismo, cyberstalking, reati d’odio tra adulti e adolescenti e tutela dei soggetti deboli: aspetti di digital forensics, criminologici, psicologici, educativi e giuridici” e coordinamento come di consueto del Prof. Giovanni Ziccardi.

Anche quest’anno viene pubblicato il bando per il Corso di Perfezionamento in Criminalità Informatica e Investigazioni Digitali dell’Università di Milano, edizione Anno Accademico 2018/2019, con argomento “Cyberbullismo, cyberstalking, reati d’odio tra adulti e adolescenti e tutela dei soggetti deboli: aspetti di digital forensics, criminologici, psicologici, educativi e giuridici” e coordinamento come di consueto del Prof. Giovanni Ziccardi.

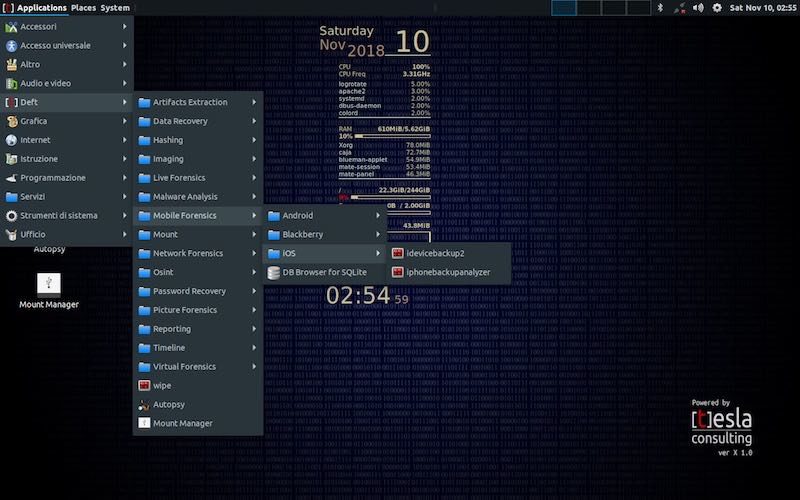

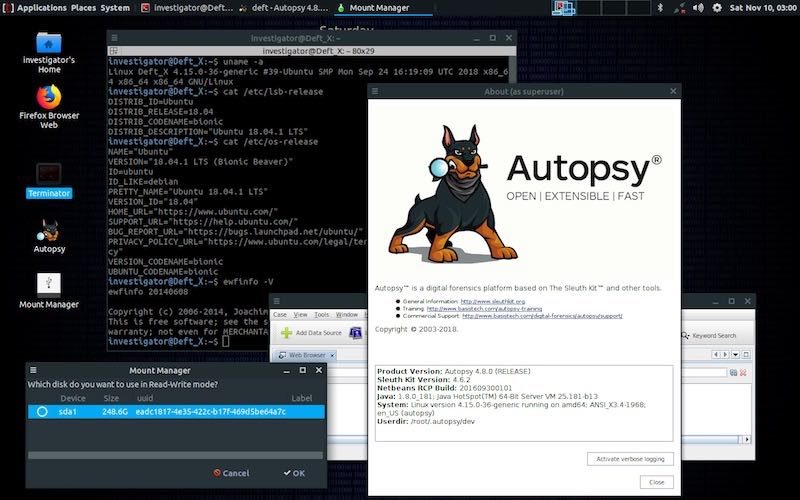

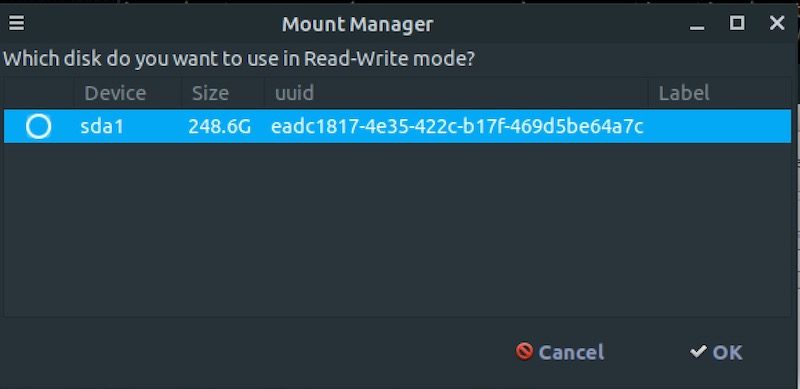

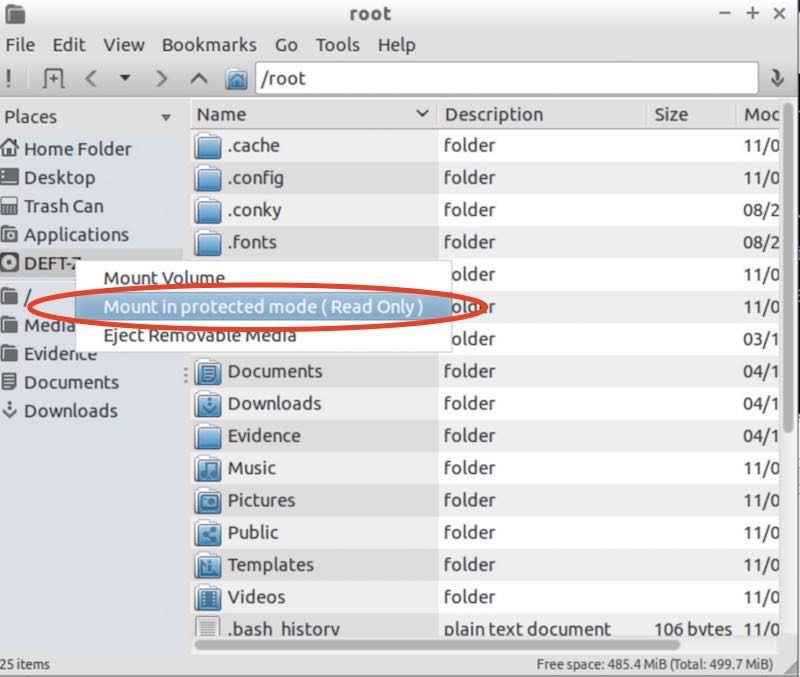

All’interno del Corso di Perfezionamento in Criminalità Informatica e investigazioni digitali sono tra i docenti d’informatica forense nel modulo che si terrà il 15 novembre 2018 su spionaggio e sorveglianza interpersonale, violazione di corrispondenza privata, accesso abusivo a sistemi informatici altrui, aspetti sostanziali e processuali, tecniche investigative e modalità di produzione delle fonti di prova in giudizio. Durante il mio intervento parlerò di perizie informatiche su computer, reti, smartphone, Internet e dispositivi digitali, acquisizione della prova, analisi forense e redazione di relazioni tecniche forensi a fini legali per uso giudiziario. In particolare, focalizzerò l’attenzione sulla modalità con la quale le prove digitali possono essere raccolte fin dalle prime fasi, anche da parte della vittima, così da supportare gli investigatori informatici e le forze dell’ordine che avranno la possibilità di ottenere uno storico di evidenze utili per le indagini digitali o eventuali attività di denuncia e querela.

Le lezioni del Corso di perfezionamento in Criminalità Informatica e Investigazioni Digitali si terranno presso il settore didattico di Giurisprudenza dell’Università degli Studi di Milano. E’ stata fatta richiesta, nel mese di luglio, all’Ordine degli Avvocati di Milano, per il rilascio dei crediti formativi. Sarà altresì rilasciato un attestato di partecipazione dall’Università degli Studi di Milano ai partecipanti laureati che avranno frequentato almeno il 75% delle lezioni. La locandina aggiornata è scaricabile cliccando l’immagine qui a destra.

Le lezioni del Corso di perfezionamento in Criminalità Informatica e Investigazioni Digitali si terranno presso il settore didattico di Giurisprudenza dell’Università degli Studi di Milano. E’ stata fatta richiesta, nel mese di luglio, all’Ordine degli Avvocati di Milano, per il rilascio dei crediti formativi. Sarà altresì rilasciato un attestato di partecipazione dall’Università degli Studi di Milano ai partecipanti laureati che avranno frequentato almeno il 75% delle lezioni. La locandina aggiornata è scaricabile cliccando l’immagine qui a destra.

Per informazioni, prezzi e iscrizioni consigliamo di visitare la pagina del corso di perfezionamento presso il sito del Dipartimento di Scienze giuridiche ‘Cesare Beccaria’.

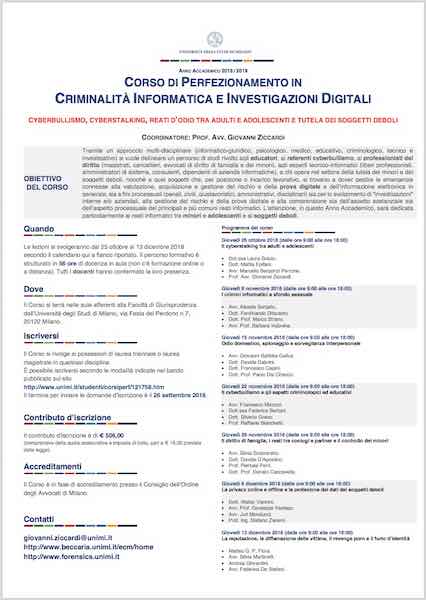

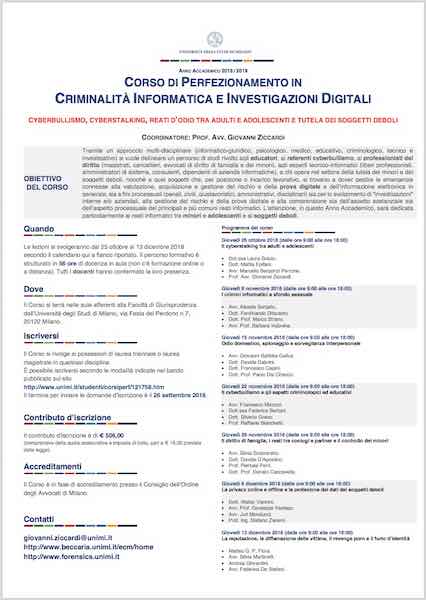

Il programma di dettaglio con date, argomenti del corso di perfezionamento a Milano e relatori viene riportato qui di seguito :

PRIMA GIORNATA

25 OTTOBRE 2018, 9:00 – 18:00

IL CYBERSTALKING

Cyberstalking tra adulti, tra bambini e adolescenti: aspetti di computer forensics, sostanziali e processuali e migliori tecniche investigative per il trattamento della fonte di prova in sede civile e penale. Aspetti psicologici e criminologici, attenzione alle vittime e assistenza ai soggetti deboli.

9:00 – 11:00 I profili psicologici e criminologici e l’ascolto della vittima e dell’agente, Dott.ssa Laura Sciuto

11:00 – 13:00 Le migliori strategie di digital forensics, Dott. Mattia Epifani

14:00 – 16:00 Il quadro normativo, il trattamento giuridico delle fonti di prova e la tutela della parte debole, Avv. Marcello Bergonzi Perrone

16:00 – 18:00 L’odio online, le migliori modalità di contrasto, l’approccio tecnologico, Prof. Giovanni Ziccardi

SECONDA GIORNATA

8 NOVEMBRE 2018, 9:00 – 18:00

I CRIMINI INFORMATICI A SFONDO SESSUALE

Pedopornografia, estorsione a fini sessuali (sextortion), adescamento di minore (grooming online), revenge porn. Aspetti sostanziali e processuali, tecniche investigative e modalità di difesa e di reazione. Aspetti psicologici e criminologici, attenzione alle vittime e assistenza ai soggetti deboli.

9:00 – 11:00 Il quadro giuridico, Avv. Alessia Sorgato

11:00 – 13:00 Le attività investigative e la computer forensics, Dott. Ferdinando Ditaranto

14:00 – 16:00 L’approccio della criminologia e della cybercriminologia, Dott. Marco Strano

16:00 – 18:00 Il quadro normativo e l’evoluzione giurisprudenziale, Avv. Prof.Barbara Indovina

TERZA GIORNATA

15 NOVEMBRE 2018, 9:00 – 18:00

L’ODIO DOMESTICO, LO SPIONAGGIO E LA SORVEGLIANZA INTERPERSONALE

Spionaggio e sorveglianza interpersonale, violazione di corrispondenza privata, accesso abusivo a sistemi informatici altrui. Aspetti sostanziali e processuali, tecniche investigative e modalità di produzione delle fonti di prova in giudizio. Aspetti psicologici e criminologici, attenzione alle vittime e assistenza ai soggetti deboli.

9:00 – 11:00 La casistica online e gli aspetti processuali civili e penali, Avv. Giovanni Battista Gallus

11:00 – 13:00 Le strategie investigative, Dott. Davide Gabrini

14:00 – 16:00 Le problematiche operative, Dott. Francesco Cajani

16:00 – 18:00 Le attività di computer forensics, Dott. Prof. Paolo Dal Checco

QUARTA GIORNATA

22 NOVEMBRE 2018, 9:00 – 18:00

IL CYBERBULLISMO

Gli episodi di bullismo, le migliori modalità di intervento, gli aspetti psicologici di vittima e agente. Il compito dell’avvocato, dell’operatore nel sociale, del referente per il cyberbullismo. Aspetti sostanziali, tecniche investigative e modalità corrette di produzione della prova digitale.

9:00 – 11:00 Il quadro giuridico, Avv. Francesco Micozzi

11:00 – 13:00 Il problema della tutela dei minori,Dott.ssa Federica Bertoni

14:00 – 16:00 Le attività d’indagine, Dott. Silverio Greco

16:00 – 18:00 Il profilo criminologico, Prof. Raffaele Bianchetti

QUINTA GIORNATA

29 NOVEMBRE 2018, 9:00 – 18:00

IL DIRITTO DI FAMIGLIA

I reati informatici connessi al diritto di famiglia. Comunicazioni tra coniugi e tra minori, chat, WhatsApp, Facebook, controllo dei figli minori tramite trojan o captatori e reati connessi, sorveglianza elettronica tra coniugi. Aspetti sostanziali, processuali, utilizzabilità in giudizi civili e penali e migliori tecniche di investigazione digitale.

9:00 – 11:00 Il quadro giuridico e l’ascolto del minore, Avv. Silvia Scalzaretto

11:00 – 13:00 L’attività di polizia giudiziaria, Dott. Davide D’Agostino

14:00 – 16:00 Le questioni processuali,

16:00 – 18:00 Le strategie d’indagine, Prof. Donato Caccavella

SESTA GIORNATA

6 DICEMBRE 2018, 9:00 – 18:00

LA PRIVACY

Tutela dei diritti e della privacy online e offline dei soggetti deboli.

Il concetto di soggetto debole. Le vittime tipiche. Le modalità di difesa previste dall’ordinamento. L’attenzione delle realtà private a tutela dei soggetti deboli. Le modalità di protezione più efficaci. La protezione dei dati. Le migliori strategie investigative.

9:00 – 11:00 Gli aspetti criminologici e psicologici delle tematiche, Dott. Walter Vannini

11:00 – 13:00 La privacy del minore nella società dell’informazione, Avv. Prof.Giuseppe Vaciago

14:00 – 16:00 La privacy del minore nel quadro giuridico attuale, Avv. Juri Monducci

16:00 – 18:00 La protezione della privacy e le attività di indagini, Prof. Ing. Stefano Zanero

SETTIMA GIORNATA

13 DICEMBRE 2018, 9:00 – 18:00

LA REPUTAZIONE

La reputazione del minore, delle vittime e dei soggetti deboli online. La sua violazione, i possibili rimedi, le migliori strategie investigative

Il reato di diffamazione e la violazione dela reputazione sui social network e online. Le responsabilità dei provider per i contenuti. La tutela dell’identità e della reputazione digitale e il furto di identità. Il management della reputazione, la rimozione dai motori di ricerca. Il diritto all’oblio. Le migliori strategie investigative.

9:00 – 11:00 La reputazione nella società digitale e le sue vulnerabilità, Matteo G. P. Flora

11:00 – 13:00 La rimozione dei contenuti dalle piattaforme e dai motori di ricerca, Avv.Silvia Martinelli

14:00 – 16:00 Identità digitale, reputazione, Avv. Federica De Stefani

16:00 – 18:00 Le attività tecniche, di indagine e di consulenza,