È passato ormai un anno dal primo popolamento del nuovo Albo Nazionale dei CTU e dei Periti del Tribunale, con la successiva dismissione del vecchio Albo dei CTU e dei Periti originariamente suddiviso per Tribunale di competenza.

Pur essendosi ridotto di circa 1/3 come numero d’iscritti, il nuovo Albo Unico telematico dei CTU e dei Periti permette la ricerca online dei Consulenti del Giudice, in ambito civile e penale, basandosi su parametri come “Tipologia Albo” (Albo dei CTU, Albo dei Periti), Cognome, Nome, Tribunale, Iscrizione (Ordine Professioanle o Associazione Professionale), Categoria e Specializzazione.

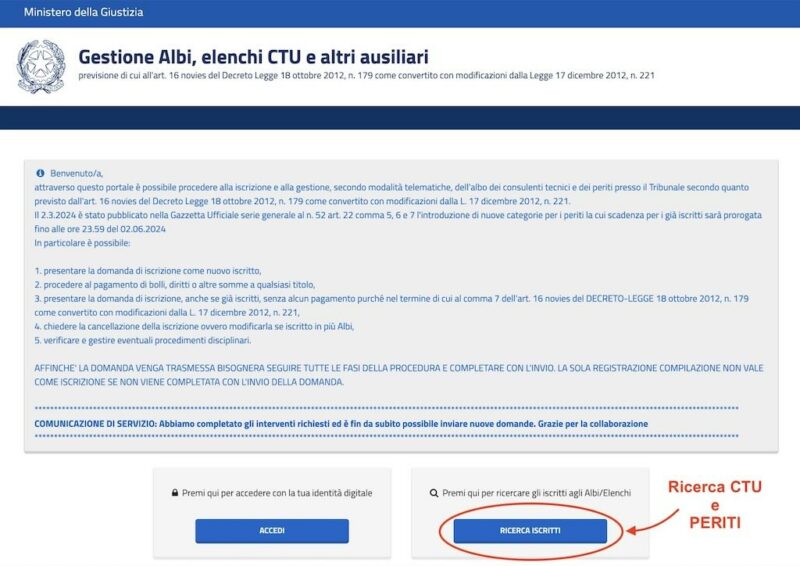

Per procedere alla ricerca online dei CTU e dei Periti del Tribunale è necessario innanzitutto accedere al sito del Ministero della Giustizia, “Gestione Albi, elenchi CTU e altri ausiliari” tramite l’indirizzo alboctuelenchi.giustizia.it, scorrere verso il basso e cliccare sul pulsante “Ricerca Iscritti”.

Per ricercare i CTU e i Periti specializzati in informatica forense, ad esempio, così da trovare Periti Informatici e CTU informatici, è possibile nel portale Albo CTU Elenchi lasciare vuoto il campo “Tribunale” (oppure indicare Tibunale di Torino, Milano, Bologna, Roma, etc…) e indicare come categoria “Informatica”. La specializzazione si può lasciare vuota, oppure indicare una tra le seguenti:

- Analisi Di Sistemi Informativi

- Audit

- Firmware

- Hardware in Genere

- Progettazione Edilizia Informatica

- Progettazione Urbanistica Informatica

- Programmazione Mainframe

- Programmazione Personal Computers

- Sistemi Informativi Territoriali

- Software delle Comunicazioni

- Software in Genere

Compilando i caratteri di sicurezza antispam e premendo su “Ricerca” si otterranno, nella parte bassa della pagina (la ricerca può sembrare non andata a buon fine ma è necessario scorrere la pagina per visionare i risultati) gli elenchi di Periti Informatici o CTU informatici dei vari Tribunali (o del Tribunale prescelto) sui quali sarà possibile per accedere ai dettagli come indirizzo, codice fiscale, PEC, data di nascita e specializzazioni di ogni CTU informatico o Perito Informatico del Tribunale registrato presso l’Albo dei Periti e dei CTU.

Il Tribunale di afferenza può essere lasciato vuoto (per ottenere l’elenco di tutti i periti o CTU d’Italia corrispondenti alle specifiche indicate) oppure si può selezionare uno dei seguenti Tribunali: Agrigento, Alessandria, Ancona, Aosta, Arezzo, Ascoli Piceno, Asti, Avellino, Avezzano, Barcellona Pozzo di Gotto, Bari, Belluno, Benevento, Bergamo, Biella, Bologna, Bolzano – Bozen, Brescia, Brindisi, Busto Arsizio, Cagliari, Caltagirone, Caltanissetta, Campobasso, Cassino, Castrovillari, Catania, Catanzaro, Chieti, Civitavecchia, Como, Cosenza, Cremona, Crotone, Cuneo, Enna, Fermo, Ferrara, Firenze, Foggia, Forlì, Frosinone, Gela, Genova, Gorizia, Grosseto, Imperia, Isernia, Ivrea, L’Aquila, La Spezia, Lagonegro, Lamezia Terme, Lanciano, Lanusei, Larino, Latina, Lecce, Lecco, Livorno, Locri, Lodi, Lucca, Macerata, Mantova, Marsala, Massa, Matera, Messina, Milano, Modena, Monza, Napoli, Napoli Nord, Nocera Inferiore, Nola, Novara, Nuoro, Oristano, Padova, Palermo, Palmi, Paola, Parma, Patti, Pavia, Perugia, Pesaro, Pescara, Piacenza, Pisa, Pistoia, Pordenone, Potenza, Prato, Ragusa, Ravenna, Reggio di Calabria, Reggio nell’Emilia, Rieti, Rimini, Roma, Rovereto, Rovigo, Salerno, Santa Maria Capua Vetere, Sassari, Savona, Sciacca, Siena, Siracusa, Sondrio, Spoleto, Sulmona, Taranto, Tempio Pausania, Teramo, Termini Imerese, Terni, Tivoli, Torino, Torre Annunziata, Trani, Trapani, Trento, Treviso, Trieste, Udine, Urbino, Vallo della Lucania, Varese, Vasto, Velletri, Venezia, Verbania, Vercelli, Verona, Vibo Valentia, Vicenza e Viterbo.

Paradossalmente, cercando su Google o sui motori di ricerca “albo ctu”, “portale ctu”, “albo nazionale ctu”, “elenco ctu”, “CTU Tribunale”, “elenco periti”, “albo periti”, etc… con l’intenzione di trovare gli elenchi dei Periti o dei Consulenti Tecnici d’Ufficio del Tribunale non si ottiene il risultato corretto, mentre si ricade sulle pagine del vecchio Albo oppure sul sito del Ministero della Giustizia dedicato all’iscrizione all’albo.

Per questo motivo consigliamo di segnarsi l’indirizzo web corretto “alboctuelenchi” sul dominio del Ministero della Giustizia all’URL alboctuelenchi.giustizia.it e utilizzare tale indirizzo internet sul browser ogni qualvolta sia necessario ricercare un CTU informatico o un Perito Informatico iscritto all’Albo del Tribunale o svogliare l’elenco unico nazionale dei CTU e dei Periti del Giudice.

Ovviamente il portale unico nazionale dei CTU e dei Periti può essere utilizzato anche per la ricerca di un CTP informatico forense – a Torino o in altre città d’Italia – che si occupi di perizie informatiche in ambito civile e penale, dato che le qualifiche per assumere incarichi di CTU o Perito del Giudice sono più che sufficienti anche per assumere il ruolo di CTP o Consulente Tecnico di Parte in Informatica Forense.

Pur non esistendo nell’Albo la categoria degli informatici forensi, chi necessita di una perizia informatica e si chiede dove trovare un perito informatico o consulente tecnico forense può sfogliare la categoria “informatica” nel portale, scegliendo poi la specializzazione che più si addice alla problematica per la quale è necessario disporre di una perizia forense.