Cellebrite è in grado di sbloccare iPhone 5S, 6, 6S ed SE anche se protetti da PIN o password, con iOS fino alla versione 10.*. Lo comunica ufficialmente nella pagina dedicata agli Unlock Services dei dispositivi Apple e Samsung, pubblicata contestualmente al rinnovo del sito web avvenuto nei giorni scorsi e lo conferma nella brochure linkata dalla pagina stessa.

Cellebrite è in grado di sbloccare iPhone 5S, 6, 6S ed SE anche se protetti da PIN o password, con iOS fino alla versione 10.*. Lo comunica ufficialmente nella pagina dedicata agli Unlock Services dei dispositivi Apple e Samsung, pubblicata contestualmente al rinnovo del sito web avvenuto nei giorni scorsi e lo conferma nella brochure linkata dalla pagina stessa.

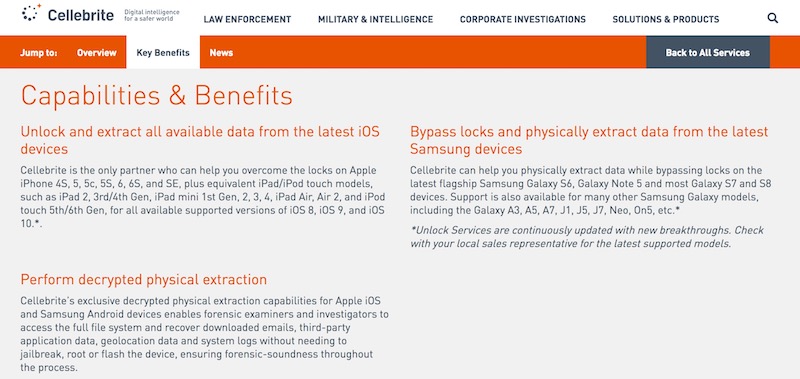

Capabilities & Benefits

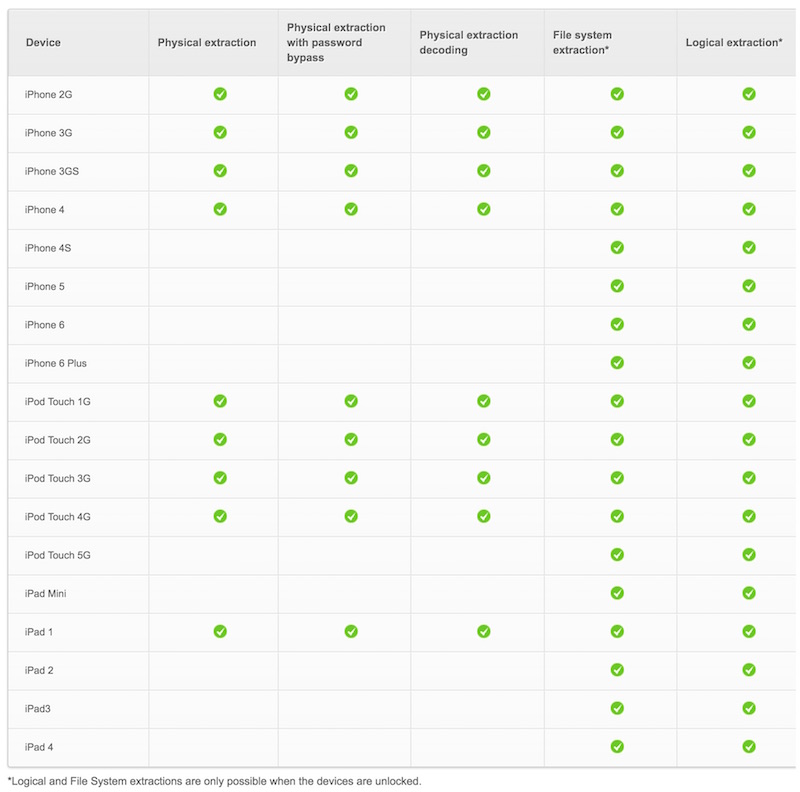

Unlock and extract all available data from the latest iOS devices

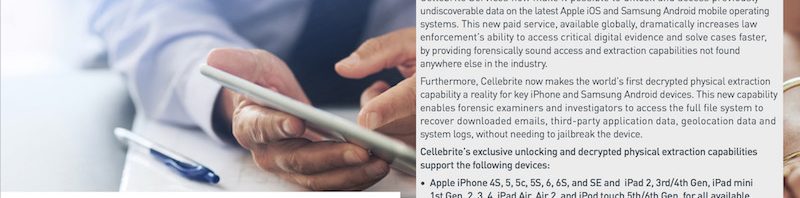

Cellebrite is the only partner who can help you overcome the locks on Apple iPhone 4S, 5, 5c, 5S, 6, 6S, and SE, plus equivalent iPad/iPod touch models, such as iPad 2, 3rd/4th Gen, iPad mini 1st Gen, 2, 3, 4, iPad Air, Air 2, and iPod touch 5th/6th Gen, for all available supported versions of iOS 8, iOS 9, and iOS 10.*.

Il nuovo sito Cellebrite, società israeliana specializzata in mobile forensics, è stato pubblicato da poco ma risulta ben organizzato in contesti “Law Enforcement”, “Military & Intelligence” e “Corporate Investigations”. Notiamo che il servizio CAIS è riportato soltanto nella sezione “Law Enforcement” -> “Court”, a conferma del fatto che lo sblocco di iPhone bloccati da PIN o password non viene fornito a privati o aziende, se non dietro autorizzazione e decreto di un PM o di un Giudice.

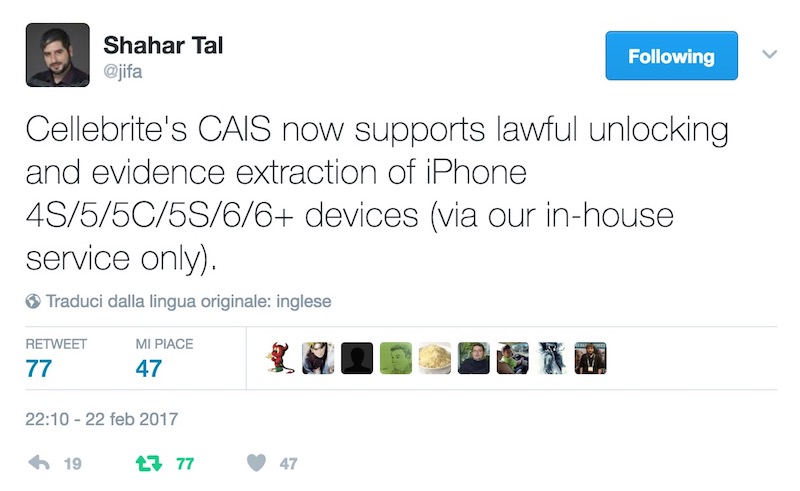

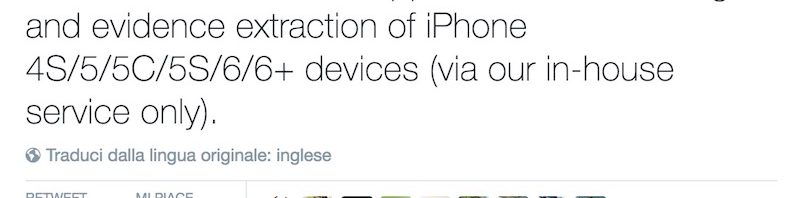

Per gli addetti ai lavori la notizia dello sblocco degli iPhone a 64 bit come l’iPhone 6 in realtà non è del tutto nuova, dato che a febbraio 2017 con un tweet, il responsabile della ricerca in ambito forense della società israeliana Cellebrite, Shahar Tal, aveva annunciato pubblicamente che Cellebrite era in grado di trovare il PIN o la password degli smartphone Apple iPhone 5S, 6 e 6+ e sbloccarli.

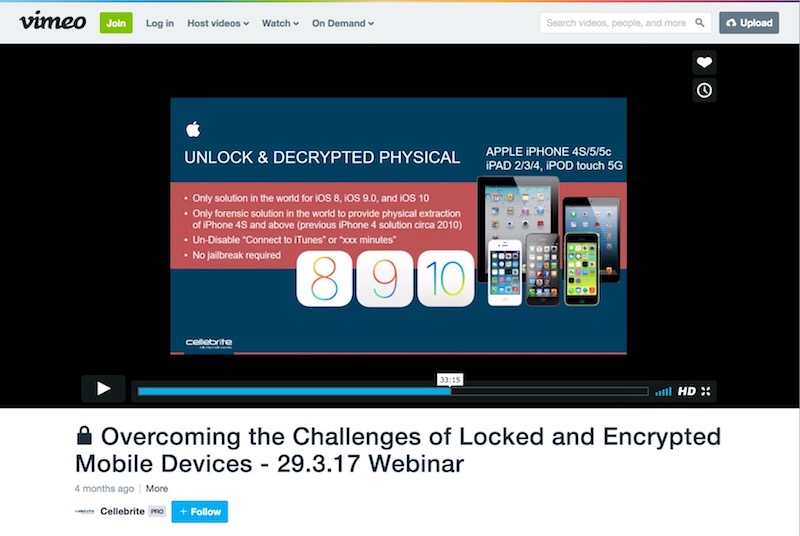

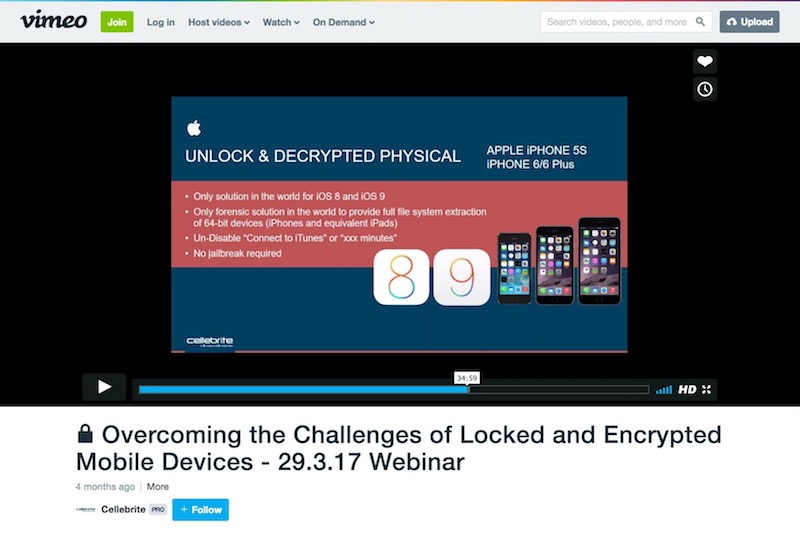

Pochi mesi dopo, durante il webinar di marzo 2017 sulle potenzialità investigative dei prodotti Cellebrite, Dan Embury, Direttore del laboratorio, Cellebrite Advanced Investigative Services (CAIS), aveva aggiunto di essere in grado di sbloccare Apple iPhone 4S/5/5C, iPad 2/3/4 e iPod Touch 5G fino a iOS 10, anche se bloccati su schermata di “Connect to iTunes” o “xxx Minutes”.

Per per quanto riguardava gli iPhone a 64 bit, cioè gli iPhone 5S, 6 e 6Plus le possibilità di sblocco dal PIN o della password di Apple iPhone erano possibili soltanto fino ad iOS 9, sempre con la funzionalità di sblocco di iPhone disabilitati con messaggio di “Connetti ad iTunes” o “Riprova tra xx minuti”.

Tra l’altro, nel webinar Dan Embury dice due cose interessanti circa lo sblocco degli iPhone 7 e l’acquisizione fisica degli iPhone in generale: “In terms of the 64bit devices – so we are talking about the iPhone 5s, the 6 and 6plus, and obviously the newer 6S and iPhone 7 as well, we can currently support iOS 8 and 9, we’re the the only ones, to our knowledge, who can produce full file system extraction, so we’re not quite there for a full physical extraction, but ultimately be the way that the files are stored in the iPhone device, once a image or video is deleted, the keys are thrown away immediately, so even if you were to get a full physical, the chance of recovering a deleted picture or a deleted video is essentially zero. The data would still be there, in an encrypted state, but the keys have been discarded almost immediately by the Apple Operating System and nothing would be recoverable.“.

Da quanto riportato nel webinar, quindi, sembra che anche iPhone 7 potrebbe essere presto incluso – sempre se non lo è già – tra i dispositivi compatibili per lo sblocco PIN/Password da parte di Cellebrite mentre risulta chiaro che l’acquisizione che viene eseguita dagli strumenti forensi Cellebrite come UFED è di tipo “filesystem” ma, per come vengono memorizzati i file sui dispositivi Apple, si tratta del tipo di acquisizione più vicino a una “physical”.

Negli ultimi mesi abbiamo poi assistito a diverse notizie di sblocco di dispositivi Apple in casi come quello dello sblocco dell’iPhone 6 dei ricattatori della Sig.ra Julieanna Goddard di Miami, che hanno rifiutato di fornire le credenziali di unlock dell’iPhone prontamente sbloccato dalla Cellebrite. O ancora il caso dello smartphone della ragazza spagnola scomparsa l’anno scorso, Diana Quer, un iPhone 6 con iOS 8 rimasto sul fondo marino, recuperato e “sbloccato dopo circa un anno da Cellebrite per 2.000 euro”, come dichiarato dalla madre durante un’intervista alla TV.

Cellebrite avverte i visitatori del sito d’informarsi presso i rivenditori per conoscere le capabilities del servizio CAIS, visti i repentini aggiornamenti delle tecnologie e delle possibilità di sblocco, intanto ha rimosso la vecchia pagina web, dove fino a pochi giorni fa si parlava ancora dei limiti dello sblocco degli iPhone fino al 5c e con iOS al massimo fino alla versione 9.*.