Una nuova distribuzione forense si affaccia nel panorama italiano, per fornire strumenti e supporto durante le attività di perizia informatica svolte dai consulenti informatici forensi e degli esperti d’informatica forense che operano all’interno delle Forze dell’Ordine. A discapito del nome – che di italiano ha poco – la distribuzione “Tsurugi Linux” – scaricabile gratuitamente dal sito tsurugi-linux.org e con il logo mostrato qui a destra – è nata dalle tastiere di Giovanni ‘sug4r’ Rattaro e Marco ‘blackmoon’ Giorgi, che hanno realizzato le versioni “Tsurugi Lab” e “Tsurugi Acquire” con l’integrazione del lavoro svolto da Davide ‘rebus’ Gabrini, che ha realizzato la piattaforma “Bento”, distribuita sul sito di Tsurugi ma separata dal sistema mainstream.

Una nuova distribuzione forense si affaccia nel panorama italiano, per fornire strumenti e supporto durante le attività di perizia informatica svolte dai consulenti informatici forensi e degli esperti d’informatica forense che operano all’interno delle Forze dell’Ordine. A discapito del nome – che di italiano ha poco – la distribuzione “Tsurugi Linux” – scaricabile gratuitamente dal sito tsurugi-linux.org e con il logo mostrato qui a destra – è nata dalle tastiere di Giovanni ‘sug4r’ Rattaro e Marco ‘blackmoon’ Giorgi, che hanno realizzato le versioni “Tsurugi Lab” e “Tsurugi Acquire” con l’integrazione del lavoro svolto da Davide ‘rebus’ Gabrini, che ha realizzato la piattaforma “Bento”, distribuita sul sito di Tsurugi ma separata dal sistema mainstream.

La presentazione ufficiale della distro forense è avvenuta durante la conferenza AvTokio in Giappone, con il talk “TSURUGI Linux – the sharpest weapon in your DFIR arsenal” durante il quale l’autore della piattaforma, Giovanni Rattaro, ne ha illustrato le principali caratteristiche.

L’autore Giovanni Rattaro ha messo a disposizione di tutti le slide proiettate durante la conferenza AvTokio, dove presenta il team di sviluppo e spiega alcune delle scelte implementative e delle potenzialità del sistema, suddiviso nelle tre componenti del progetto Tsurugi Linux, Tsurugi Acquire e Bento.

Come tutte le distribuzioni forensi basate su Linux, Tsurugi Linux è un ambiente costituito da un Sistema Operativo Linux sviluppato in modo da poter essere avviato direttamente su di un computer in modalità “live”, senza intaccare il sistema preesistente sul PC, oppure installato sul disco di un proprio computer o ancora su di una macchina virtuale.

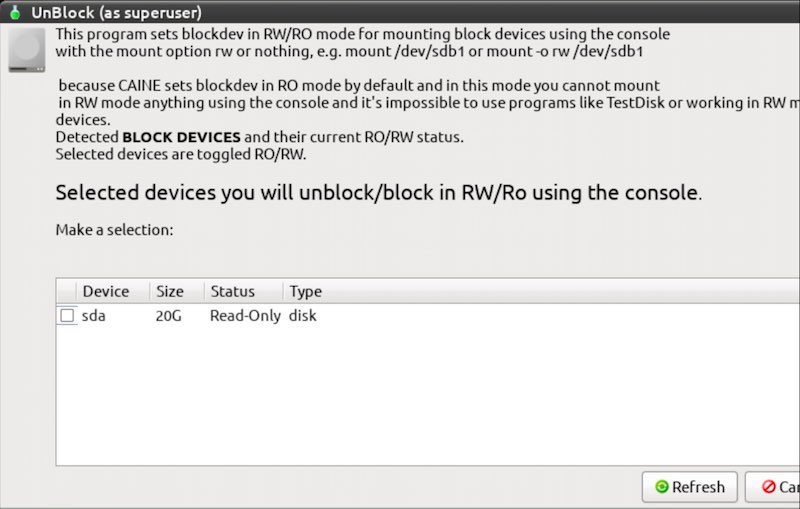

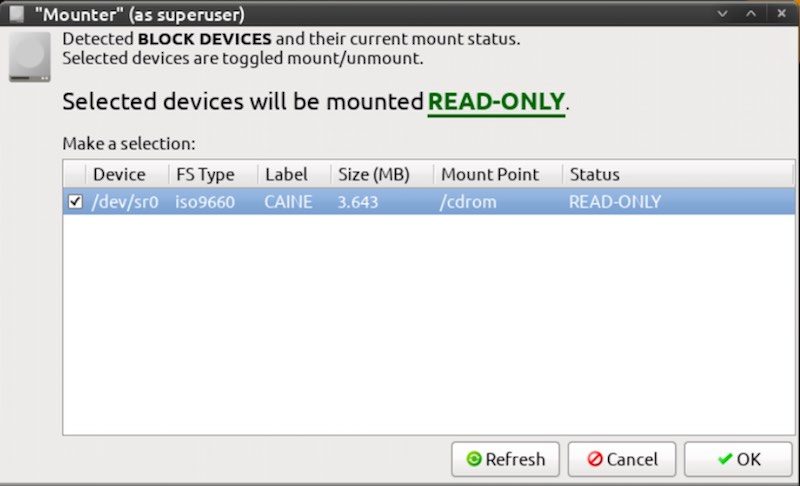

Il fine di una distribuzione forense è quello di fornire un ambiente di lavoro predisposto per attività operative di acquisizione forense e di analisi, con gli strumenti testati, aggiornati e pre-configurati in modo tale da non richiedere procedure d’installazione e, se possibile, con le proprietà di write-blocking atte a non impattare su eventuali dispositivi esistenti sul PC su cui si opera o connessi successivamente.

Tsurugi-Linux viene distribuita in due versioni distinte, con finalità diverse, integrate da una raccolta di strumenti destinati ad attività incident response:

- Tsurugi Lab: piattaforma dedicata all’informatica forense (acquisizione e analisi), OSINT e analisi malware, avviabile direttamente su DVD o su pendrive, distribuita come ISO ma, potenzialmente, installabile su un PC o su di una macchina virtuale, basata su Linux Ubuntu Mate LTS con Kernel 4.18.5 a 64 bit;

- Tsurugi Acquire: sistema dedicato alla sola fase di acquisizione forense, con possibilità di eseguire limitati triage e verifiche di copie forensi, basata su Linux Ubuntu Mate LTS con Kernel 4.18.5 a 32 bit per maggiore compatibilità con dispositivi obsoleti;

- Bento: raccolta di tool per Windows, Mac e Linux, da utilizzare su sistemi accesi e avviati per attività d’incident response o analisi forense sul campo.

Quelli che sembrano, per ora, essere i punti di forza di questa nuova distribuzione forense sono i seguenti:

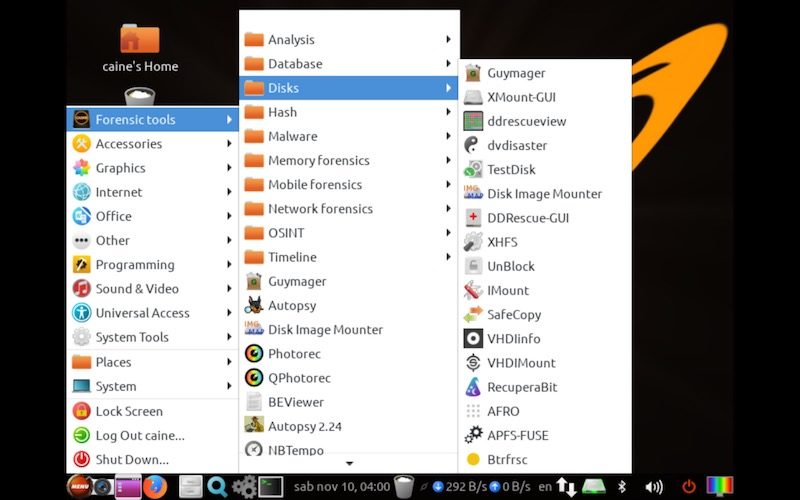

- un menù completo di numerosissimi tool per la digital forensics e ordinato secondo i tipici step di un’analisi forense: imaging, hashing, mount, timeline, artifacts analysis, data recovery, memory forensics, malware analysis, password recovery, network analysis, picture analysis, mobile forensics, OSINT, virtual forensics, crypto currency, other tools e reporting, con gli strumenti riportati anche più di una volta nelle sezioni all’interno delle quali ha senso che vengano utilizzati;

- un aggiornamento (che speriamo continui anche in futuro) alle versioni più recenti di kernel e driver (a supporto dei tipi più svariati di schede video, audio, SATA, IDE, RAID, etc…) per poter avviare il maggior numero di PC e possibili, anche obsoleti;

- possibilità di utilizzare la distribuzione sia in modalità live, con garanzie di blocco scrittura sui dischi, inibizione dell’automount e possibilità di montare in sola lettura i dispositivi, sia d’installare la piattaforma di analisi forense su PC o su di una macchina virtuale;

- riduzione della dimensione occupata dall’immagine della distribuzione forense, limitata a 3.8 GB per la versione “full” Tsurugi Lab e poco più di 1GB per la versione “light” Tsurugi Acquire;

- un team di sviluppo pronto a integrare nuovi strumenti di acquisizione e analisi;

- una comunità che già pochi giorni dopo la pubblicazione sta crescendo in modo esponenziale, non soltanto in Italia ma anche in tutto il resto del mondo, e che sta pubblicando articoli sulla piattaforma e integrandola con script per configurare nuovi applicativi.

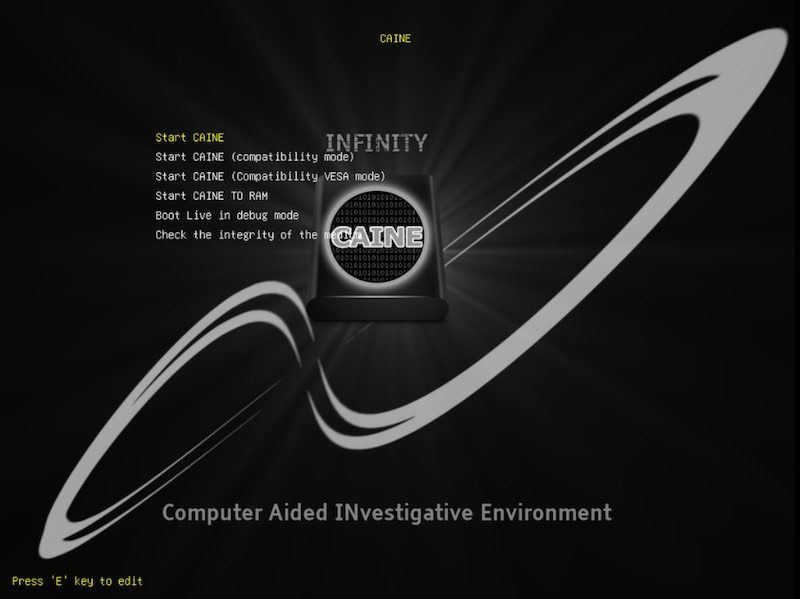

Tsurugi Linux entra in un contesto nel quale esistono già diverse distribuzioni dedicate all’informatica forense, a partire dalle ottime DEFT Linux (declinata nelle due versioni DEFT XVA come Virtual Appliance e DEFT Zero per le acquisizioni forensi) e CAINE, entrambe italiane, per arrivare alle straniere Paladin, Raptor e SIFT, ma anche in misura minore Kali Linux, Parrot e BackBox.

Ogni distro forense ha diverse modalità operative, strumenti, aggiornamenti e driver, per questo motivo il consiglio è di tenere una copia di tutte le distribuzioni d’informatica forense e utilizzarle in base al contesto. Non di rado, infatti, su particolari hardware una live distro risulta compatibile mentre un’altra non lo è, oppure una riesce a portare a termine un’attività di copia forense e l’altra può avere dei problemi.

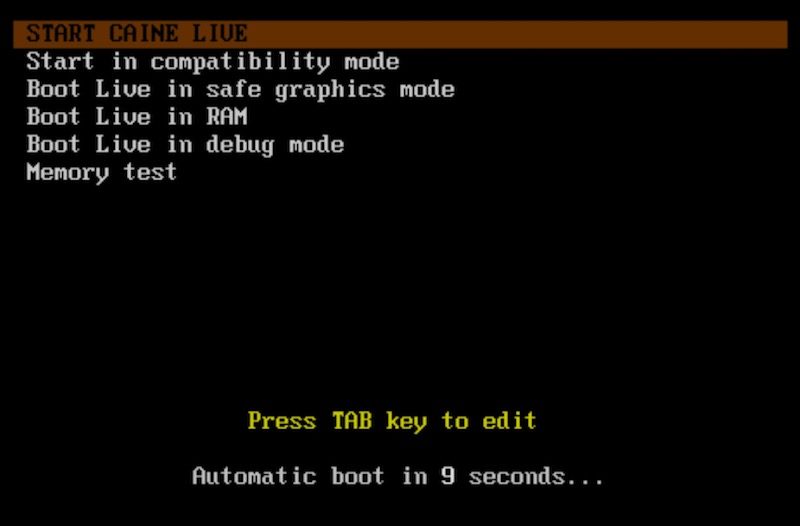

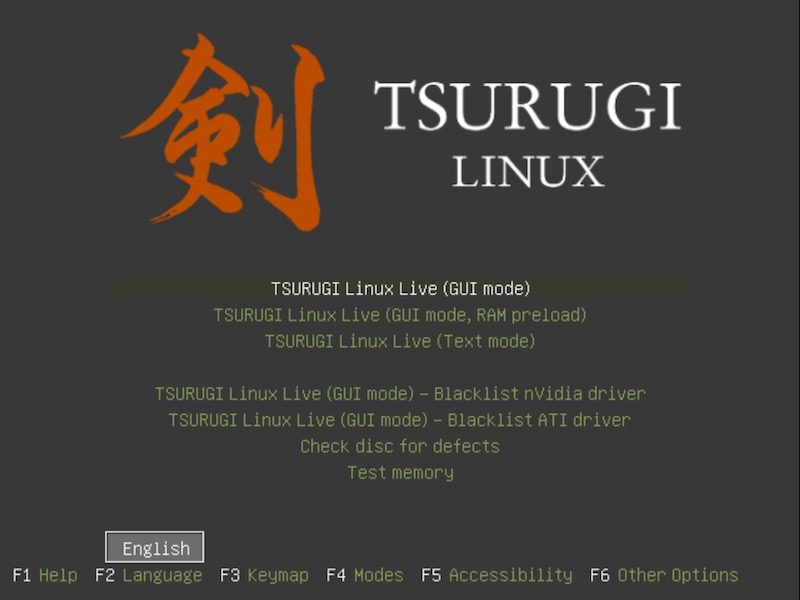

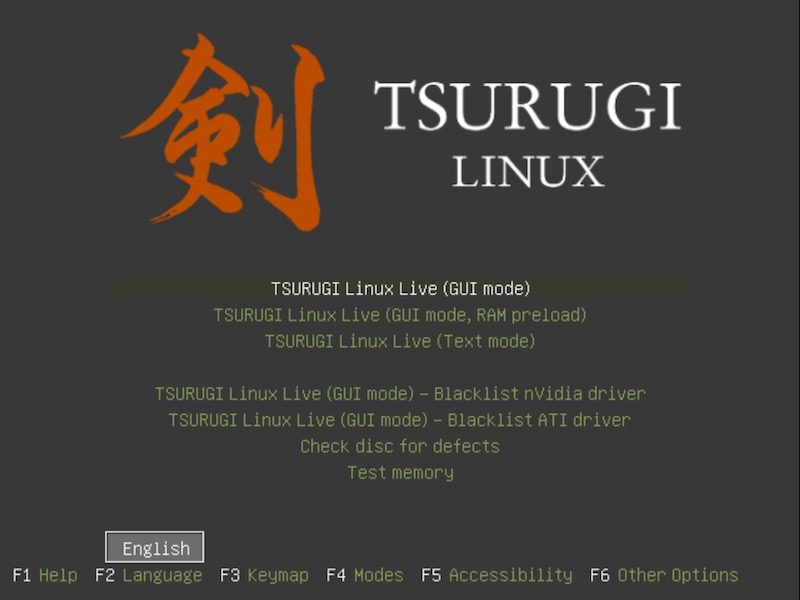

Di seguito riportiamo alcune screenshot rappresentative di Tsurugi Linux, iniziando dalle scelte di avvio di Tsurugi Lab che al boot permette di avviare la forensic distro con interfaccia grafica attingendo alla pendrive/DVD che deve quindi rimanere inserita oppure caricandone il contenuto in RAM e permettendone quindi la rimozione, disabilitando in caso di necessità la grafica operando su display testuale. In caso di problemi al boot, è possibile disabilitare i driver nVidia e ATI, che su alcuni notebook interrompono l’avvio o non permettono di caricare l’interfaccia grafica.

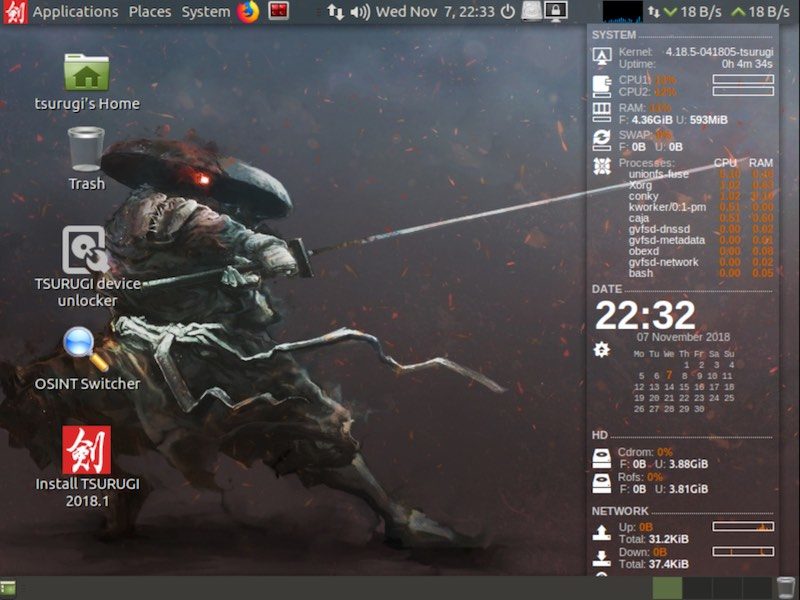

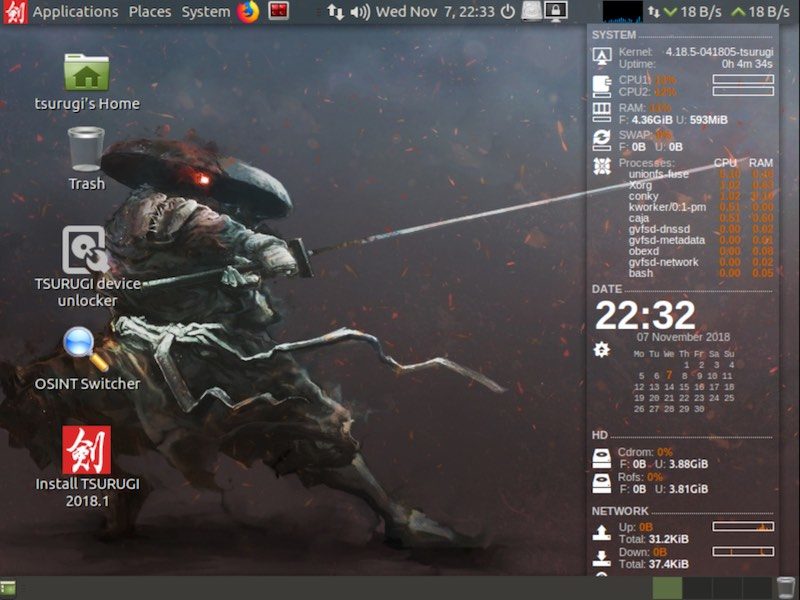

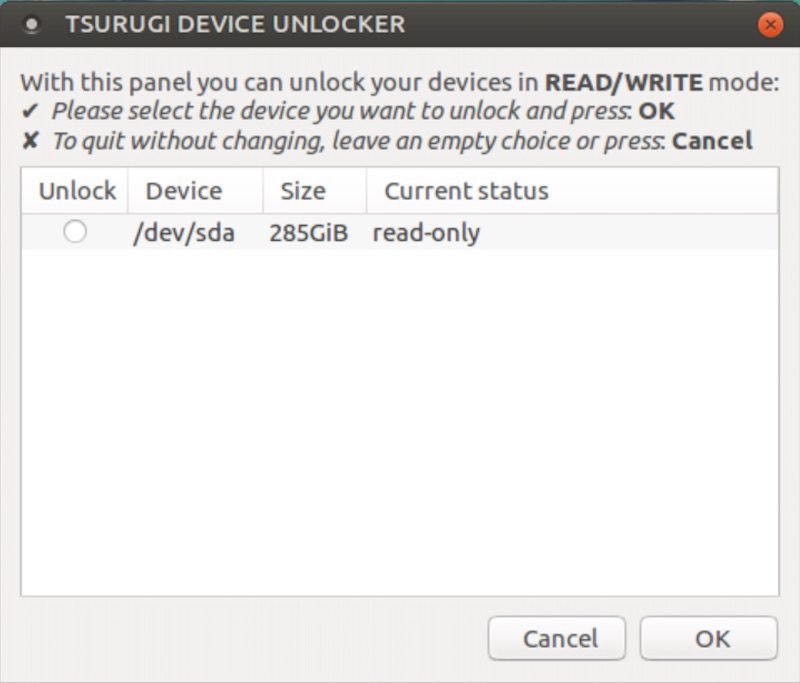

La schermata di Tsurugi Linux in versione Lab Edition contiene l’icona per l’installazione su PC o Macchina Virtuale, un OSINT Switcher, un Device Unlocker e le informazioni in tempo reale sul sistema (RAM, CPU, rete, upload/download, etc…).

Novità per una distribuzione forense è l’introduzione di una sezione di Crypto Currency Forensics, in particolare bitcoin forensics, dedicata alle indagini digitali sulle criptomonete, con software come BTCRecover, BTCScan, BX Bitcoin Explorer, BitAddress, Bitcoin Bash Tools, Bitcoin-Tool, Bruteforce-Wallet, CoinBin, KeyHunter ed il wallet Electrum, che è possibile utilizzare anche in combinazione con la rete anonima Tor.

Per chi desidera operare in ambito di ricerche online mediante tecniche OSINT, è disponibile il Tsurugi OSINT Profile Switcher, che disabilita i menù contenenti i tool di digital forensics mostrando solamente la sezione OSINT.

Per chi desidera operare in ambito di ricerche online mediante tecniche OSINT, è disponibile il Tsurugi OSINT Profile Switcher, che disabilita i menù contenenti i tool di digital forensics mostrando solamente la sezione OSINT.

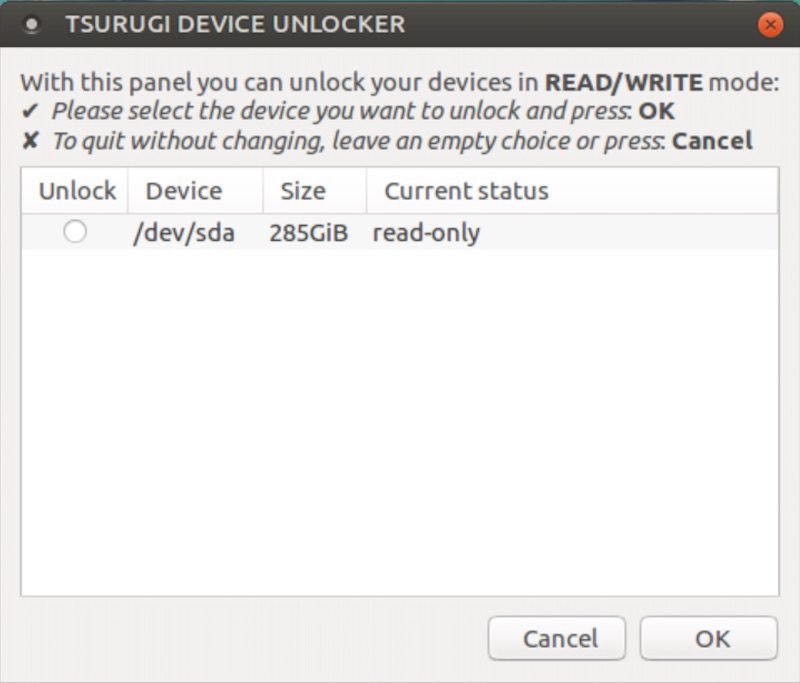

Per poter abilitare la scrittura sui dispositivi connessi al sistema, viene fornito un “Tsurugi Device Unlocker” grafico.

Infine, per chi ha necessità di eseguire copie forensi, attività di hashing o verifica di immagini forensi, la distribuzione Tsurugi Acquire permette di aumentare la velocità di avvio con la possibilità di caricare in RAM l’intera immagine poiché la dimensione della ISO è di circa 1GB, contro i quasi 4 della versione Tsurugi Lab.

Si consiglia di prestare attenzione al fatto che la versione Tsurugi Lab, se installata su PC o macchina virtuale, non blocca correttamente da scrittura i dischi collegati al sistema. Gli sviluppatori stanno lavorando per fixare questo problema, derivato dall’aggiornamento del kernel.