Sono passati ormai oltre tre anni da quando l’FBI ha avviato un’impegnativa opera di divulgazione e formazione preventiva circa la truffa dei bonifici tramite compromissione della posta elettronica e falsi IBAN. Da allora, il fenomeno è aumentato in modo esponenziale e ancora oggi ogni giorno numerose aziende italiane sono vittima del raggiro del bonifico deviato verso un falso IBAN tramite false email e fatture od offerte PDF modificate ad arte.

Poiché lo Studio esegue anche attività in ambito d’incident response o digital forensics in ambito di questo tipo di truffa mediante email false, IBAN modificati e bonifici fraudolenti, riteniamo utile riprendere il discorso e presentare alcune caratteristiche di questo fenomeno che sta facendo perdere agli italiani decine di milioni di euro trasferiti spesso su conti IBAN esteri.

Un fenomeno in crescita

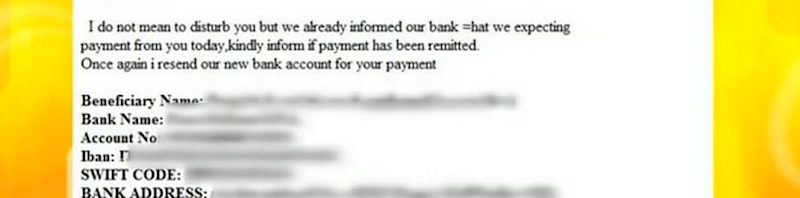

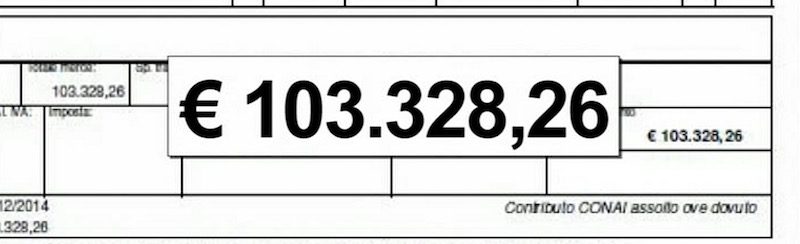

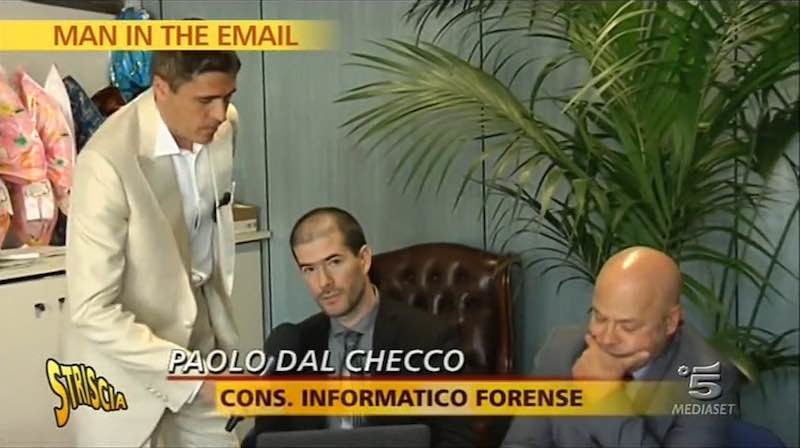

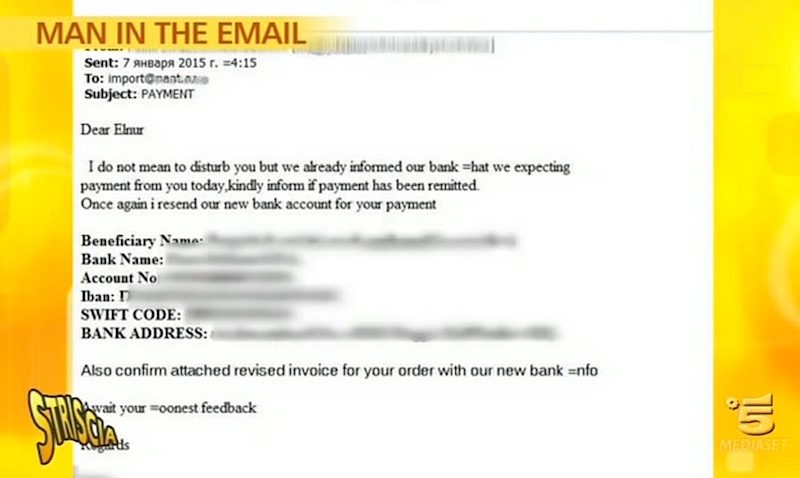

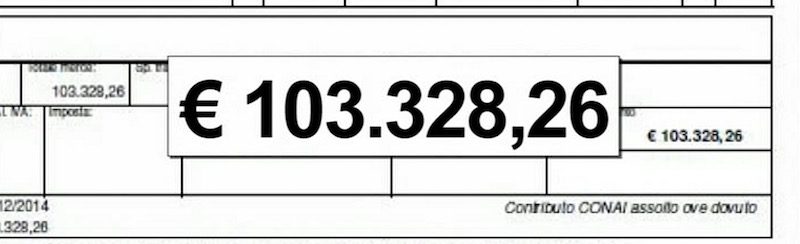

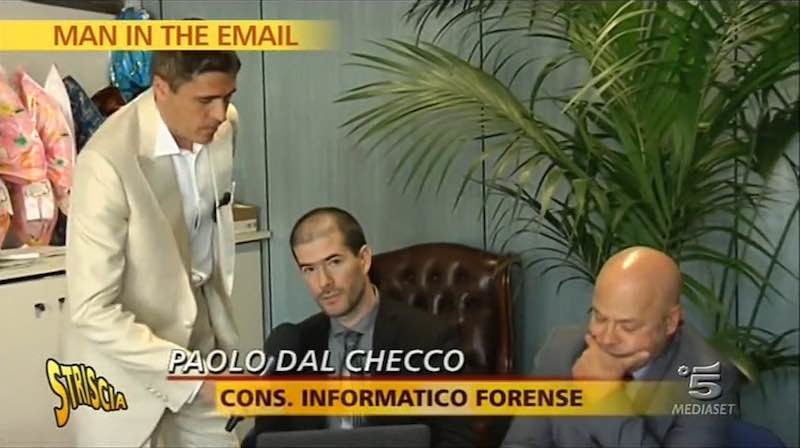

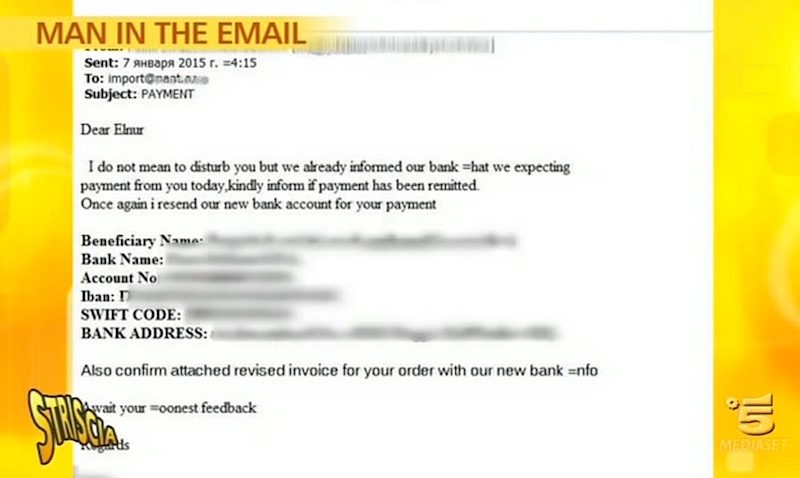

L’Italia è terreno fertile per questo tipo di truffa bancaria informatica e conta ormai migliaia di vittime con svariati milioni di soldi rubati tramite i bonifici o le spedizioni di merce. Nel 2015 ho partecipato a un servizio per Striscia la Notizia dove un’azienda ha raccontato la sua avventura con un bonifico fraudolento proveniente da un cliente estero che non è arrivato perché deviato – grazie all’ausilio di false email che sembravano provenire dall’azienda – verso un IBAN di un conto di un prestanome che lo ha poi svuotato impedendo così il recupero della somma bonificata.

Come agiscono i delinquenti

Questo tipo di truffe informatiche risulta piuttosto complesso da identificare, perché le modalità con le quali i delinquenti colpiscono le vittime sono svariate:

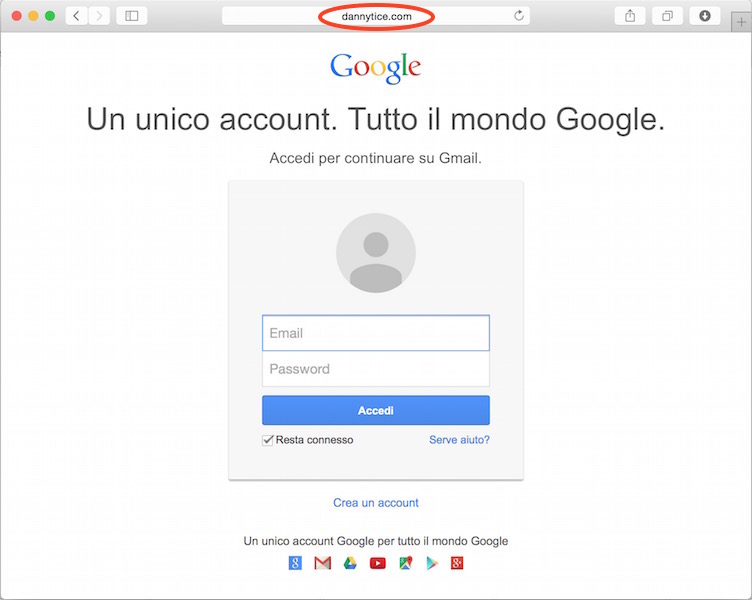

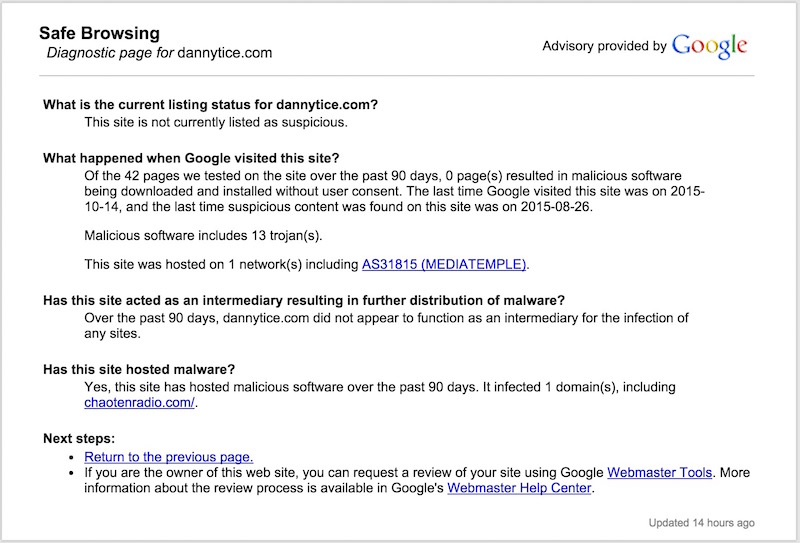

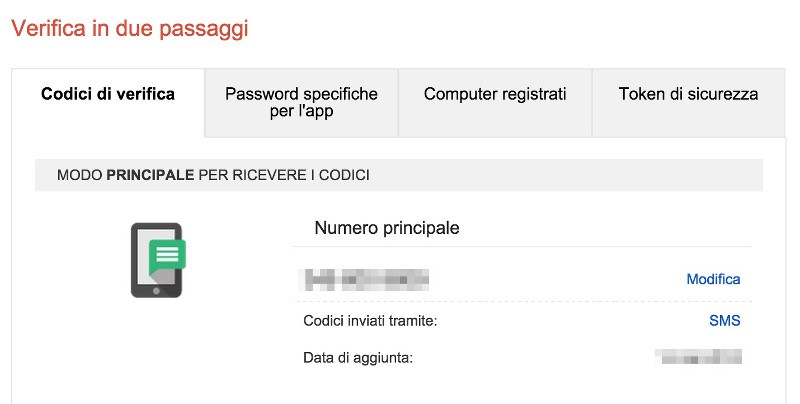

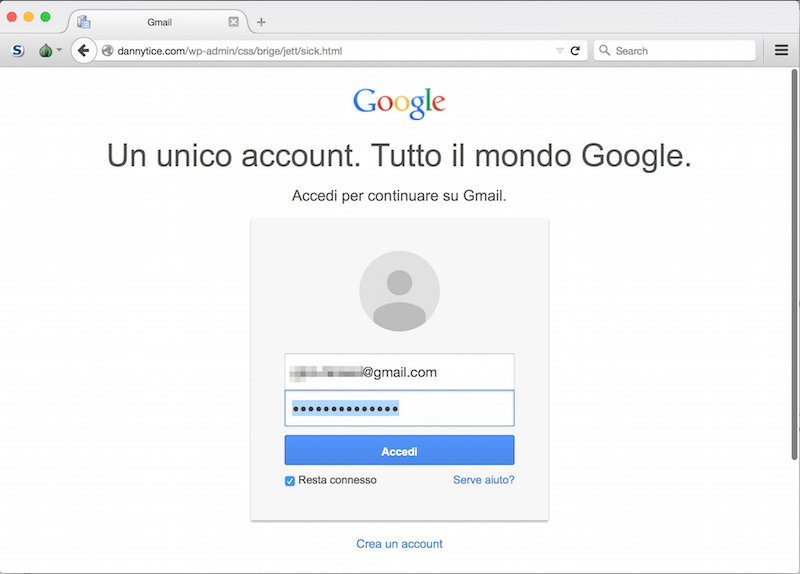

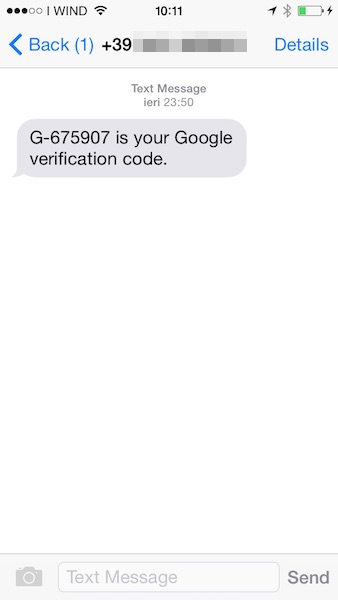

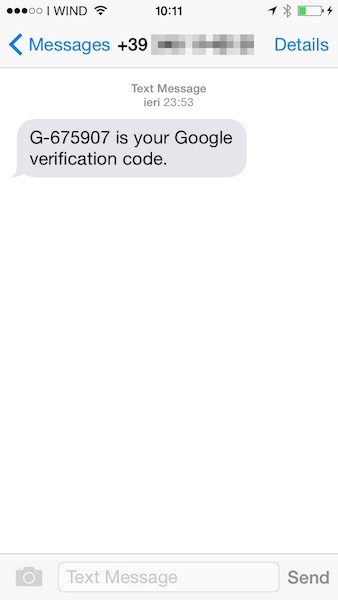

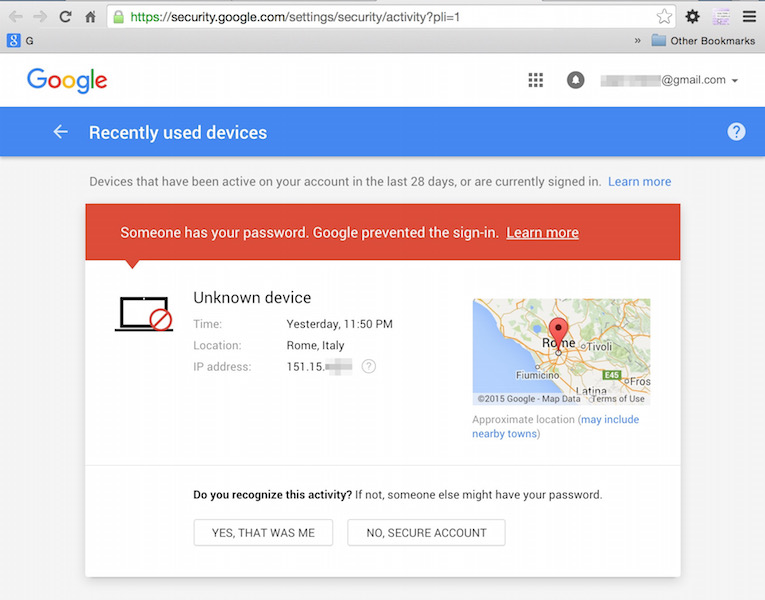

- Attacco alla casella di posta tramite phishing, brute force o utilizzo di credenziali riciclate su più account provenienti dai vari leak disponibili in rete con conseguente monitoraggio della mailbox a volte anche tramite inoltro delle mail tramite forward e blocco di alcuni indirizzi;

- Installazione di trojan e spyware sui PC o smartphone di chi esegue o riceve i bonifici o comunica con clienti e fornitori;

- Attività di social engineering (su Linkedin, Facebook, etc…) finalizzato a identificare le relazioni tra membri della società così da poter inviare false mail con richieste di bonifici fraudolenti verso IBAN creati ad hoc;

- Registrazione di domini simili a quello della vittima o dei suoi fornitori e clienti, utilizzando poi le caselle di posta per perpetrare la truffa dei trasferimenti deviati verso IBAN di terzi;

- Non sempre il furto avviene tramite bonifici, in alcuni casi i criminali hanno convinto le vittime a spedire del materiale verso indirizzi controllati da loro (magazzini, capannoni, etc…) fingendosi gli acquirenti che in realtà sono ignari della nuova destinazione della merce che hanno in realtà realmente pagato (ma bonificando la cifra richiesta su conti bancari diversi da quello del fornitore);

- Talvolta i delinquenti arrivano a fare anche telefonate utilizzando il numero dei clienti o dei fornitori, mediante servizi come SpoofCard che permettono di fare telefonate o inviare SMS da numeri di persone o aziende ignare;

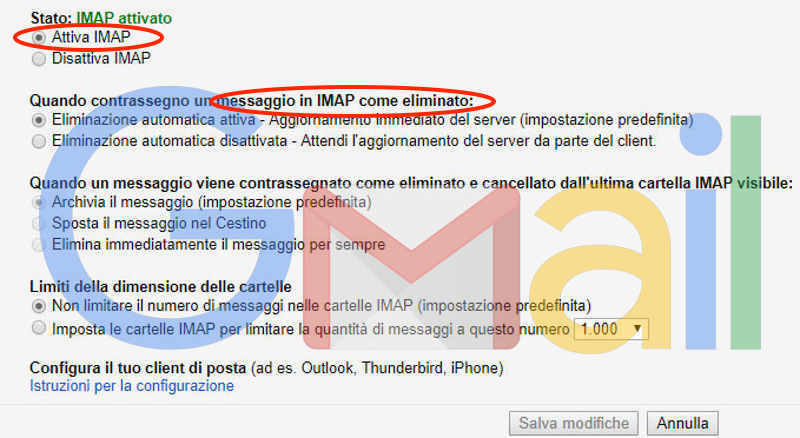

- In alcuni casi la compromissione delle mail permette ai delinquenti di sostituirle in tempo reale tramite IMAP e la funzione di upload e modifica dei messaggi, rendendo così superfluo l’invio di posta da canali fraudolenti, dato che diventa più semplice modificarla direttamente sul server della vittima prima che questa ne scarichi il contenuto.

Come posso difendermi dalle truffe dei bonifici con IBAN falsi?

La miglior difesa è, purtroppo, la formazione del personale che deve essere ben consapevole che se un fornitore richiede un repentino cambiamento del conto IBAN sul quale versare il saldo indicato in fattura, è necessario eseguire adeguate verifiche tramite telefonate, fax o PEC. Imparare a distinguere una falsa mail destinata a perpetrare la frode dei bonifici può permettere all’azienda di non diventarne vittima.

Ovviamente le email false avranno una forte somiglianza con quelle originali, sia negli indirizzi sia nel contenuto, ma spesso uno sguardo attento è sufficiente per cogliere gli elementi distintivi e capire se si tratta di un messaggio originale o prodotto dai delinquenti a fini di truffa e raggiro.

Dal punto di vista tecnico, esistono diverse soluzioni che permettono di configurare dei filtri sulla posta elettronica finalizzati a identificare potenziali email fraudolente e segnalarle all’utente o agli amministratori di sistema. Una mail che arriva in azienda da indirizzo di posta aziendale ma partendo da server esterni può ad esempio essere un’indice di compromissione, così come la presenza di un indirizzo “Reply to:” diverso da quello del mittente.

Poiché client di posta elettronica tipo Outlook non mostrano chiaramente il vero indirizzo del mittente, che può quindi essere più facilmente mascherato, è importante verificare, nel momento in cui si risponde a un messaggio, a quale indirizzo arriverà la risposta.

Se si ricevono mail da parte dell’Amministratore Delegato o di apicali che richiedono l’esecuzione di un bonifico pregando di non informare nessuno e di procedere speditamente, è indispensabile richiedere una conferma telefonica o di persona. Molto spesso infatti nelle truffe di tipo “CEO Fraud” non vi sono accessi abusivi alle caselle di posta ma i delinquenti provano a inviare mail da indirizzi di posta falsi, fingendosi dirigenti o apicali e sperando che i destinatari non si accorgano della differenza ed eseguano gli ordini ricevuti. Spesso vengono messi in copia anche Avvocati o Studi Legali finti (o veri ma con indirizzi falsi) così da rendere più autorevole la richiesta.

Come vengono chiamate queste truffe dei bonifici?

La truffa dei bonifici deviati verso IBAN falsi tramite email create ad hoc così da ingannare il ricevente è nota con i termini di CEO Fraud, Payment Diversion, Executive Scam, Business Executive Scam, Bogus Boss, Boss Fraud, CEO scam o CEO phishing, Wire Transfer Fraud, Corporate Account Takeover o CEO impersonation.

Quando si rileva anche un’attività di compromissione e accesso abusivo alla mail aziendale, si parla di truffa di tipo Man in The Mail, Business Email Compromise, BEC, BEC Scam, BEC Fraud o BEC Attack. In questi casi, la mail, i server o il PC delle vittime sono (stati) posti sotto controllo da parte dei delinquenti, che a un certo punto si sostituiscono a uno dei due interlocutori impersonandolo.

Posso recuperare la cifra che ho bonificato all’IBAN sbagliato?

In genere, i bonifici fraudolenti vengono fatti verso conti esteri oppure conti italiani registrati da prestanome. Una volta ricevuto, i criminali utilizzano una rete di money mule per svuotare il conto, cioè persone che – consapevolmente o meno – si fanno inviare alcune migliaia di euro a testa e li rigirano verso conti terzi dopo aver trattenuto una percentuale per il “lavoro”. Questo passaggio rende molto più complicato tracciare il flusso di denaro sottratto con l’inganno alla vittima e permette di svuotare il conto molto velocemente, così che quando la vittima capisce di essere stata truffata tramite bonifici fraudolenti spesso non è in grado di recuperare il maltolto.

Devo fare denuncia presso l’Autorità Giudiziaria?

Ovviamente non c’è obbligo di denuncia querela ma certamente può essere importante farla, se non altro per rendere le Forze dell’Ordine consapevoli dell’entità del fenomeno. Raramente la denuncia porterà al recupero dei fondi rubati, spesso non si riuscirà a capire neanche dove sono stati trasferiti, in ogni caso è eticamente e civilmente sensato sporgere denuncia querela facendosi supportare da legali esperti se possibile in informatica giuridica.

Dal punto di vista del GDPR e della protezione dei dati, invece, se la truffa è di tipo “Man in The Mail” e l’accesso alla casella di posta è avvenuto tramite phishing, trojan o brute force, può essere obbligatorio segnalare al Garante l’avvenuto data breach.

Di chi è la responsabilità? Della banca? Del fornitore? Del cliente?

Spesso chi fa il bonifico all’IBAN sbagliato avrebbe la possibilità di accorgersene prestando attenzione agli indirizzi utilizzati dai delinquenti. Ciò che impedisce alle vittime di realizzare quanto sta accadendo è, spesso, il fatto che i delinquenti utilizzano (nel caso di Man in The Mail) uno scambio di corrispondenza con uno storico tale da rendere “credibile” la fonte e superflue verifiche.

Quando a una visione attenta della mail è possibile verificare che il mittente non è davvero il fornitore certamente una parte di responsabilità può essere demandata alla vittima. Vero è che se la truffa è stata possibile grazie alla compromissione di caselle o computer del fornitore, il rapporto di responsabilità può invertirsi.

Anche la banca può in alcuni casi essere considerata responsabile, se ad esempio accetta di aprire un conto a un prestanome con il nome di una società di cui egli non è il titolare, oppure se riceve grandi quantità di denaro destinate a persone o aziende diverse da quella indicata nell’intestazione del conto, per quanto in alcuni casi non sembra ci sia l’obbligo di verifica.

Se le mail false e fraudolente tramite le quali i delinquenti richiedono i bonifici falsificando i PDF delle fatture provengono realmente dagli indirizzi di posta dei fornitori, certamente la responsabilità può essere demandata ad essi, perché la carenza di misure minime e controlli di sicurezza ha fatto sì che i criminali riuscissero a entrare nelle caselle di posta e utilizzarle per la truffa.

Cosa posso fare se sono stato truffato?

Sicuramente può essere strategica una perizia informatica sulla truffa Man in The Mail avvenuta via bonifico a falso IBAN presso banca estera o italiana, finalizzata a identificare eventuali responsabilità, capire se c’è stato un data breach, un accesso abusivo tramite trojan, phishing, brute force oppure se la compromissione può essere lato fornitori o clienti o ancora se non si rilevano malware o violazioni alla sicurezza ma solo l’utilizzo di account di posta o domini opportunamente plasmati.

La perizia informatica sul Man in The Middle può essere utilizzata da uno studio legale specializzato in informatica forense, per produrre una querela o una richiesta di conciliazione con il cliente o il fornitore coinvolto a sua insaputa nella truffa. La responsabilità della parte il cui account di posta o i cui sistemi sono stati compromessi infatti è un elemento che può permettere alla parte che ha perso il denaro (o la merce) di richiedere uno storno, una spedizione, un risarcimento.