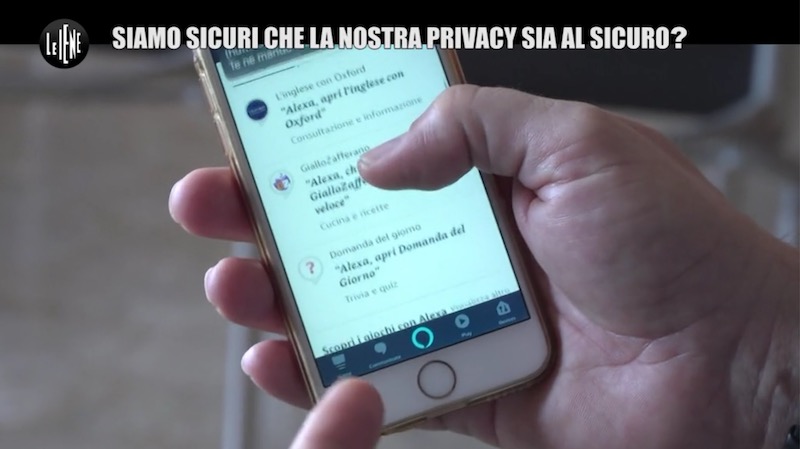

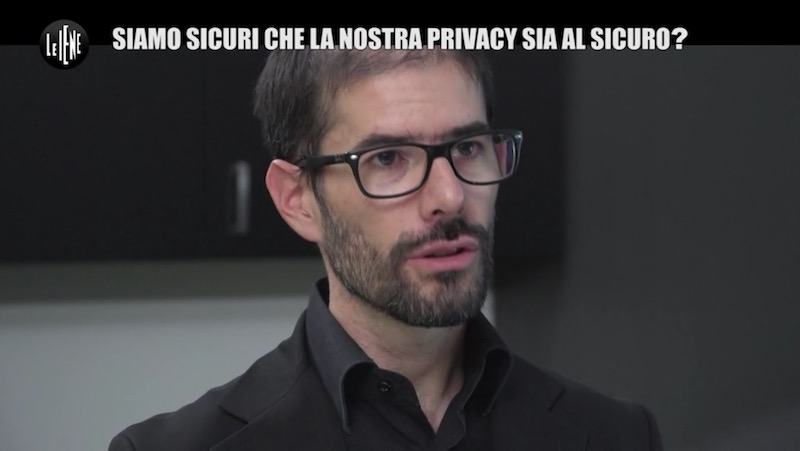

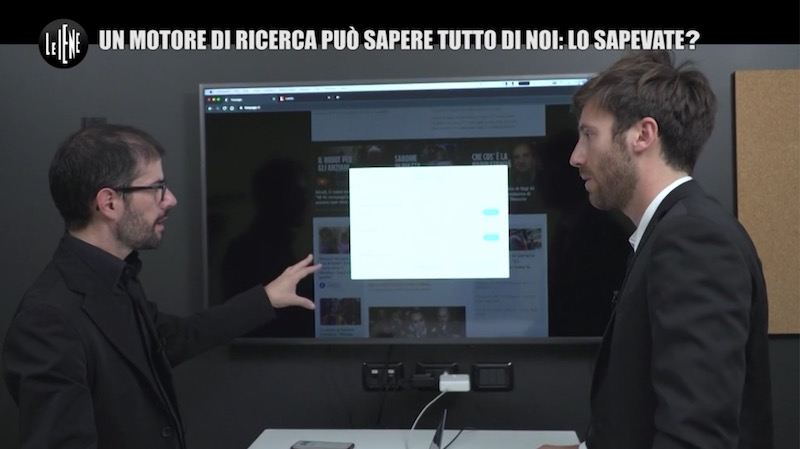

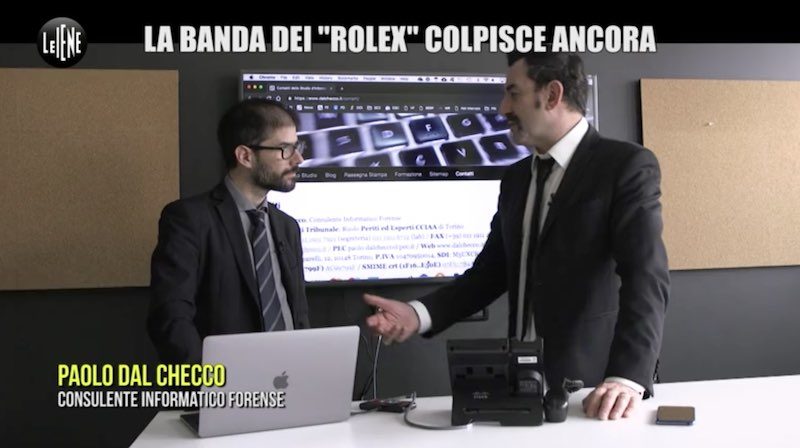

Oggi è andato in onda il servizio TV de Le Iene dove ho dato un mio piccolo contributo tecnico come perito informatico forense mostrando alcune caratteristiche della profilazione che le App fanno degli utenti tramite smartphone e PC. La navigazione, l’utilizzo dei dispositivi, la voce, le scelte che si fanno, sono tutti elementi che portano le aziende che stanno dietro ai grandi colossi del web e delle applicazioni a conoscerci meglio per poterci proporre servizi e beni sempre più mirati, il tutto chiaramente finalizzato a ottenere un ritorno d’investimento sempre maggiore dalla pubblicità o vendere un numero maggiore di beni e servizi.

Nel servizio TV dove sono stato consulente informatico forense de Le Iene, con la iena Nicolò De Devitiis, possiamo ascoltare le interessanti osservazioni di esperti come Rudy Bandiera – divulgatore, creator e docente di online marketing – Veronica Gentili – esperta di Facebook marketing – e Joe Toscano – ex consulente di experience di design di Google – che raccontano dal loro punto di vista le varie sfaccettature della profilazione online.

Non è una novità che le applicazioni, così come i social network come Facebook, Linkedin, Twitter, Instagram ma anche qualunque sito web possano monitorare il comportamento degli utenti per tracciarne e profilarne i gusti. Importante però è esserne consapevoli, poter scegliere come e cosa lasciare che le aziende sappiano di noi ed eventualmente filtrare ogni tanto eventuali servizi troppo intrusivi.

La profilazione, quindi, è un elemento ormai imprescindibile da qualunque servizio, i proprietari dei siti web conoscono chiaramente i nostri gusti di navigazione così come i social network. Il servizio de Le Iene, per Mediaset, mostra però come il tutto raggiunge livelli a volte maggiori di quello che tipicamente gli utenti immaginano quando installano un’App o utilizzano un servizio, sito web o social network come Instagram, Facebook, Linkedin o Twitter.

Diverse tracce che lasciamo dietro di noi durante il nostro uso quotidiano del web poi possono, tramite tecniche di ricerca online tramite OSINT, permettere anche a terzi di conoscere particolari che non ritenevamo di aver svelato, ma questa è un’altra storia e troveremo certamente il tempo di parlarne più avanti.