La scorsa settimana è andato in onda su Rai – Radiotelevisione Italiana un servizio di Alessandro Gaeta per TV7 dedicato al complesso rapporto tra monete virtuali e attività illecite nel “lato oscuro” della rete. Il reportage, arricchito dalla partecipazione del magistrato Dott. Nicola Gratteri e del sociologo Claudio Loiodice, ha offerto una panoramica davvero interessante e completa su un fenomeno in costante evoluzione.

Nel mio intervento tecnico ho voluto fare chiarezza sulle dinamiche reali di questo mondo, partendo dalle basi: spesso dimentichiamo che lo spazio digitale a cui accediamo quotidianamente rappresenta solo il 5% di internet. Esiste un livello più profondo, il Deep Web (dove risiedono ad esempio i nostri dati bancari protetti da password), e poi c’è il Dark Web: una rete accessibile solo tramite protocolli specifici come Tor, che garantiscono la cifratura e l’anonimato. Sebbene questa tecnologia protegga anche giornalisti e dissidenti in regimi oppressivi, sotto il profilo criminologico rappresenta un problema enorme, ospitando mercati di armi, droghe e dati rubati.

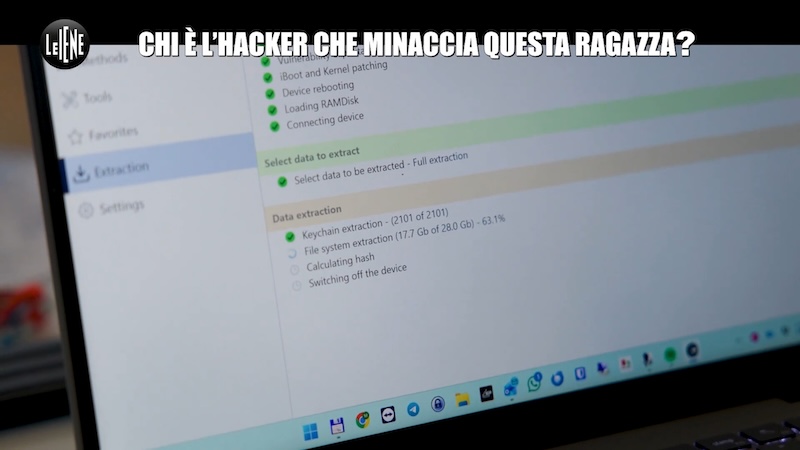

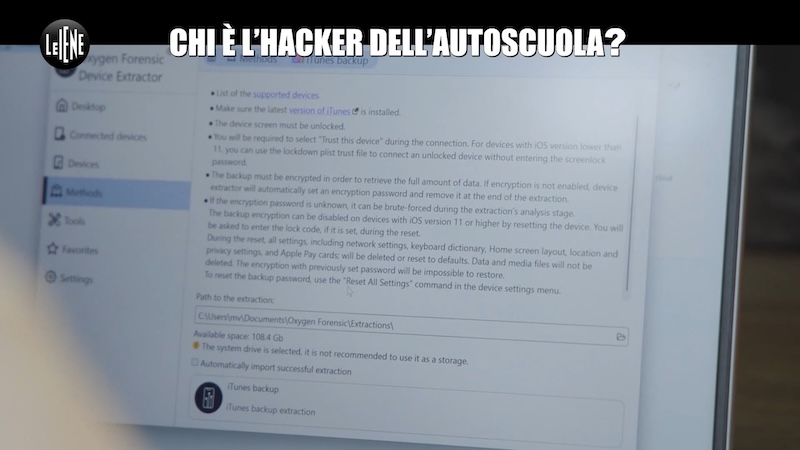

Il ruolo delle Criptovalute e la sfida del tracciamento Il cuore del mio contributo si è focalizzato sull’economia di questo mondo sommerso. Come spiego nel servizio, nel Dark Web non si usano contanti: la valuta di scambio è il Bitcoin (o frazioni di esso, dato il valore elevato). Ho approfondito le tecniche di acquisto, tracciamento, anonimizzazione e riciclaggio, mostrando concretamente come operiamo nelle perizie informatiche.

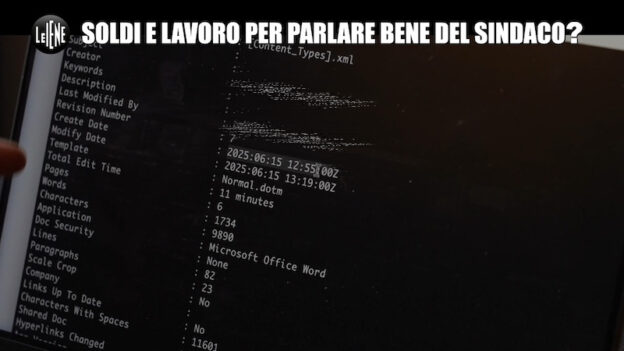

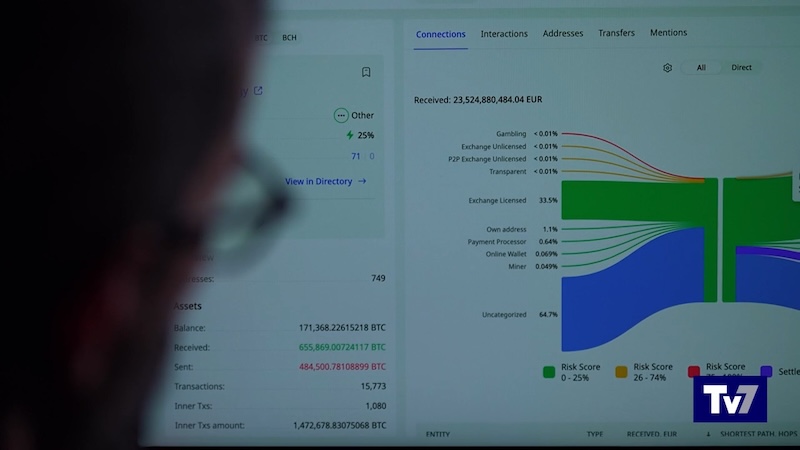

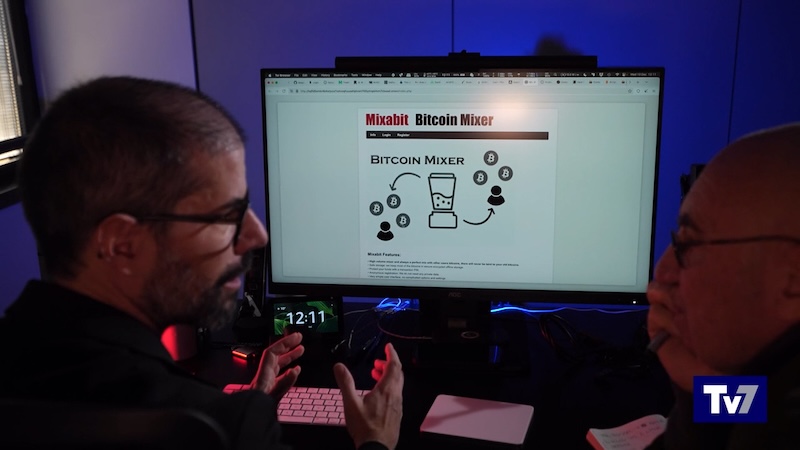

Per chi commette reati, il problema principale è che il Bitcoin, contrariamente a quanto si crede, non è totalmente anonimo: le transazioni sono stringhe alfanumeriche pubbliche. Per questo motivo, i criminali ricorrono a servizi di anonimizzazione chiamati “Mixers” o “Tumblers”: siti dove si versano fondi “sporchi” per riceverne indietro altri “puliti” (meno una commissione), nel tentativo di spezzare il legame con l’attività illecita. (Nota: Come da te indicato, nel servizio mostri l’utilizzo del software Crystal Intelligence per analizzare questi flussi su crypto, token ed NFT).

I numeri e la logistica del crimine I dati emersi sono allarmanti. Nel 2024 sono stati rilevati circa 383 miliardi di euro in transazioni criminali: una cifra che supera il doppio del bilancio annuale dell’Unione Europea. Questo fiume di denaro digitale ha cambiato anche le abitudini dei grandi cartelli del narcotraffico: se fino a pochi anni fa i narcos preferivano il contante, oggi accettano volentieri pagamenti in criptovaluta, considerandola paradossalmente più difficile da tracciare per le forze dell’ordine.

Oltre all’aspetto finanziario, il servizio illustra la logistica sorprendente di questi traffici: dalla vendita di armi con spedizioni postali, fino alle droghe recapitate tramite corrieri ignari o utilizzando indirizzi fittizi e “punti di appoggio” per evitare la firma alla consegna.

Per chi fosse interessato a comprendere meglio queste dinamiche e visionare il servizio “Il buco nero della rete”, il pezzo di Alessandro Gaeta inizia al minuto 27:25 ed è visionabile pubblicamente dalla pagina RaiPlay di TV7.