Martedì 31 gennaio 2023 è andato in onda il servizio de Le Iene cui ho dato un piccolo contributo in qualità di perito informatico de le Iene facendo ricerche e analisi tecniche sulle telecamere di sorveglianza che spesso si trovano installate a casa o in ufficio. Matteo Viviani e Marco Fubini nel servizio TV per Le Iene hanno mostrato come gli accessi riservati alle webcam e i video privati registrati abusivamente da perfetti sconosciuti sono diventati merce di scambio o di vendita in diversi gruppi e canali Telegram liberamente raggiungibili.

Nel corso del servizio dove ho svolto il compito di consulente informatico delle Iene emerge, partendo dalla testimonianza di un utente Telegram, come esistano gruppi più o meno segreti che condividono nomi utente e password di telecamere ipcam di sorveglianza installate nelle case delle persone, nei giardini, negli uffici o nei magazzini, nei negozi, nelle sale massaggio e ovunque qualcuno ritenga utile monitorare da remoto ciò che accade.

Il problema è che gli accessi a queste webcam CCTV di sorveglianza vengono in qualche modo scoperti, a causa di password deboli o default, facili da indovinare o note perché ogni produttore di telecamere ne usa una standard. Una volta scoperti, questi accessi vengono convertiti in qrcode così da poter essere facilmente condivisi su gruppi Telegram e importati in App di videosorveglianza come Safire Connect, HikConnect, HiLook, ProControl+, Guarding Vision o altre, più o meno compatibili fra loro.

Una volta importati i qrcode delle videocamere IPCAM, spesso non serve altro per visionare interi appartamenti, aziende, negozi, camerini, sale massaggi, camere da letto o bagni di persone ignare che la loro vita privata è diventata pubblica. Non solo, i partecipanti ai canali e gruppi Telegram che scambiano spycam e cctv registrano 24 ore al giorno i video e scelgono i frammenti più riservati, per condividerli e venderli sempre tramite qrcode spesso associato anche a password semplici oppure a password preimpostate nelle telecamere.

Questi gruppi Telegram dove gli utenti si scambiano qrcode o password di telecamere di sorveglianza iptv spiate sono numerosi e contano ognuno anche decine di migliaia di persone, che sono incentivate a condividere codici privati di telecamere di sorveglianza trovati in rete o in altri gruppi per poter rimanere all’interno. I qrcode scambiati dai partecipanti per accedere alle videocamere cctv vengono poi utilizzati su App di videosorveglianza IP per Android o iOS come Safire Connect, HikConnect, HiLook, ProControl+, Guarding Vision o altre, più o meno compatibili fra loro.

Nel corso del servizio nel quale ho svolto attività di perizia informatica per Le Iene un utente di questi gruppi Telegram di scambio qrcode delle cam private racconta cosa ha visto e come funzionano: chi entra nei gruppi viene invitato a condividere codici, qrcode, indirizzi di cam di sorveglianza per poter rimanere all’interno. Alcuni gruppi chiedono, per l’ingresso, di fare pubblicità al gruppo stesso, così da aumentare il numero di partecipanti e lo scambio di spy cam private, spesso posizionate in luoghi altamente riservati come camere da letto, bagni, camerini, camere dei bimbi o culle. Molte webcam vengono accedute dai partecipanti direttamente dalle aree cloud dei proprietari, così da poter scaricare anche i video dei giorni precedenti e salvare le scene più compromettenti, da condividere o vendere sempre su Telegram.

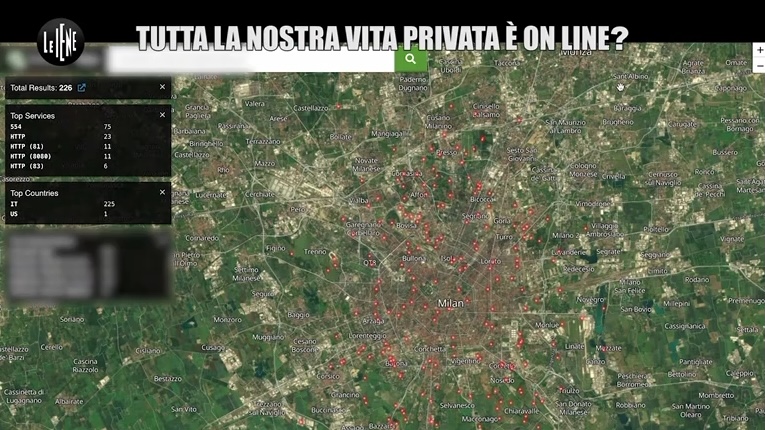

I gruppi Telegram non sono la unica fonte di qrcode, id di telecamere, indirizzi IP e password, è possibile ricavare numerose webcam pubbliche e aperte anche tramite sistemi come Shodan, che scandagliano la rete alla ricerca d’indirizzi IP vulnerabili o con porte aperte che permettono l’ingresso anche di sconosciuti.

Con una semplice ricerca sulla piattaforma OSINT nota come Shodan si possono trovare centinaia di webcam aperte e pubbliche anche solo su Milano. Le telecamere pubbliche accessibili tramite il servizio online Shodan sono in genere meno private rispetto a quelle condivise su Telegram ma sono forse più pericolose perché chiunque può accedervi, è sufficiente accedere al sito web senza bisogno di utilizzare username o password.

Tra l’altro, è sempre più frequente che vengano richieste perizie informatiche su sistemi di videosorveglanza, DVR, NVR, videocamere iptv, cctv che hanno registrato scene di un crimine o che devono essere utilizzate come prova digitale a valore legale per uso in Tribunale in un processo civile o penale: lo Studio eroga servizi di questo tipo ed è disponibile tramite la pagina Contatti a ricevere eventuali richieste di supporti in qualità di CTP informatico.

I consigli per evitare di essere spiati tramite le proprie webcam sono semplici e spesso basati su buon senso:

- Aggiornare il firmware delle webcam, in modo da renderle più sicure ad attacchi dall’esterno;

- Non lasciare le password di default, cioè quelle preimpostate in modo standard sulle telecamere di sorveglianza IP o WiFi, ma scegliere password complicate e lunghe (evitando nomi, anni di nascita, etc… ma inserendo lettere maiuscole, minuscole e caratteri speciali);

- Non comunicare le credenziali di accesso a nessuno, via email o su siti web;

- Verificare se le luci a infrarosso e i led delle telecamere si accendono di notte;

- Non posizionare le telecamere di sorveglianza in camere da letto, camere dei bimbi, bagni o luoghi dove si si può trovare in momenti privati della propria vita;

- Se disponibile, osservare ogni tanto l’elenco degli accessi per verificare che non vi siano login di sconosciuti sulle webcam di rete o wireless;

- Verificare periodicamente sul sito Shodan se il proprio indirizzo IP risulta avere servizi vulnerabili o aperti al pubblico;

- Verificare se la propria password è sicura su siti come HaveIBeenPwned;

- Utilizzare ove possibile – in genere nel cloud – autenticazione a due fattori, con conferma di login via SMS o Auth App;

- Spegnere le telecamere di notte, quando si è in casa o quando non servono, eventualmente staccando la rete wifi oppure utilizzando la funzione di alcuni modem (es. il router wifi EERO di Amazon) che permette di isolare temporaneamente alcuni gruppi di dispositivi.

Il video integrale del servizio TV per le Iene – con il piccolo contributo tecnico del Consulente Informatico Forense Paolo Dal Checco – sulle videcamere di sorveglianza che i membri di gruppi Telegram o gli utenti di piattaforme come Shodan possono utilizzare da remoto per spiare dentro casa, scambiando qrcode, link di accesso o video registrati, è visibile sul sito Mediaset de Le Iene.