Nei mesi di aprile e maggio 2017, presso l’Ordine degli Ingegneri della provincia di Brescia, si terrà il Corso di Digital Forensics & Ethical Hacking, dove avrò il piacere di partecipare come relatore insieme a docenti del calibro di Giovanni Ziccardi, Nanni Bassetti, Paolo Reale, Andrea Ghirardini, Mattia Epifani, Alessandro Borra, Massimo Iuliani e Lorenzo Faletra, docenti in buona parte afferenti l’Osservatorio Nazionale d’Informatica Forense (ONIF).

Nei mesi di aprile e maggio 2017, presso l’Ordine degli Ingegneri della provincia di Brescia, si terrà il Corso di Digital Forensics & Ethical Hacking, dove avrò il piacere di partecipare come relatore insieme a docenti del calibro di Giovanni Ziccardi, Nanni Bassetti, Paolo Reale, Andrea Ghirardini, Mattia Epifani, Alessandro Borra, Massimo Iuliani e Lorenzo Faletra, docenti in buona parte afferenti l’Osservatorio Nazionale d’Informatica Forense (ONIF).

L’iscrizione al corso sulla digital forensics che si terrà a Brescia è limitata a 30 partecipanti che potranno seguire 32 ore di formazione pura, sia teorica sia pratica per un costo d’iscrizione di € 414,80 (€ 340 + IVA) ricevendo 32 CFP (per la categoria “corso”).

Lo scopo del corso di Digital Forensics ed Ethical Hacking è quello di fornire degli approfondimenti per chi ha una base di informatica forense e investigazione digitale, materia in continua trasformazione e divenire. Durante il corso i partecipanti potranno aggiornarsi su vari argomenti di informatica forense e potranno seguire dei laboratori pratici, impareranno a trovare file nascosti, a recuperare dati cancellati, a duplicare integralmente informazioni in modo non ripudiabile tramite copie forensi, anche attraverso l’utilizzo di strumenti hardware o software, ricerche OSINT, Bitcoin forensics, crittografia, strumenti e metodologie per eseguire perizie multimediali su immagini e video, tecniche di attacchi informatici, mobile forensics, analisi di tabulati di traffico e strumenti per perizie su celle telefoniche e localizzazione.

Il corso viene interamente svolto in un’aula informatica, con 15 workstation, è possibile portare il proprio laptop per fare test ed esercizi che man mano verranno proposti nei corso di alcuni interventi.

Verrà consegnata ai partecipanti una pendrive usb con distribuzione CAINE e Parrot Security. Il corso è aperto oltre che agli Ingegneri, a Forze dell’Ordine, CTU, Periti, Investigatori, Informatici, Consulenti, Studenti, Avvocati e Appassionati di Indagini Informatiche.

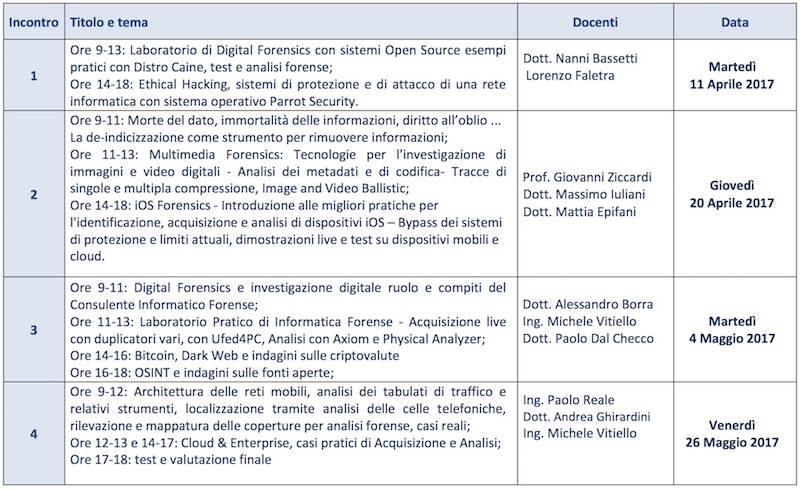

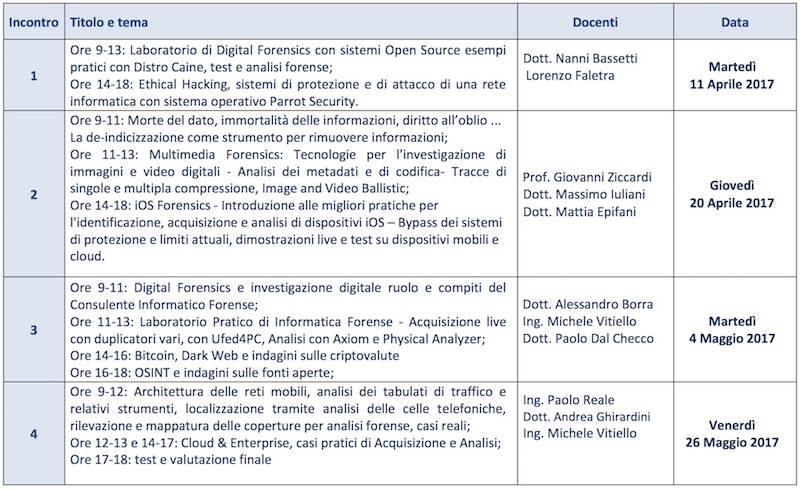

Di seguito il programma dettagliato del corso di Digital Forensics ed Ethical Hacking che si terrà a Brescia, suddiviso per giornata e docente:

Martedì 11 Aprile 2017

Ore 9-13: Laboratorio di Digital Forensics con sistemi Open Source esempi pratici con Distro Caine, test e analisi forense (Dott. Nanni Bassetti);

Ore 14-18: Ethical Hacking, sistemi di protezione e di attacco di una rete informatica con sistema operativo Parrot Security (Lorenzo Faletra).

Giovedì 20 Aprile 2017

Ore 9-11: Morte del dato, immortalità delle informazioni, diritto all’oblio … La de-indicizzazione come strumento per rimuovere informazioni (Prof. Giovanni Ziccardi);

Ore 11-13: Multimedia Forensics: Tecnologie per l’investigazione di immagini e video digitali – Analisi dei metadati e di codifica – Tracce di singole e multipla compressione, Image and Video Ballistic (Dott. Massimo Iuliani);

Ore 14-18: iOS Forensics – Introduzione alle migliori pratiche per l’identificazione, acquisizione e analisi di dispositivi iOS – Bypass dei sistemi di protezione e limiti attuali, dimostrazioni live e test su dispositivi mobili e cloud (Dott. Mattia Epifani).

Martedì 4 Maggio 2017

Ore 9-11: Digital Forensics e investigazione digitale ruolo e compiti del Consulente Informatico Forense (Dott. Alessandro Borra);

Ore 11-13: Laboratorio Pratico di Informatica Forense – Acquisizione live con duplicatori vari, con Ufed4PC, Analisi con Axiom e Physical Analyzer (Ing. Michele Vitiello);

Ore 14-16: Bitcoin, Dark Web e indagini sulle criptovalute (Dott. Paolo Dal Checco);

Ore 16-18: OSINT e indagini sulle fonti aperte (Dott. Paolo Dal Checco);

Venerdì 26 Maggio 2017

Ore 9-12: Architettura delle reti mobili, analisi dei tabulati di traffico e relativi strumenti, localizzazione tramite analisi delle celle telefoniche, rilevazione e mappatura delle coperture per analisi forense, casi reali (Ing. Paolo Reale);

Ore 12-13 e 14-17: Cloud & Enterprise, casi pratici di Acquisizione e Analisi (Dott. Andrea Ghirardini);

Ore 17-18: test e valutazione finale (Ing. Michele Vitiello).

Per informazioni e iscrizioni, visitare questo link.

Anche quest’anno, con la collaborazione di Green Sistemi, si ripropone a Torino il corso su Bitcoin e Deep/Dark Web finalizzato a far conoscere le caratteristiche tecniche della moneta matematica fornendo spunti sulle potenzialità investigative legate alla bitcoin forensics e alla bitcoin intelligence, al dark web e all’utilizzo di entrambi nel fenomeno dei ransomware.

Anche quest’anno, con la collaborazione di Green Sistemi, si ripropone a Torino il corso su Bitcoin e Deep/Dark Web finalizzato a far conoscere le caratteristiche tecniche della moneta matematica fornendo spunti sulle potenzialità investigative legate alla bitcoin forensics e alla bitcoin intelligence, al dark web e all’utilizzo di entrambi nel fenomeno dei ransomware.