Oggi ho avuto il privilegio di partecipare come relatore alla conferenza sulla “Protezione dei dati personali; profili applicativi, scenari e best practice per professionisti, imprese e Pubbliche Amministrazioni”, organizzata da ELSA Torino e CSIG Ivrea Torino, con un programma di tutto rilievo dedicato al Sistema di gestione GDPR, Analisi del Rischio e Sanità Digitale.

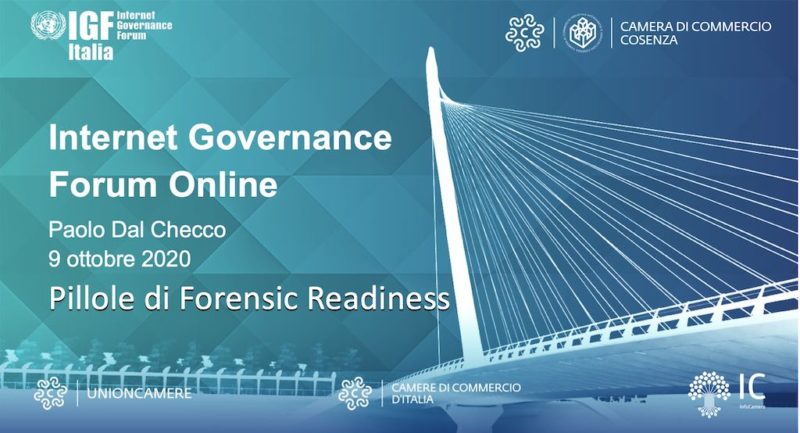

Durante il mio intervento – dal titolo “Pillole di forensic readiness: come prepararsi a un data breach”.Cybersecurity” – ho raccontato alcune esperienze di gestione di data breach fornendo alcuni consigli su come prepararsi in modo produttivo a una eventuale attività d’informatica forense finalizzata a rispondere alle domande poster dal Garante della Privacy nel modulo di segnalazione data breach.

Durante la presentazione, ho illustrato alcuni elementi d’informatica forense che possono essere utili per la compilazione della notifica di segnalazione data breach la Garante della Privacy, proponendo una simulazione di compilazione che può essere utile per le aziende, DPO ed esperti di sicurezza informatica per autovalutare la capacità della propria struttura di supportare una indagine forense interna o esterna finalizzata a identificare cause, modalità, conseguenze, ambito e tempistiche di un data breach con violazione di dati personali.

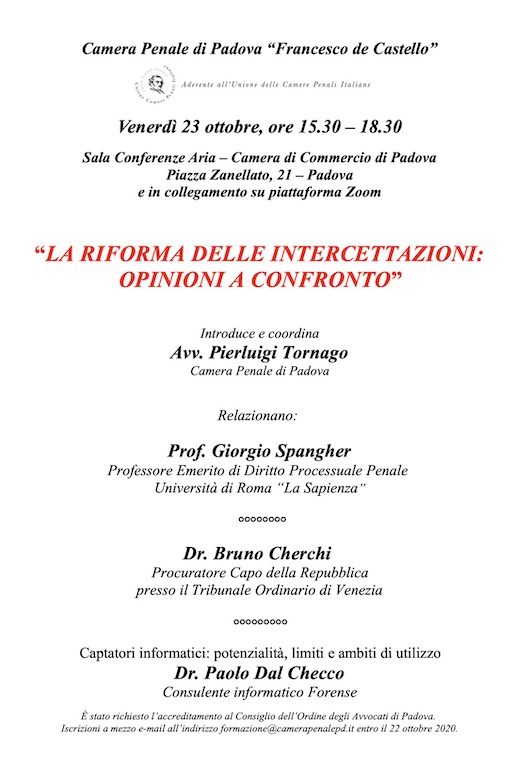

Il programma della giornata di Studio organizzata da ELSA Torino e CSIG Ivrea si può scaricare in formato PDF, lo riportiamo qui di seguito per comodità, sottolineando che si distribuisce nelle tre giornate del 1 ottobre, 9 ottobre e 15 ottobre 2020.

1 ottobre 2020 : Sistema di gestione GDPR

ore 16-Saluti del Prof. Raffaele Caterina, direttore del Dipartimento di Scienze Giuridiche

Presentazione ELSA Torino e CSIG Ivrea Torino e

Saluti della Presidente dell’Ordine degli Avvocati di Torino, Avv. Simona Grabbi

ore 16:30 : Un primo bilancio dei primi anni di applicazione del regolamento alla luce della valutazione della commissione Europea , Prof. Massimo Durante, Università di Torino

ore 16:50: Ruoli privacy all’interno delle imprese, Avv. Laura Marengo – Unione Industriale-

ore 17:10 : GDPR nelle amministrazioni pubbliche: Trasparenza e Foia– Prof. Sergio Foà, Università di Torino

ore 17:30 – Il trasferimento dei dati all’estero: Prof. Marco Orofino, Università Statale di Milano

ore 17:50 – Le ispezioni del Garante– dott.ssa Paola Zambon

ore 18:10 – Applicazione del GDPR nei social media: Avv. Francesca Bassa, StudioBASSA

9 ottobre 2020 GDPR- analisi del rischio

ore 16 – saluti prof.. Guido Boella, Direttore del Dipartimento di Informatica

Presentazione associazioni ELSA Torino e CSIG Ivrea Torino

ore 16:15 – Analisi del rischio — Ing. Ezio Veiluva (Csi)

ore 16: 35 Pseudonimizzazione attraverso l’encryption, database auditing e controllo degli accessi prof. Ruggero Pensa

ore 17: 00 DPIA: Dott. Stefano Tresoldi, socio Csig

ore 17:20 – Il data breach: Dott.ssa Pinuccia Carena (Asl Cuneo)

ore 17:40 Pillole di forensic readiness: come prepararsi a un data breach”.Cybersecurity: Dott. Paolo Dal Checco

ore 18:conclusioni

15 ottobre 2020 Sanità digitale e GDPR

ore 16—Saluti ELSA Torino e CSIG Ivrea Torino

ore: 16: – Data protection e futuro dell’Europa prof. Francesco Pizzetti

ore 16: 30 – Le nuove sfide del Garante: IA e GDPR, Garante privacy Prof. Guido Scorza

ore 16:45 – GDPR e ricerca:, Prof. Pierluigi Perri, Università Statale di Milano

ore 17:05 – Il fascicolo e dossier sanitario: Alesssandra Migliore; DPO Città della salute

ore 17:25 – Il ruolo del DPO nella sanità, avv.Ivan Tosco- Csig

ore 17:45: L’esercizio dei diritti sui dati in ambito sanitario avv. Gennaro Maria Amoruso

ore 18:05 La telemedicina: i nuovi scenari nazionali e i profili di compliance GDPR , avv. Mauro Alovisio , Csig

ore 18: 25: Telemedicina: best pratctice Dott.ssa Dominga Salerno ASL 3

ore 19 – Conclusioni