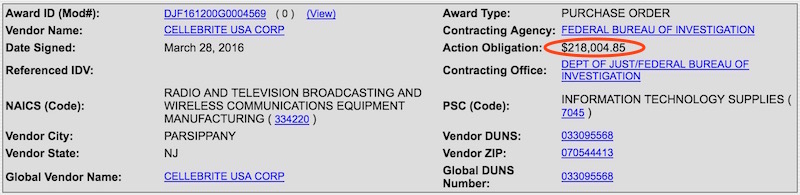

Negli ultimi giorni numerosi siti sono stati infettati al fine di indicizzare, tramite tecniche di blackhat SEO spam, pagine che portano i visitatori verso siti per adulti a contenuto pornografico o di azzardo a seguito di un attacco che ha sfruttato, in molti casi, uno 0-day presente nel plugin WordPress WP Mobile Detector. Ovviamente il tutto all’insaputa dei proprietari, che rischiano di accorgersene anche dopo settimane o mesi ignorando il fatto che parte dei visitatori che arriveranno sul loro sito tramite motori di ricerca verranno rediretti su pagine come questa.

La vulnerabilità sfruttata dagli attaccanti è quella presente nel plugin WP Mobile Detector, resa nota allo sviluppatore il 29 maggio ma utilizzata già da diversi giorni per bucare siti web e fare in modo, tramite tecniche di blackhat SEO, che Google, Bing e i motori di ricerca indicizzino e portino i visitatori tramite redirect verso pagine a contenuto esplicito contenute su server esterni.

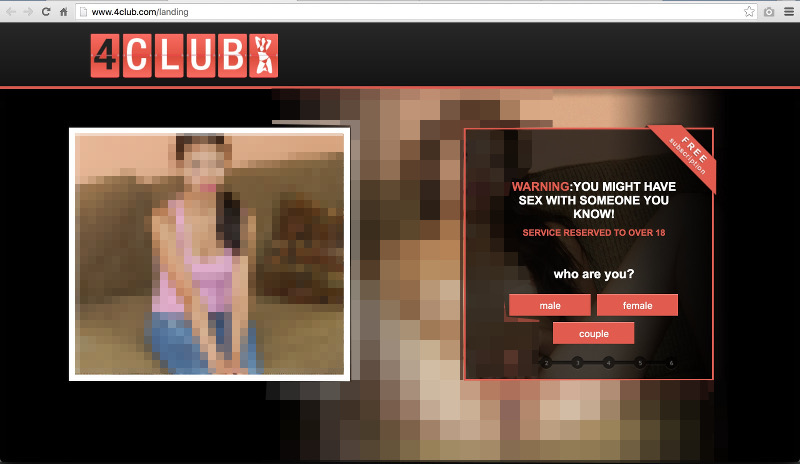

Il blackhat SEO, come indica Google stesso nelle sue “Informazioni sull’ottimizzazione per i motori di ricerca” [WBM] all’interno della Guida di Search Console, indica le “Le tecniche illecite o bad practice che violano le istruzioni per i webmaster e manipolano i motori di ricerca per cercare di far avere una posizione migliore a un sito”. Ovviamente non sempre si tratta di un sito ma, spesso, il blackhat SEO permette di portare visitatori a siti e pagine esterne estranee all’argomento cercato, ingannandoli grazie al cloacking (es. un navigatore cerca “scarpe da ginnastica”, vede un link che parla di scarpe da ginnastica, clicca e finisce su un sito per adulti).

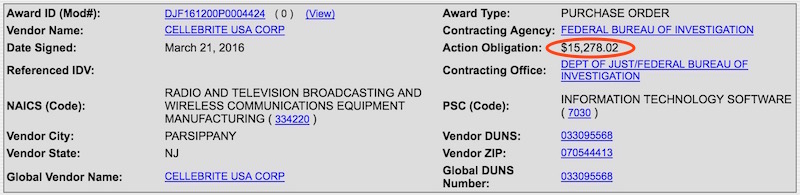

Precisiamo, per correttezza, che i siti verso i quali puntano i vari redirect non sono in alcun modo responsabili degli attacchi e spesso sono loro stessi all’oscuro della fonte delle visite che ricevono. In realtà sono essi stessi vittime della frode chiamata “click fraud”, legata ai click a pagamento che tali siti sono disposti a pagare agli affiliati per portare visite su loro sito. In sostanza, tramite legami di affiliazione, i siti con le landing page che vengono mostrate al termine della catena di redirect pagano alcuni intermediari per portare, tramite adversiting, visite sul loro siti. Le visite ovviamente dovrebbero provenire da banner su siti a contenuto simile, forum, advertising, etc… mentre invece nel caso della click fraud provengono da click generati con l’inganno, appunto portando visitatori ignari su siti web bucati che poi li redirigono verso i clienti finali.

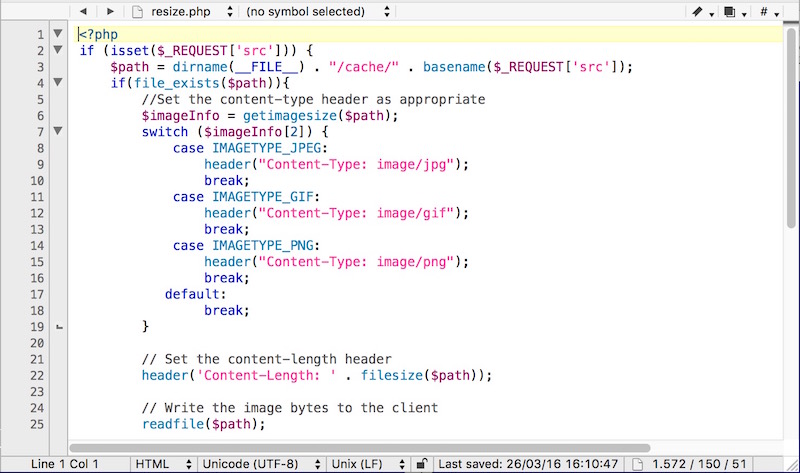

L’infezione si propaga sfruttando un baco del plugin WP Mobile Detector che permette di passare come parametro POST un file ospitato su siti esterni e caricarlo nel folder “cache”. In particolare, viene scaricato tramite una chiamata alla risorsa “/wp-content/plugins/wp-mobile-detector/resize.php” o “/wp-content/plugins/wp-mobile-detector/resize.php” (che include resize.php) il file offuscato hxxp://copia[.]ru/mig/tmp/css.php [WBM], che attiva poi il download del payload che si occupa di attivare l’indicizzazione su Google e i motori di ricerca (chi è interessato all’analisi del payload offuscato in php, può trovarne copia a questo link).

Si precisa che è possibile rilevare numerosi siti infetti che non utilizzano la piattaforma CMS WordPress né il plugin WP Mobile Detector, sono in fase di analisi alcune casistiche per capire se l’infezione si è propagata a livello di webserver partendo da siti WordPress infetti o tramite altre vie d’ingresso.

Sono stati compromessi migliaia di siti, di ogni genere: siti di Comuni, aziende, scuole, blog italiani e di tutto il mondo e, ancora oggi, 10 giorni dopo l’infezione di massa, molti siti sono ancora infetti perché i proprietari non si sono accorti di nulla.

Come posso verificare se il mio sito è stato compromesso?

Non sempre questo hack causa disservizi evidenti al sito web, è quindi facile che un sito sia stato compromesso e il proprietario non se ne accorga anche per giorni o mesi. Per capire se il vostro sito è stato compromesso esistono però diverse soluzioni, vediamone alcune.

Verificare la presenza di una cartella dal nome “gopni3g” nella root del webserver

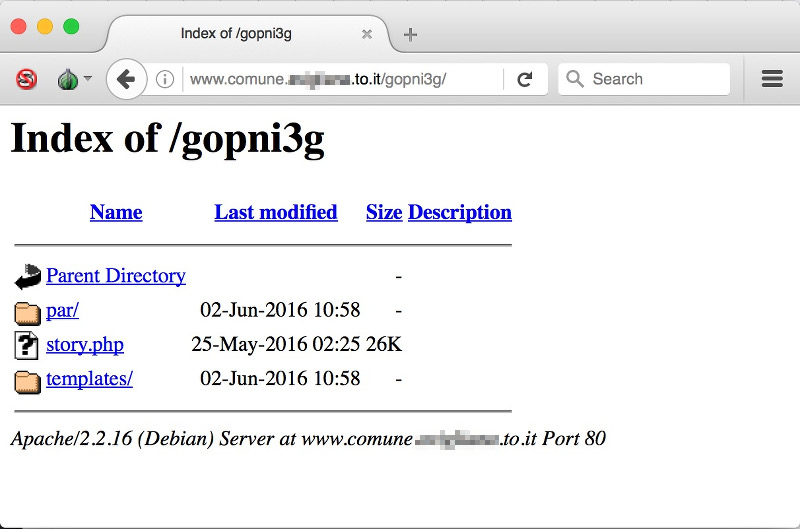

In genere l’infezione si manifesta con la presenza della cartella “gopni3g” nella root del webserver, accompagnata dal file “gopni3g.zip” che contiene il folder che attiva il blackhat seo spam sul server. Il folder “gopni3g” non è l’unico lasciato dall’infezione, in diversi casi è stata riscontrata la presenza delle cartelle “dyonp7g”, “norxi4s” o “lrob5l”.

Se potete accedere ai file del webserver via FTP o filemanager web, verificate la presenza di cartelle anomale o archivi ZIP che non fanno parte del vostro sito o template. Se potete visualizzare le date di ultima modifica, ordinate i file in modo da portare in alto quelli modificati di recente che saranno con buona probabilità quelli eventualmente colpiti dall’hack del plugin WP Mobile Detector.

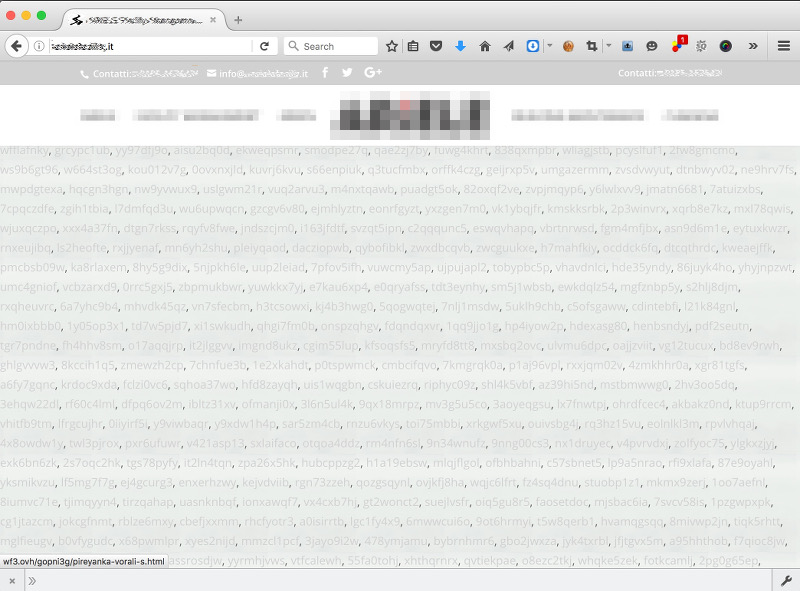

In base alle impostazioni di directory listing del webserver, è possibile anche verificare la presenza della cartella gopni3g direttamente via web tramite un browser, come possiamo osservare su questo sito ancora compromesso.

La cartella “gopni3g” contiene il file “story.php” e due cartelle, “par” e “templates”. Se le regole di directory listing non permettono l’accesso di fare browse della cartella, è sempre possibile verificare se è disponibile il download del file gopni3g.zip, accedendo tramite browser all’URL “www.mytestsite.it/gopni3g.zip”.

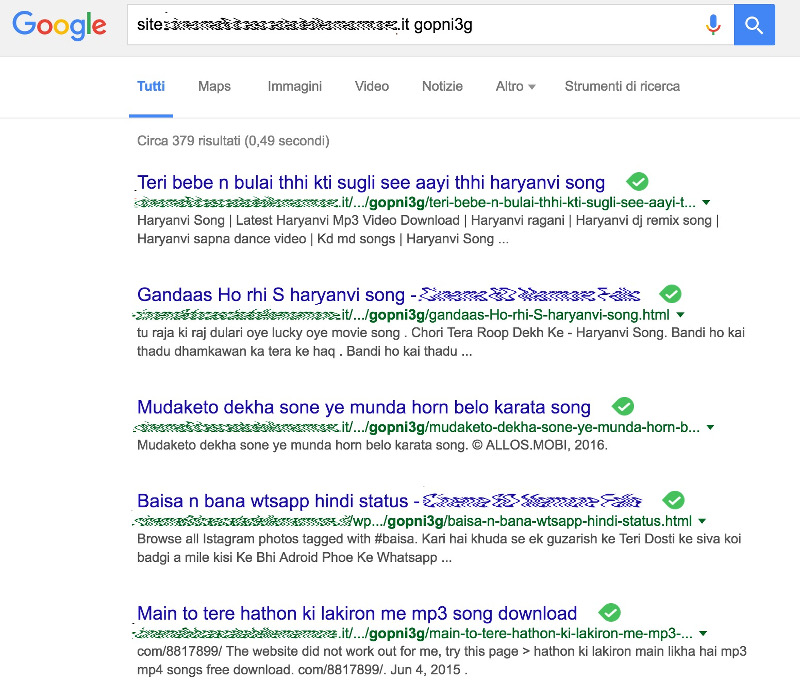

Ricercare su Google le pagine indicizzate tramite la query “site:www.mytestsite.it”

Una semplice ricerca tramite l’advanced search vi permette di verificare se sono presenti pagine che non fanno parte del vostro sito, eventualmente raffinando la ricerca con “site:www.mytestsite.it gopni3g” o aggiungendo al posto di gopni3g gli altri nomi man mano identificati.

Purtroppo – o per fortuna – Google ha rilevato la diffusione di questo tipo di infezione e sta rimuovendo dai risultati di ricerca quelli legati a gopni3g, quindi pur essendo ancora presenti pagine infette è facile che non le troviate tramite Google. Motori di ricerca come DuckDuckGo o Bing stanno procedendo più lentamente al rilevamento e possono essere ancora utilizzati per elencare le pagine infette indicizzate sul proprio sito o su siti terzi.

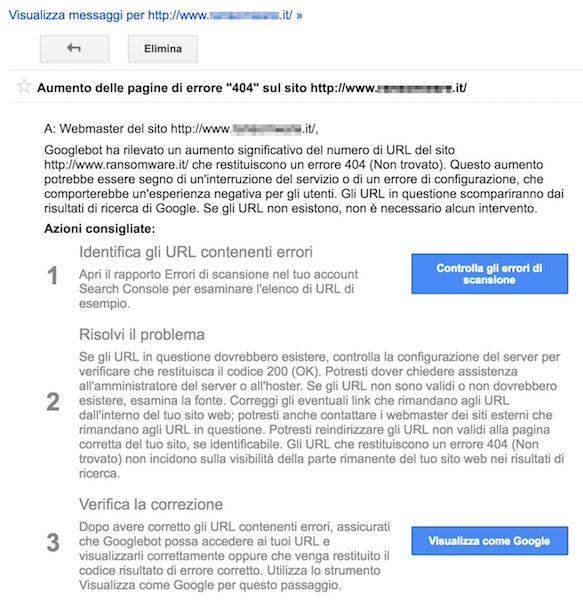

Registrare il proprio sito su Google Search Console e attivare le notifiche

Google fornisce gratuitamente un servizio di monitoraggio della sicurezza del proprio sito, chiamato “Google Search Console” ma fino ad alcuni mesi fa “Google Webmaster Tools”. Per iscrivere il proprio sito è sufficiente registrarsi all’indirizzo fornito da Google e dimostrare il possesso del sito web caricando un file o modificando i parametri DNS, oppure dimostrando di aver configurato correttamente Google Analytics.

Google vi avviserà se sarete colpiti dall’hack blackhat SEO grazie alla segnalazione di “Aumento delle pagine di errore “404” sul sito”, poiché Google rileva centinaia o migliaia di URL che non vengono in realtà trovate sul server perché viene avviata una redirezione verso risorse esterne.

Visualizzare il proprio sito come Google

Questo tipo d’infezioni modifica il sito in modo che i visitatori continuino a vederlo come sempre ma Google e i motori di ricerca lo vedano diverso, indicizzando appunto le migliaia di pagine di spam che puntano verso siti esterni. Questo tipo d’infezione è chiamato anche “conditional seo spam” o “conditional malware” e si basa sul riconoscimento, da parte del malware, dello User Agent del visitatore: quando è Google a visitare il sito il malware si attiva, quando è un utente normale il malware rimane inerte o si comporta in modo da redirigere l’utente verso siti esterni.

Una verifica importante è, quindi, quella di vedere il sito come Google, utilizzando uno dei seguenti metodi:

1) Utilizzare i plugin per Google Chrome o Mozilla Firefox disponibili nei vari repository, come User Agent Switcher per Chrome o User Agent Overrider per Firefox. Se vedete una homepage diversa da quella che siete abituati a vedere, significa che qualche script sta facendo cloacking del vostro sito web, cioè mostrando a Google una versione diversa da quella che vedono i visitatori.

Questo è un esempio di una homepage infetta dall’attacco gopni3g, si notano chiaramente i link di spam in grigio chiaro che ovviamente nella homepage non sono presenti.

2) Utilizzare la funzione “Scansione -> Visualizza Come Google “nella Google Search Console.

3) Utilizzare siti di visualizzazione header di richiesta e risposta HTTP come Web Sniffer, impostando “GoogleBot” come User Agent.

Il mio sito è stato compromesso, come posso rimediare?

Se il sito è stato compromesso, con alcune operazioni è possibile tornare operativi e ripristinare anche l’indicizzazione su Google e i motori di ricerca che, dopo l’infezione, sarà compromessa dalla presenza di materiale esplicito.

Ripristino dei file da backup o rimozione dell’infezione

la prima cosa da fare è rimuovere il folder “gopni3g” o quelli eventualmente creati dall’attacco, inclusi eventuali archivi ZIP. Se potete ripristinare da backup, in realtà, è meglio farlo, non è infatti certo che la rimozione manuale elimini qualunque infezione, potrebbero esserne subentrate altre dopo quella principale dovuta alla vulnerabilità del plugin WP Mobile Detector.

Aggiornate WordPress e tutti i plugin, per quanto riguarda WP Mobile Detector è stato rimosso dal repository e reinserito di recente ma ancora non è stato sufficientemente verificato. Se potete aspettare prima di riutilizzarlo è certamente consigliabile.

Ripristino della corretta indicizzazione da parte di Google e motori di ricerca

Una volta ripulito il sito web, è necessario informare Google (ed eventualmente Bing) che l’infezione è stata rimossa. Per farlo, è necessario accedere al proprio account Google Search Console e indicare a Google che abbiamo rimosso le anomalie (nel caso in cui Google segnali l’infezione) e verificato le pagine contenenti errori.

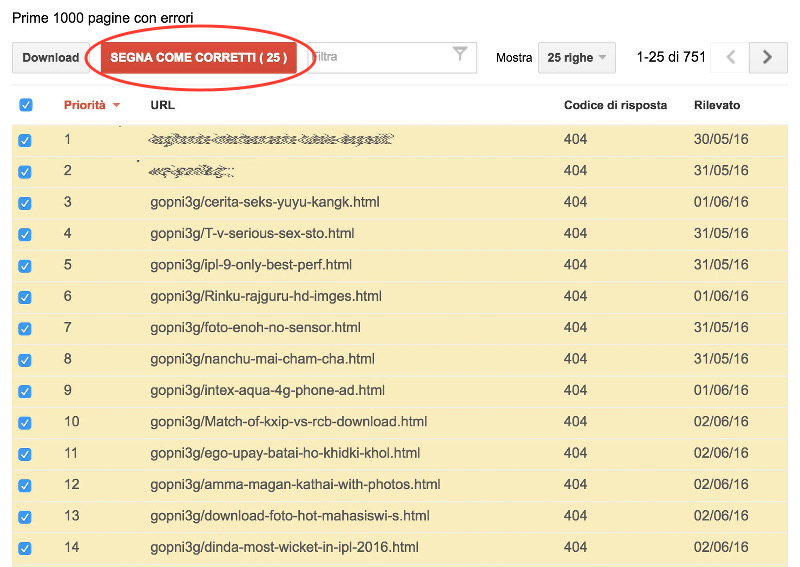

Accedete alla pagina “Scansione” -> “Errori di scansione” e verificate se Google ha rilevato errori di scansione. In caso affermativo, selezionate tutte le pagine d’errore legate all’infezione da gopni3g e cliccate su “segna come corretti”.

Verificate, ovviamente, che le pagine d’errore restituiscano davvero errore e non facciano redirect verso siti esterni.

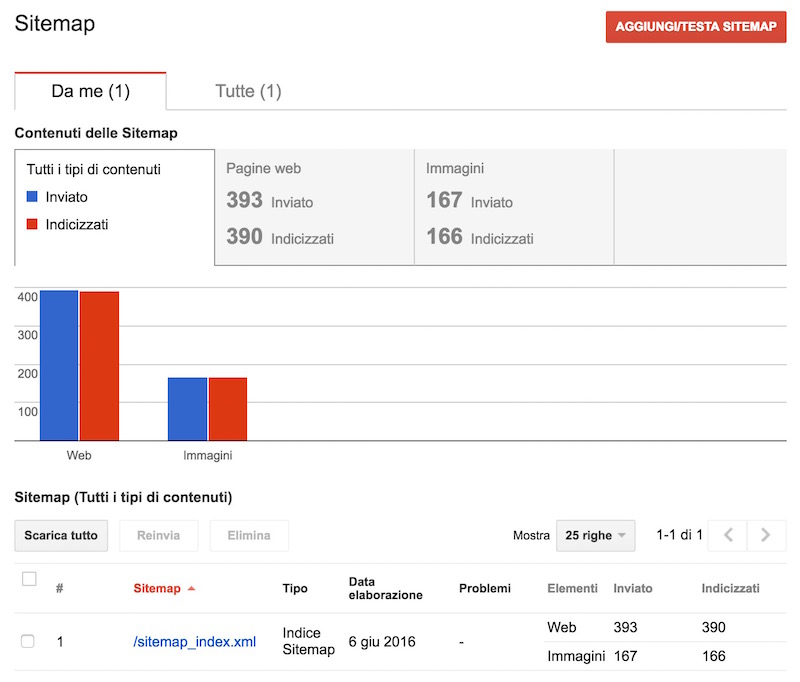

Importante verificare che il worm non abbia modificato la sitemap fornendone a Google una falsata. La verifica può essere fatta sia accedendo al tipico percorso delle sitemap aggiungendo all’indirizzo la URI “sitemap.xml”, “sitemap.xml.gz” o “sitemap_index.xml” e verificando se il file robots.txt è stato alterato, includendo ad esempio una fake sitemap.

In ogni caso, per ripristinare o “rinforzare” la sitemap legittima, si può agire direttamente sulla Google Search Console, nella sezione “Scansione -> Sitemap”. Si può intanto verificare se Google ha acquisito una sitemap errata e, in ogni caso, inviarne una corretta tramite il comando “Aggiungi/testa sitemap”. Questo ovviamente se avete generato una sitemap a mano (sconsigliato e scomodo) oppure tramite i vari plugin SEO Sitemap XML disponibili per WordPress.

Ovviamente quanto riportato per Google è fattibile anche tramite la piattaforma Bing Webmaster Tools di Microsoft, anche se tendenzialmente Google ha un impatto maggiore sull’indicizzazione dei siti web.

Il caso specifico vede l’indicizzazione su motori di ricerca compromessa da un attacco informatico ma, nei casi in cui fosse necessaria una Perizia SEO relativa all’ottimizzazione dei siti web per l’indicizzazione da parte dei motori di ricerca come Google, Bing e Yahoo, lo Studio è in grado di produrre analisi tecniche e perizie forensi anche giurate e asseverate che valutino i parametri e le caratteristiche delle attività legate all’indicizzazione del sito web.

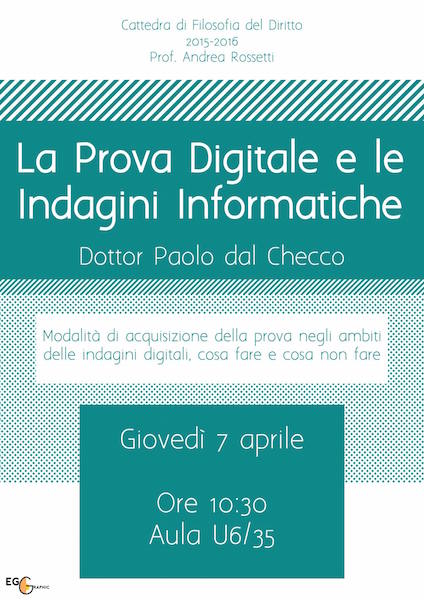

Giovedì 7 aprile 2016 alle ore 10:30 terrò, presso l’Università degli Studi Milano Bicocca, un seminario su “La Prova digitale e le Indagini Informatiche“, illustrando le diverse modalità di acquisizione della prova nell’ambito della

Giovedì 7 aprile 2016 alle ore 10:30 terrò, presso l’Università degli Studi Milano Bicocca, un seminario su “La Prova digitale e le Indagini Informatiche“, illustrando le diverse modalità di acquisizione della prova nell’ambito della