La diffamazione via Facebook e siti web è diventata ormai una pratica spiacevolmente diffusa: sentendosi al sicuro dietro alla tastiera, le persone tendono a scrivere insulti e ingiurie anche a volte piuttosto pesanti nei confronti di politici, personaggi pubblici, ma anche perfetti sconosciuti.

Nella speranza che non accada mai, conviene comunque prepararsi e sapere cosa fare in caso di diffamazione via Facebook, ma anche su siti web, forum o social network come Twitter, Linkedin, Google Plus o chat di gruppo su Facebook Messenger.

Se siete vittima di diffamazione mezzo Internet e avete la possibilità di contattare un consulente informatico esperto in informatica forense, richiedete una perizia per diffamazione via Facebook, su siti web o social network che includa la fase di acquisizione delle prove informatiche, certificazione dell’integrità dei dati raccolti oltre che la stesura di una relazione tecnica che possa diventare Consulenza Tecnica di Parte da allegare a eventuale denuncia/querela per diffamazione.

Nell’immediatezza, appena vi rendete conto di essere stati diffamati su Facebook, potete procedere con alcuni accorgimenti che possono servire a raccogliere le prove digitali nel caso in cui il diffamatore rimuova i messaggi o i post diffamanti. La raccolta delle prove della diffamazione mezzo Internet (considerata ormai a tutti gli effetti una diffamazione a mezzo stampa) è una fase delicata della perizia informatica che dovrebbe essere gestita da un perito informatico, potete però autonomamente seguire queste indicazioni che illustrano come raccogliere le prove della diffamazione.

La stampa in PDF o su carta può essere utilizzata come prova?

Evitate di procedere alla stampa in PDF o su cartaceo dei messaggi diffamatori: le stampe o screenshot difficilmente vengono ammesse in Tribunale come prova perché non godono dell’integrità delle prove informatiche raccolte con strumentazione adeguata e metodi scientifici.

Anche la fotografia dello schermo del PC non ha pienamente valore legale o meglio, può facilmente essere contestata dalla controparte, poiché per quanto possa avere una storicità temporale (i cellulari si sincronizzano automaticamente con l’ora esatta e salvano le immagini in modo incrementale) ritrae qualcosa che può facilmente essere artefatto (lo schermo).

La stampa del profilo Facebook certificata da un Notaio o da un Pubblico Ufficiale è certamente un’alternativa migliore ma può non essere sufficiente a identificare il proprietario del profilo o della pagina Face Book utilizzata per la diffamazione, poiché è necessario acquisire anche ulteriori dati come il codice identificativo univoco che permette di ritrovare il profilo o la pagina diffamatoria anche in caso di cambio del nome o dell’indirizzo.

Come identificare il profilo, pagina o gruppo Facebook con contenuti diffamatori?

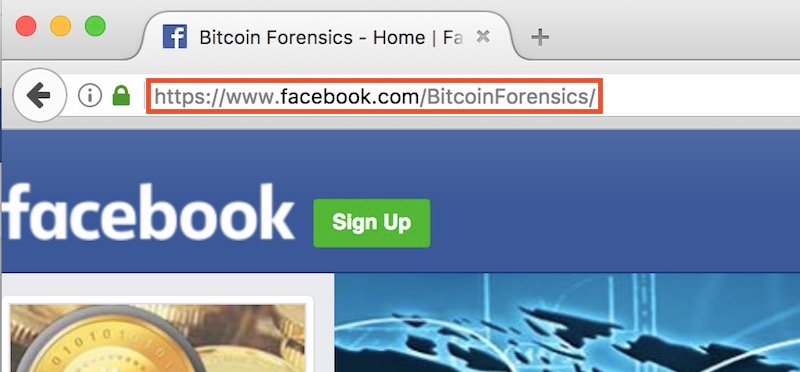

Per quanto sia importante, non è sufficiente prendere nota del nome del profilo o della pagina, neanche copiando la URL, cioè l’indirizzo che compare nella barra degli indirizzi del browser come Internet Explorer, Mozilla Firefox, Google Chrome o Apple Safari.

Per poter eseguire una Perizia Informatica su un profilo, pagina o gruppo Facebook è necessario, in realtà, identificare il codice ID che lo identifica univicamente. Il nome del profilo infatti può essere modificato dal proprietario, così come l’indirizzo che compare nella barra delle URL del browser.

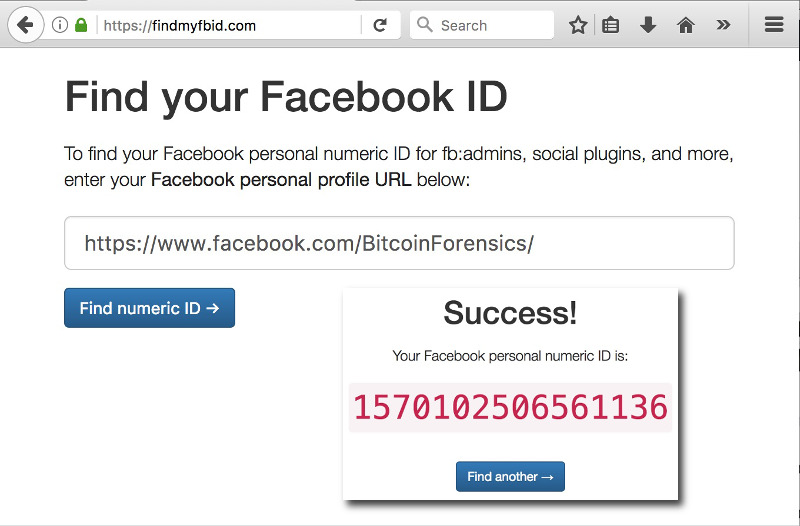

Per individuare il codice ID del profilo o della pagina da cui proviene la diffamazione, è possibile utilizzare un sito come Find My FB ID, incollando l’indirizzo del profilo o della pagina nel campo di testo e premendo il pulsante “Find numeric ID”.

Una volta inserito l’indirizzo del profilo o della pagina Facebook dove è presente la diffamazione, si otterrà un numero da ricopiare o stampare, per “congelare” l’identificativo univoco che permetterà di ritrovare il profilo o pagina anche in caso di cambio nome o URL e all’Autorità Giudiziaria di richiedere a Facebook eventuali file di log o contenuti diffamatori. La raccolta delle prove per uso legale in caso di diffamazione su Facebook, partendo dal codice ID del profilo o della pagina, è molto più efficace.

Se non è possibile utilizzare i siti online che identificano il Facebook ID, è consigliabile salvare la pagina Facebook o il profilo su cui è stata rilevata la diffamazione cliccando su “Salva con nome” nel browser utilizzato per la navigazione su web. All’interno del codice della pagina, si troveranno due voci che contengono i codici ID ricercati: “pageID” (per le pagine Facebook) e “profile_id” (per i profili).

Per verificare di aver copiato il codice profilo, gruppo Facebook o pagina corretto, potete digitare il seguente indirizzo, nel quale inserirete il codice appena trovato (sostituirete il codice in grassetto nell’esempio con quello che avrete trovato) e si aprirà il profilo, la pagina o il gruppo identificato:

www.facebook.com/1570102506561136

Come trovare il riferimento univoco del post o del commento diffamatorio?

Una volta stabilito l’ User ID del proprietario del profilo da cui è avvenuta la diffamazione o il Page ID della pagina che contiene il testo diffamatorio, cerchiamo di “congelare” anche il post o il commento stesso per utilizzarlo poi come prova informatica della diffamazione e permettere ai consulenti informatici forensi che verranno ingaggiati di realizzare una perizia informatica. E’ un po’ come prendere la targa di un’auto e magari il modello e marca per segnalarla alle Autorità, una lettura corretta permette d’incrociare i dati e identificare in modo univoco l’intestatario.

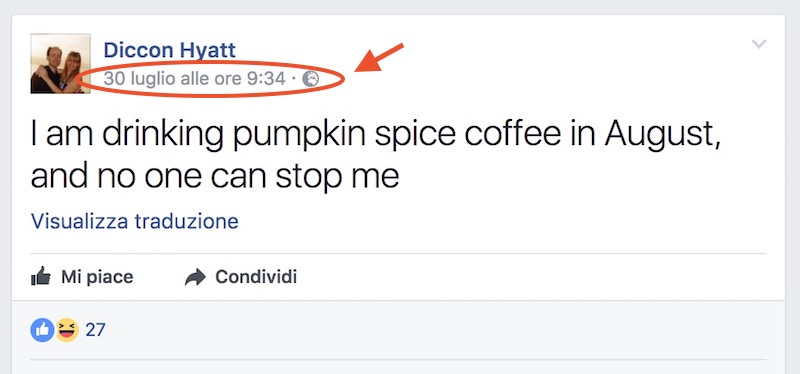

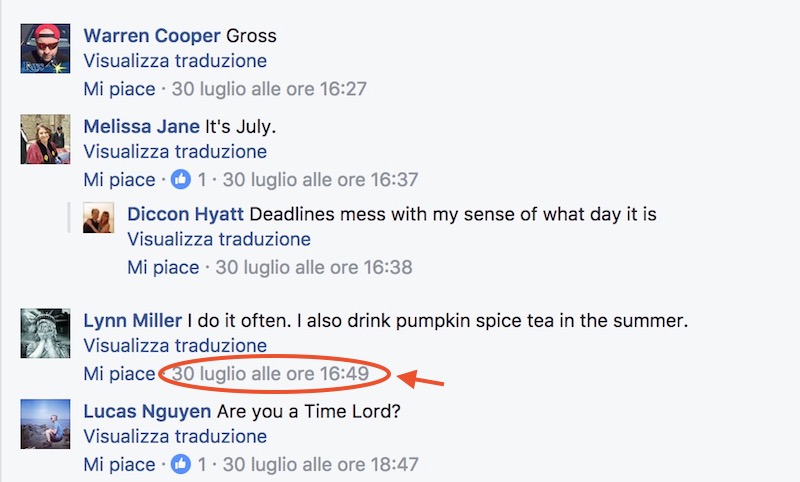

Se siete sulla pagina o sul profilo che vi ha diffamato, identificate il post su cui è contenuta la diffamazione da utilizzare come prova in Tribunale e cliccate sulla data sotto il nome del profilo o della pagina, data che potrà essere indicata come “30 luglio alle ore 9:34” ma anche “Due ore fa” o “Ieri alle 09:34”, in base a quando visionate il post.

Tale data contiene un link all’indirizzo o URL che identifica il post stesso, che si aprirà nel browser. Copiate l’indirizzo che compare nel browser, che sarà del tipo seguente:

www.facebook.com/nome.profilo/posts/10213357451991856

Per identificare un commento specifico per “congelarlo” come prova di una diffamazione, così da poter poi redigere una perizia informatica che ne documenti in modo oggettivo il contenuto, andrà fatta una cosa simile, cliccando però questa volta sulla data e ora sotto il commento stesso, dopo il link “Mi Piace”.

Anche in questo caso otterrete l’apertura del post in una nuova pagina con il commento in evidenza e dovrete copiare l’indirizzo che compare nella barra delle URL del browser, che sarà del tipo seguente (potete omettere eventuali codici presenti dopo il “comment_id”:

www.facebook.com/nome.profilo/posts/10213357451991856?comment_id=10213357955884453

Notate i due codici evidenziati in grassetto, il primo è il codice ID del post, mentre il secondo è il “comment_id”, cioè l’identificativo univoco del commento diffamatorio che potrete utilizzare per chiedere un risarcimento o sporgere denuncia/querela in Questura, in Tribunale o alla Polizia Postale.

Se la diffamazione avviene tramite commenti in un post prontamente rimossi?

Nel caso in cui la diffamazione su Facebook prosegua con ulteriori messaggi e insulti un un thread o in un post, specie se poi prontamente rimossi, consigliamo di attivare l’impostazione su Facebook che permette di “seguire un post” così da ricevere una mail a ogni aggiornamento.

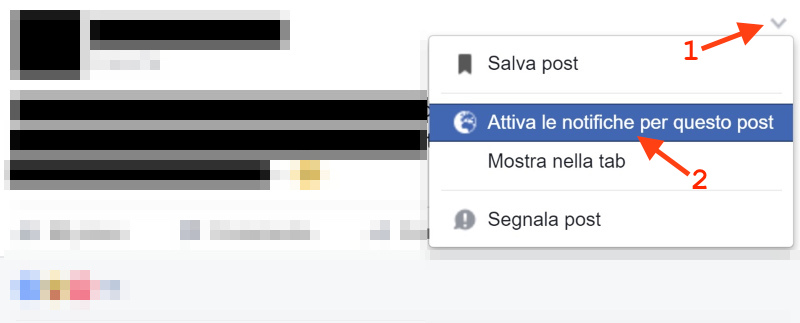

Per attivare le notifiche su un post diffamatorio di Facebook, cliccare sulla freccia con punta in basso posizionata in alto a destra nel post e poi sulla voce di menù “Attiva le notifiche per questo post”. Si riceveranno così email a ogni nuovo commento al post, che potranno essere utilizzate dal perito informatico per certificare o rintracciare i commenti anche nel caso in cui – come spesso accade – dovessero essere rimossi poco dopo la pubblicazione.

Per attivare le notifiche su un post diffamatorio di Facebook, cliccare sulla freccia con punta in basso posizionata in alto a destra nel post e poi sulla voce di menù “Attiva le notifiche per questo post”. Si riceveranno così email a ogni nuovo commento al post, che potranno essere utilizzate dal perito informatico per certificare o rintracciare i commenti anche nel caso in cui – come spesso accade – dovessero essere rimossi poco dopo la pubblicazione.

Ovviamente le email devono essere mantenute nella casella di posta e non cancellate, così da permettere successivamente una perizia sulla posta elettronica che ne certifichi l’originalità e la presenza sul server per un utilizzo in Tribunale, perizia che può essere anche asseverata e giurata dal perito informatico in Tribunale.

Come si fa a “congelare” una prova informatica di diffamazione su Facebook?

Come già anticipato sopra, è consigliabile assegnare l’incarico di perizia informatica a un consulente tecnico esperto in informatica forense, che sia in grado di eseguire una copia autenticata di un profilo o di una pagina Facebook contenente messaggi diffamatori. Il motivo è che la perizia per diffamazione deve essere eseguita seguendo metodi scientifici ormai consolidati e, inoltre, il perito informatico potrà eventualmente essere poichiamato a testimoniare in Tribunale in qualità di testimone o Consulente Tecnico di Parte. E’ infatti preferibile che a presenziare in Tribunale, come consulente tecnico forense o testimone, sia un terzo, che abbia competenze e svolga perizie informatiche di professione.

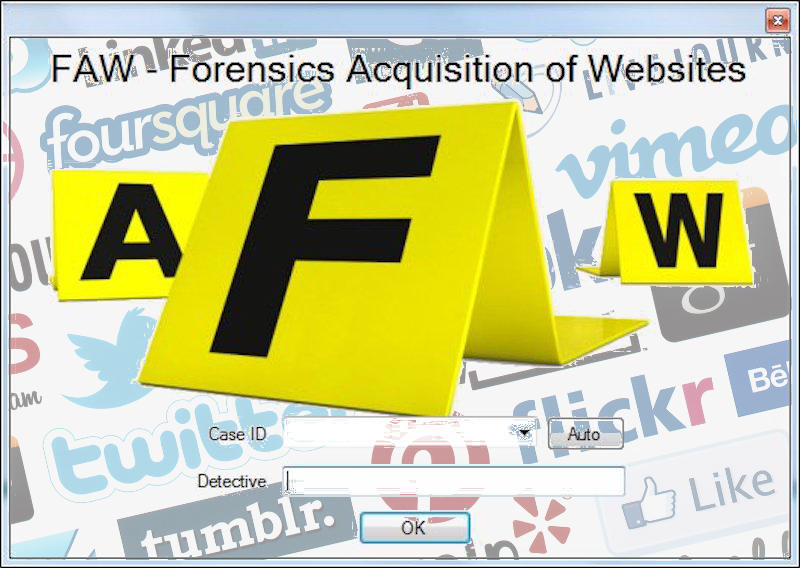

E’ però possibile (anche per premunirsi in caso di cancellazione) cominciare la fase di “cristallizzazione” utilizzando alcuni accorgimenti, come ad esempio il software gratuito FAW (Forensic Acquisition of Websites) che permette di acquisire in maniera forense pagine web o profili di social network con alcune garanzie sull’originalità del dato acquisito.

Esistono poi servizi web che permettono di scaricare una copia autentica di pagine o post Facebook a patto che questi siano pubblici e non privati. Consigliamo ad esempio Perma.cc o Archive.is che, per quanto non sostituiscano in alcun modo la perizia informatica o l’acquisizione forense di siti web, permettono di creare una copia di una pagina Internet su un server terzo, realizzata da un ente terzo, attività strategica in particolare nel caso in cui i messaggi diffamatori vengano modificati o rimossi.

Perma.cc offre 10 acquisizioni gratuite al mese per ogni account registrato e ha il vantaggio che è possibile acquisire una pagina creandone una “copia” che poi può essere resa privata, così da evitare che venga trovata tramite ricerche su web. Una volta registrati e creata la copia certificata della pagina web, ricordarsi di modificarne le proprietà rendendola “privata”, così da non renderla accessibile a Google ma poterla fornire poi al perito informatico nominato per la perizia sulla diffamazione a mezzo stampa o internet via Facebook.

Archive.is non richiede registrazione ma va tenuto presente che qualunque cosa gli si faccia acquisire, verrà pubblicata su Internet e farà parte dei risultati di ricerca di Google e dei vari motori: un messaggio diffamatorio su Facebook, quindi, sarà poi presente due volte, una su Facebook e una su Archive.is.

Ovviamente qualunque servizio si utilizzi, è necessario conservare il codice della copia che è stata generata, per poterlo fornire al consulente informatico forense che verrà nominato per la fase di perizia, che potrà essere anche giurata e asseverata in Tribunale per rafforzarne il contenuto.