Nei giorni 17 e 18 settembre 2021 si terrà il VI Corso Biennale di Alta Formazione dell’Avvocato Penalista dell’Unione delle Camere Penali Italiane, programma 2021-2022, durante il quale si parlerà della disciplina delle intercettazioni, dal punto di vista tecnico e giuridico, della raccolta delle prove delle indagini difensive.

Le due giornate di corso organizzate da UCPI e SSA sono organizzate come segue:

Venerdì 17.09.2021

ore 15:00/19:30

Introduce e coordina avv. Rinaldo Romanelli

Coordinatore del Corso di Alta Formazione UCPI

La disciplina delle intercettazioni e i casi controversi. Nuove modalità di comunicazione e opportunità tecnologiche per la raccolta delle prove

Prof. Alberto Camon – Professore Ordinario di Diritto Processuale Penale Università “Alma Mater Studiorum” di Bologna

Prof. Avv. Leonardo Filippi – Professore Ordinario di Diritto Processuale Penale Università di Cagliari

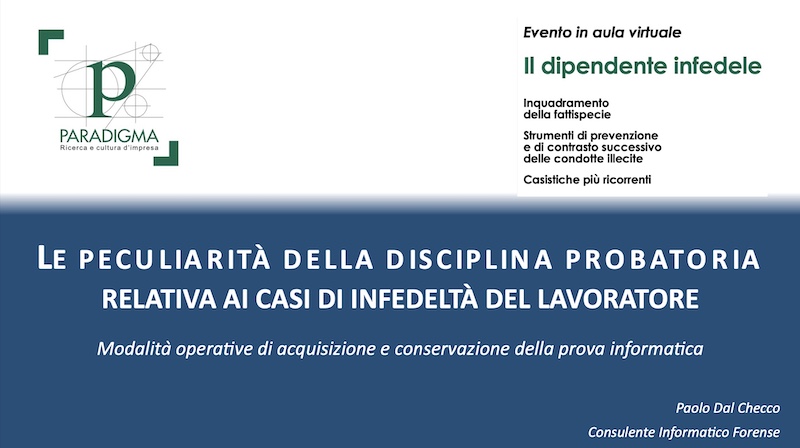

Dott. Paolo Dal Checco – Consulente Informatico Forense

Sabato 18.09.2021

ore 9:00/13:30

Introduce e coordina Avv. Paola Rubini

Direttore della Scuola Nazionale UCPI

Le investigazioni della difesa: tecnica e deontologia

Prof. Avv. Luigi Gino Velani – Professore a.c. di Procedura Penale Università di Pisa

Prof. Antonio Vallini – Professore Ordinario di Diritto Penale Università di Pisa

Avv. Beniamino Migliucci – già Presidente dell’Unione delle Camere Penali Italiane

La brochure dell’evento è scaricabile dal seguente link.