Si sta ormai avvicinando il momento in cui salperemo per la crociera rivolta a tutti gli appassionati di sicurezza offensiva e informatica forense, organizzata in forma di conferenza/corso itinerante da Mario Anglani, con la collaborazione del Team HackInBo. Partendo da Genova il 2 maggio 2019, navigheremo nel Mediterraneo occidentale con scali a Barcellona e Marsiglia, rientrando a Genova il 5 maggio 2019 con un programma di offensive security e digital forensics che terrà impegnati i partecipanti per due giornate, lasciando il resto dei giorni liberi per godersi il viaggio in nave e intrattenere rapporti sociali con i partecipanti.

Il percorso HackInBoat di offensive security – dal nome in codice “Offensive Security 4 n00bs” – vede come docenti Igor “Koba” Falcomatà & Gianfranco Ciotti, entrambi che operano da anni nel campo della sicurezza informatica.

Il programma del corso si offensive security di HackInBoat si distribuisce in due giornate, percorrendo i seguenti argomenti:

- Affinità e divergenze tra: risk assessment, vulnerability assessment, penetration test, red/blue teaming e altre buzzword assortite;

- Sicurezza di rete: del perché l’evil bit non era poi un’idea così balzana;

- Pwning for fun & profit: la dura vita del pentester;

- Sicurezza su mobile: bitterly birds;

- Sicurezza applicativa: non è tutto web quello che luccica;

- Famolo strano: IOT? ICS/SCADA?

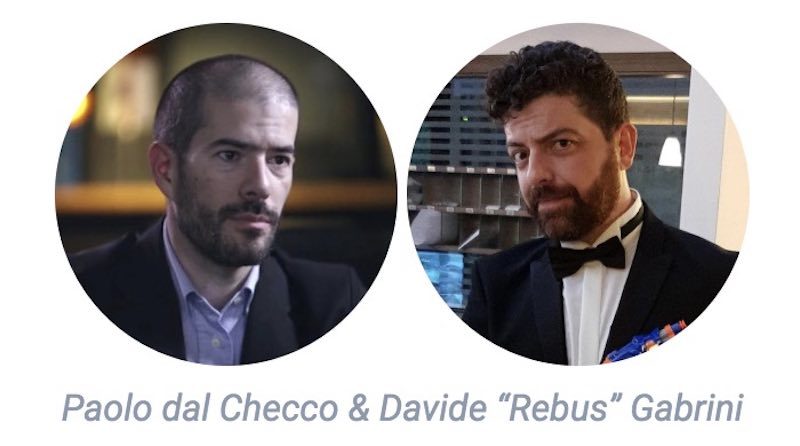

Il percorso HackInBoat di digital forensics – dal nome in codice “DFIR@HackInBoat” – vede come docenti Paolo dal Checco & Davide “Rebus” Gabrini, entrambi da anni sul campo in attività d’indagine informatica e investigazioni digitali.

Il programma del corso d’informatica forense di HackInBoat si suddivide in questo modo nelle due giornate di corso:

- Durante la prima giornata di corso verranno mostrate tecniche di incident response in modalità “live”, tramite strumenti prevalentemente free e open source, mostrando ai discenti come acquisire informazioni circa attività occorse sui sistemi Windows, Mac OS e Linux sfruttando l’immediatezza dell’azione e il fatto che i sistemi sono ancora operativi. Rispetto alle analisi “post mortem” che verranno mostrate durante la seconda giornata, le attività svolte a sistema “vivo” offrono spesso spunti investigativi rilevanti, non solo per l’immediatezza dei risultati ma anche per il fatto che spesso tali risultati non sono ottenibili su un sistema spento.

- Durante la seconda giornata analizzeremo invece le potenzialità di azione “post mortem” con analisi forensi che partono con la copia forense dei sistemi Windows, Mac OS (con cenni anche a sistemi Android e iOS) eseguita tramite strumentazione/software adeguato e certificata da valori hash e timestamp, proseguendo con le analisi sulle immagini forensi bitstream acquisite. Ponendosi in un contesto di violazione di fedeltà aziendale (il tipico caso di “dipendente infedele” ormai all’ordine del giorno per chi si occupa d’informatica forense e perizie informatiche) si toccheranno temi come carving, analisi del registro, lnk, shellbag e jump list, mft, usnjrnl, logfile, ricostruzione della navigazione sul web, timeline, supertimeline, tutti artefatti spesso essenziali ricostruire ciò che è accaduto su di un sistema.

I posti per partecipare alla crociera più attesa dell’anno sono esauriti il primo giorno in cui sono state aperte le vendite ma c’è ancora la possibilità di registrarsi in lista d’attesa. Per informazioni su prezzi, date e iscrizioni consigliamo di visitare il sito ufficiale di HackInBoat.